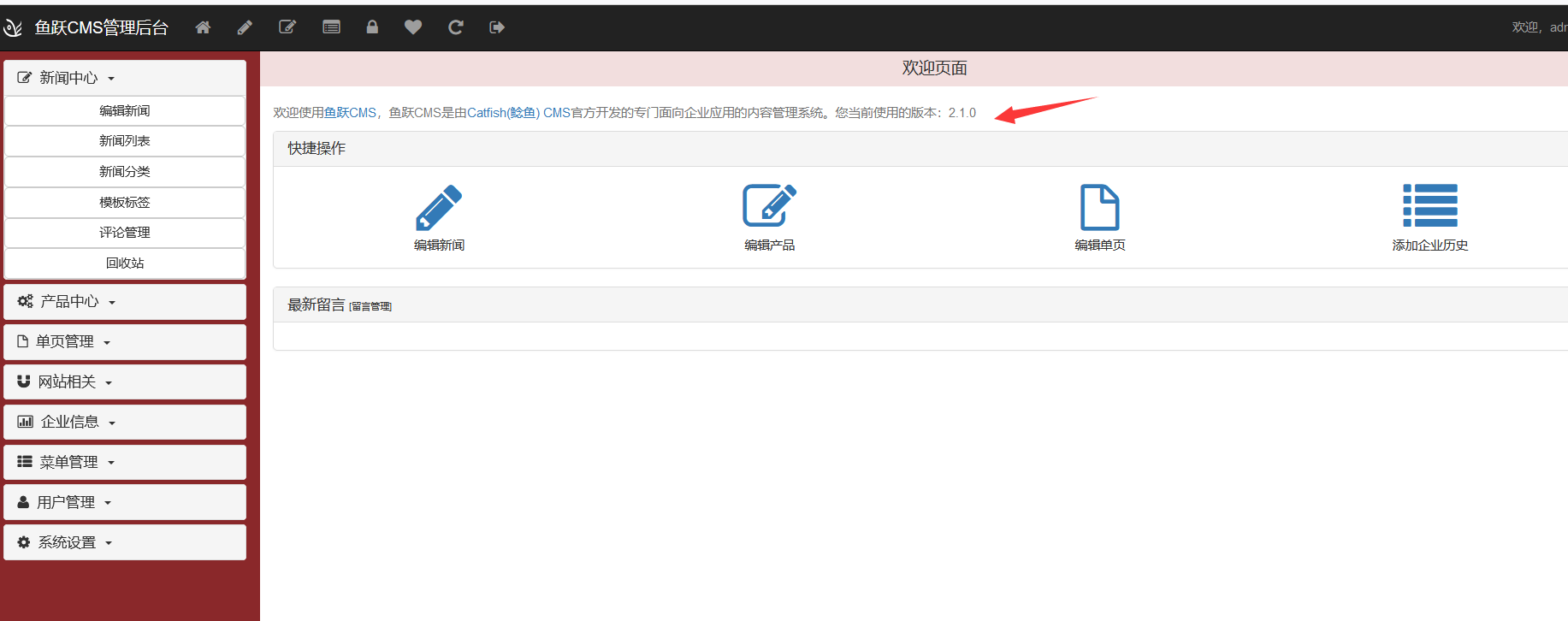

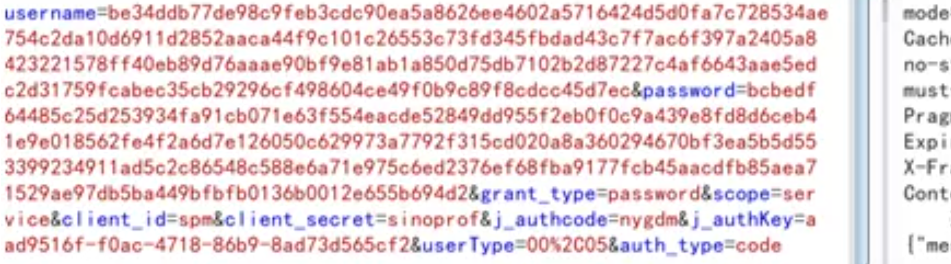

鱼跃CMS2.1.0插件处任意文件上传(删除)

一、源码地址以及版本 http://down.chinaz.com/soft/39353.htm [](https://shs3...

代码审计---文件上传

代码审计---文件上传

漏洞验证框架的构思与实现(二)

笔者是个基层的"安全研究员",poc 编写算是我最基础的日常工作。本文描述的是我所构思的一款漏洞验证框架以及具体实现。

硬核黑客笔记 - 不够聪明的蓝牙锁

#### 0x00 前言 大家好, 我是Kevin2600. 最近设计了一套物理安防渗透课程, 在研发过程中遇到了一把蓝牙锁, 因其之前被大神Stawomir Jasek破解过, 本以为会是个简单的复现过程. 未曾想此蓝牙...

记一次文件上传

0x00 挖Src遇到的一个小tips 记录一下。 0x01 前台注册用户登录后台上传头像的一个点 正常上传jsp webshell + jpg 后缀 [,并且具有一个强大的持续维护的规则库,本系列文章将讲述如何将ModSecurity打造成一个好用的WAF。

CMS SQL注入代码审计

cms sql注入代码审计 审计工具 seasy源代码审计系统 Phpstudy 8.1.1.2 Phpcms(9.6.0GBK) 审计步骤 在phpcms中默认对输入的数据进行转义 通过对代码审计发现一处在对用户信息...

提权---数据库提权

**前言** 在入侵过程中,通过各种办法和漏洞,提高攻击者在服务器中的权限,从而以便控制全局的过程就叫做提权。例如:windows系统--->user(guest)--->system;Linux系统--->user---&g...

记一次详细的代码审计

# 记一次详细的代码审计 ## 代码审计与漏洞分析 网上下载了一个小型的cms源码,将它搭建在本地,当我们看到如下界面时,最容易想到的是网上有公开的漏洞可以进行利用,通过网上查找并没有看到...

rConfig 3.9.6 文件上传

rConfig 存在文件上传

利用不实名域名加CDN实现隐藏C2

利用不实名域名加CDN实现隐藏C2

SeedDMS密码爆破加远程命令执行

日常测试

MySQL之SQL-Column-Truncation(长字符截断)

#1.介绍 mysql超长字符截断又名为“SQL-Column-Truncation”。 在mysql中的一个设置里有一个`sql_mode`选项,当`sql_mode`设置为default 时,即没有开启`STRICT_ALL_TABLES`选项或者`TRADITIO...

无线电攻击初探(I)

## 无线电历史&背景 为了各位读者阅读的效率,和本人写文章的效率,再加上我是在攻防社区发布的这篇文章,此等“片汤话”仅仅为了阐述问题的完整性,在下一定简明扼要,重心放于分享攻击、...

当遇到前端RSA加密的时候暴力破解的方法

某网站登录的时候如下: [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/a...

关于CVE-2021-21985的研究(含PoC)

# 写在前面 原本我是不喜欢写web的PoC的,本着能直接复制到burp里就复制到burp里,burp中慢慢调试可以绕waf可以慢慢调试,python还要开个代理去拦截数据包,还挺麻烦的。但是这个漏洞也太麻烦...

实战打靶 - 巧用smb拿下不出网主机

实战打靶 - 巧用smb拿下不出网主机

记一次从源代码泄漏到后台获取webshell的过程

记一次从源代码泄漏到后台获取webshell的过程

某AOSP框架层提权漏洞分析

Android framework systemui 越权