问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

CVE-2021-21972 Vmware vcenter未授权任意文件漏洞分析

CVE-2021-21972 Vmware vcenter未授权任意文件漏洞分析

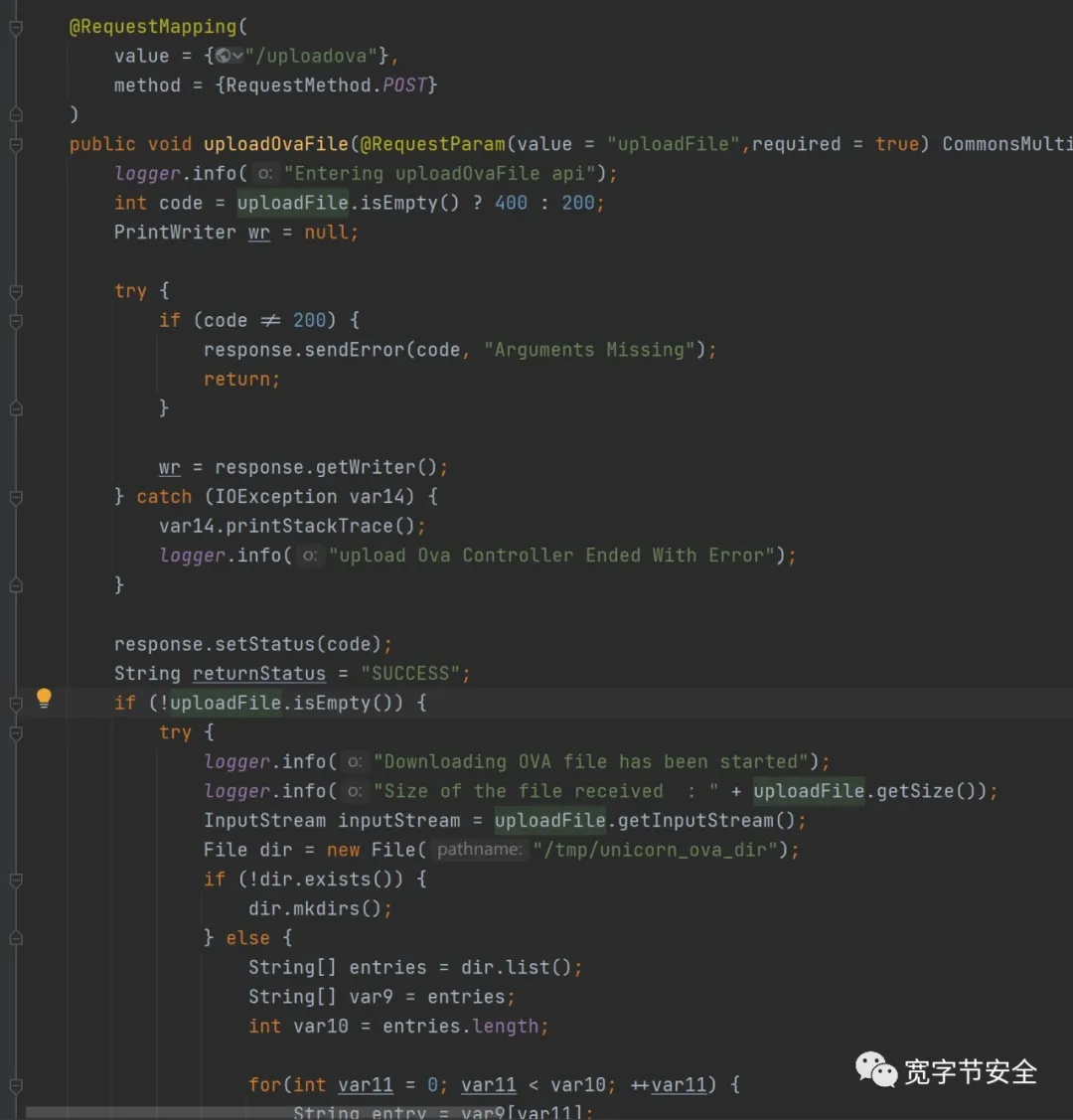

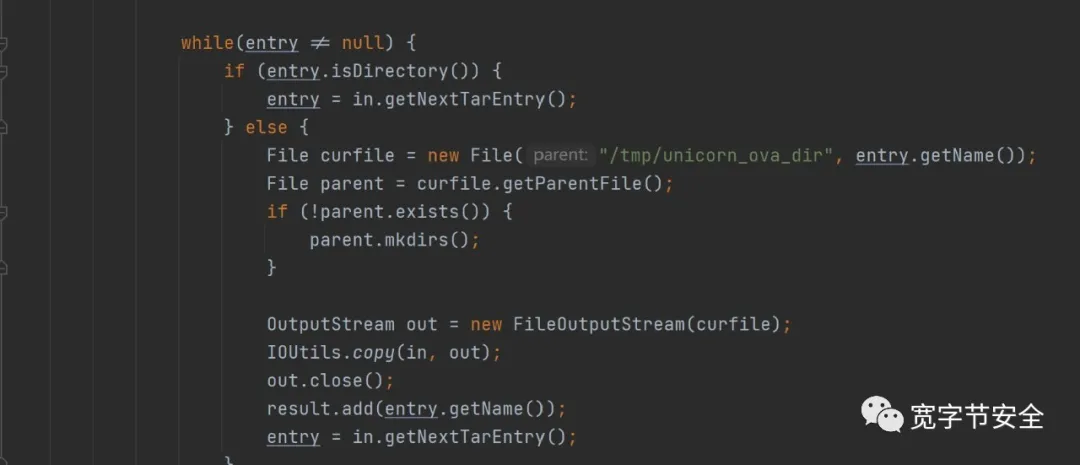

背景 -- CVE-2021-21972 vmware vcenter的一个未授权的命令执行漏洞。该漏洞可以上传一个webshell至vcenter服务器的任意位置,然后执行webshell即可。 分析过程 ---- 首先我们搭建环境,vcenter虽然是收费的,但是我们可以下载破解版。百度随便搜索一下就可以,包括详细的安装过程 我参考的的是这篇,这里包括了详细的安装过程 <https://www.miensi.com/352.html> vmware修复方法比较简单,只是关闭有漏洞的相关插件 `com.vmware.vrops.install` 并且官方还附赠了是否关闭成功插件的方法,那就是访问`https://<VC-IP-or-FQDN>/ui/vropspluginui/rest/services/checkmobregister` 那么有头绪了,只需要想办法从测试环境中找到`vropspluginui`插件。这个插件使用java编写,所以直接拖到idea中反编译,分析即可 spring的web,一看就懂 直接到关键点,uploadova接口,上传文件的时候没有校验文件名称,并且直接拼接到`/tmp/unicorn_ova_dir`后面,那么我们可以通过`../` 绕过当前目录限制,达到任意文件上传的目的   poc --- 访问`https://<VC-IP-or-FQDN>/ui/vropspluginui/rest/services/updateova` 如果404,则代表不存在漏洞,如果200,则代表存在漏洞 修复方法 ---- 按照官方提示,关闭插件https://kb.vmware.com/s/article/82374 参考 -- 1. <https://kb.vmware.com/s/article/82374>

发表于 2021-05-28 09:56:46

阅读 ( 8391 )

分类:

漏洞分析

1 推荐

收藏

0 条评论

请先

登录

后评论

带头大哥

50 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!