问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

【逻辑漏洞】-商城平台实战分享

渗透测试

来自风起哥的一次平平无奇的挖洞分享

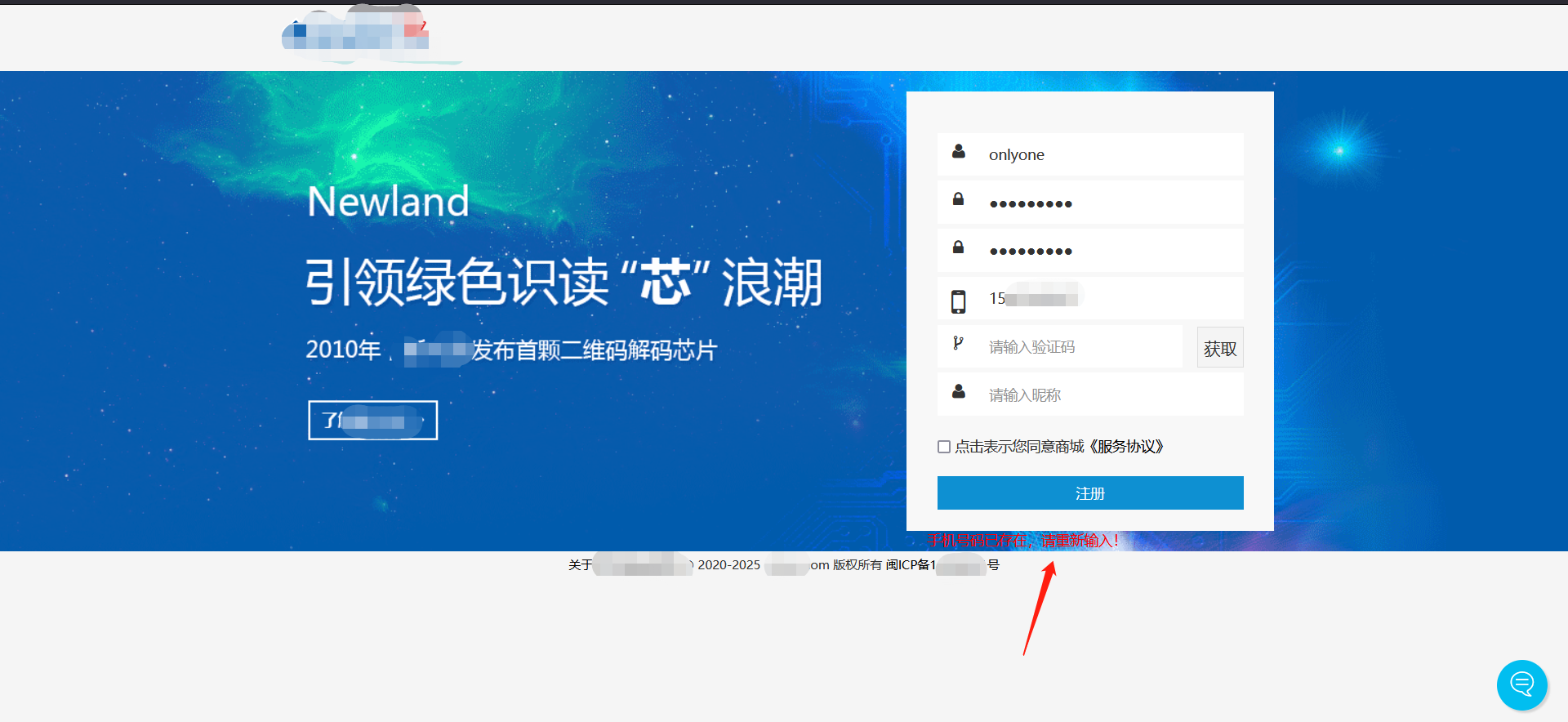

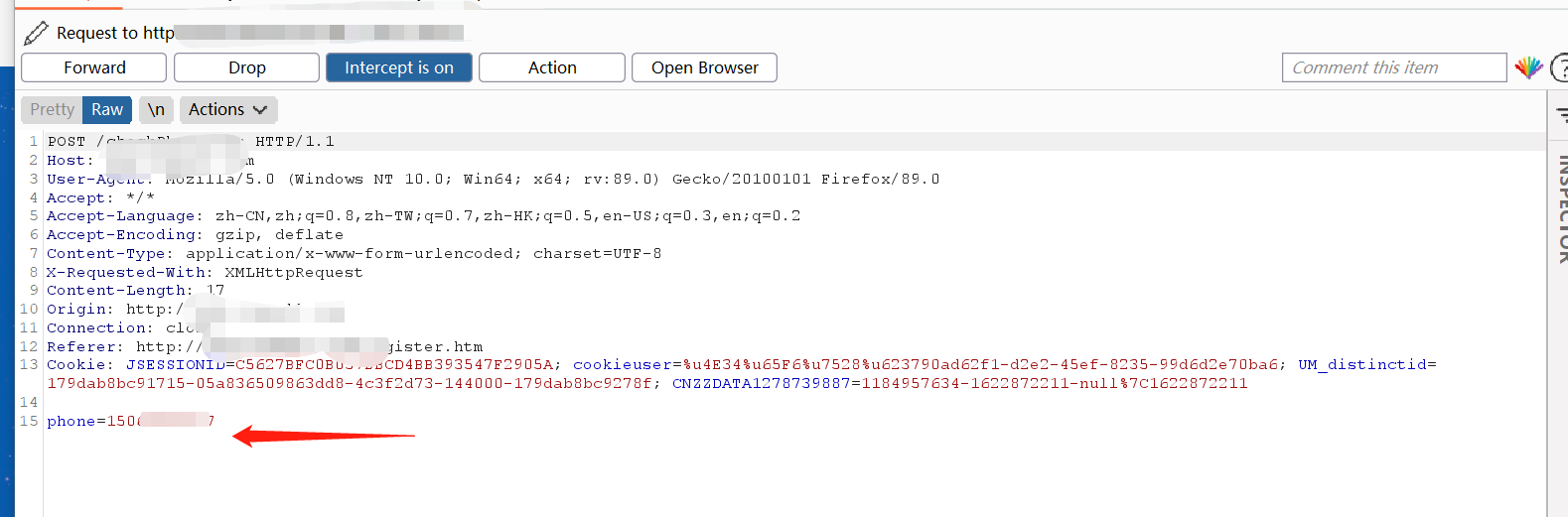

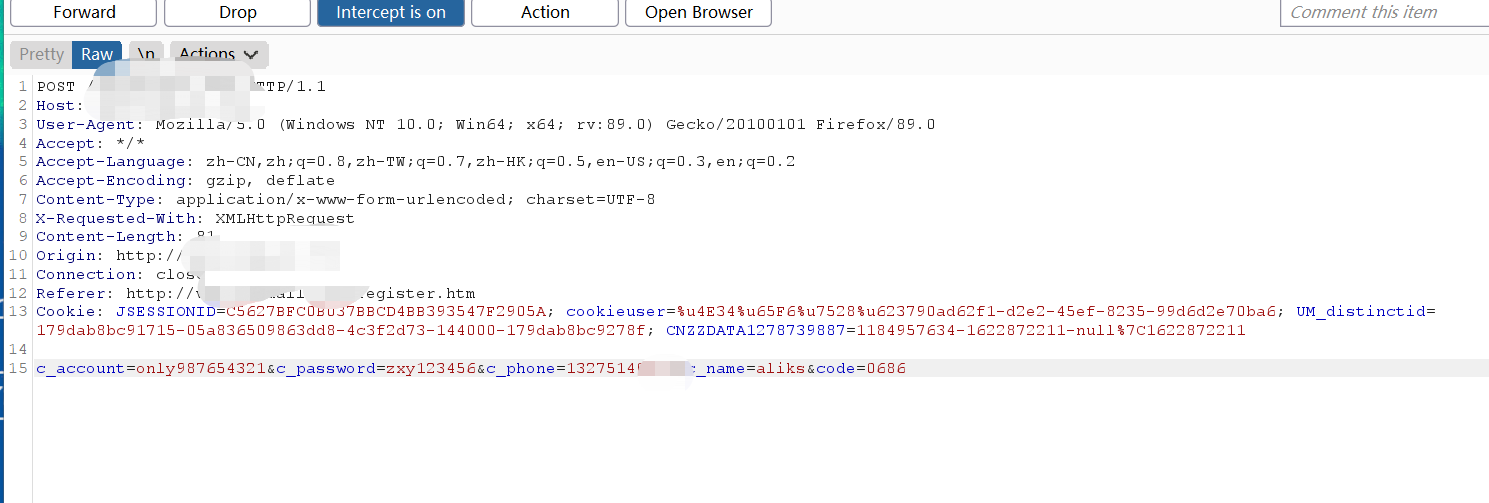

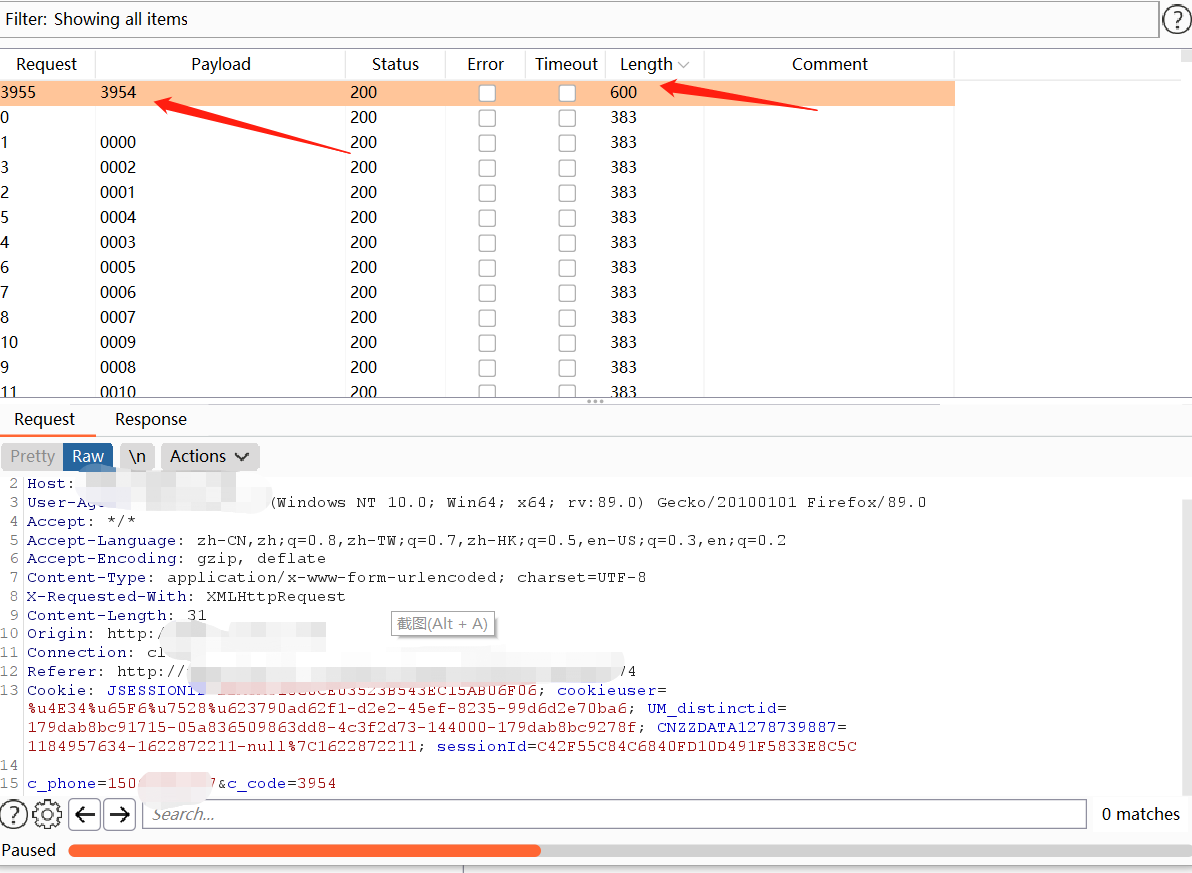

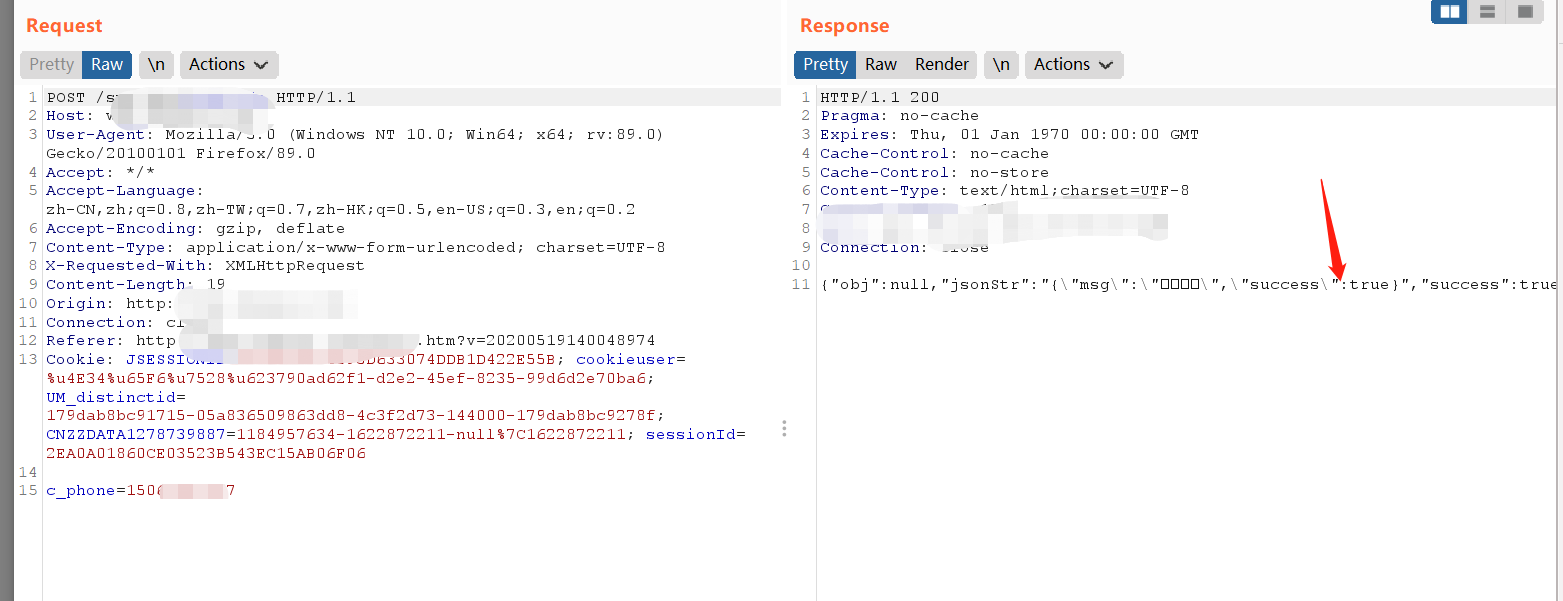

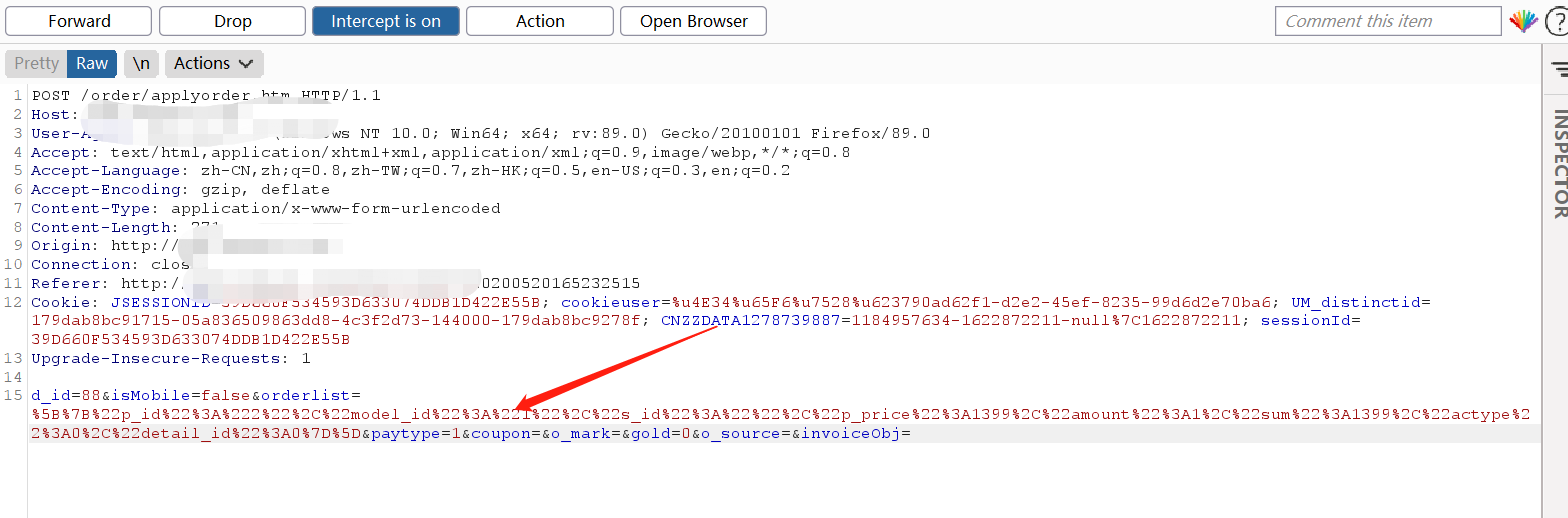

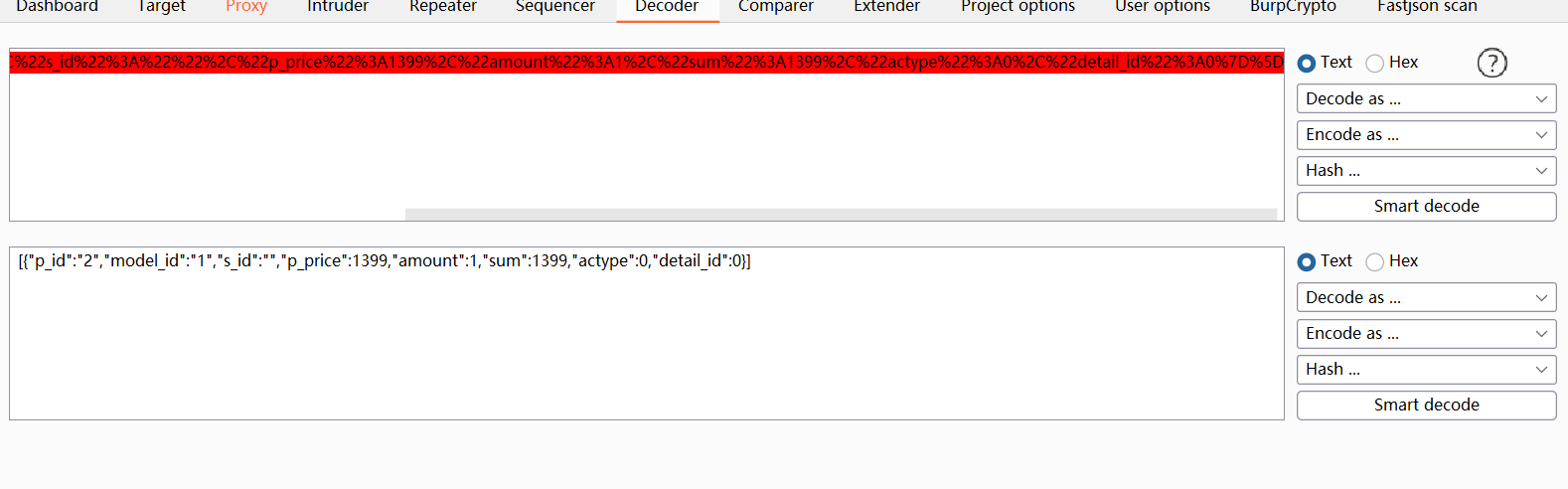

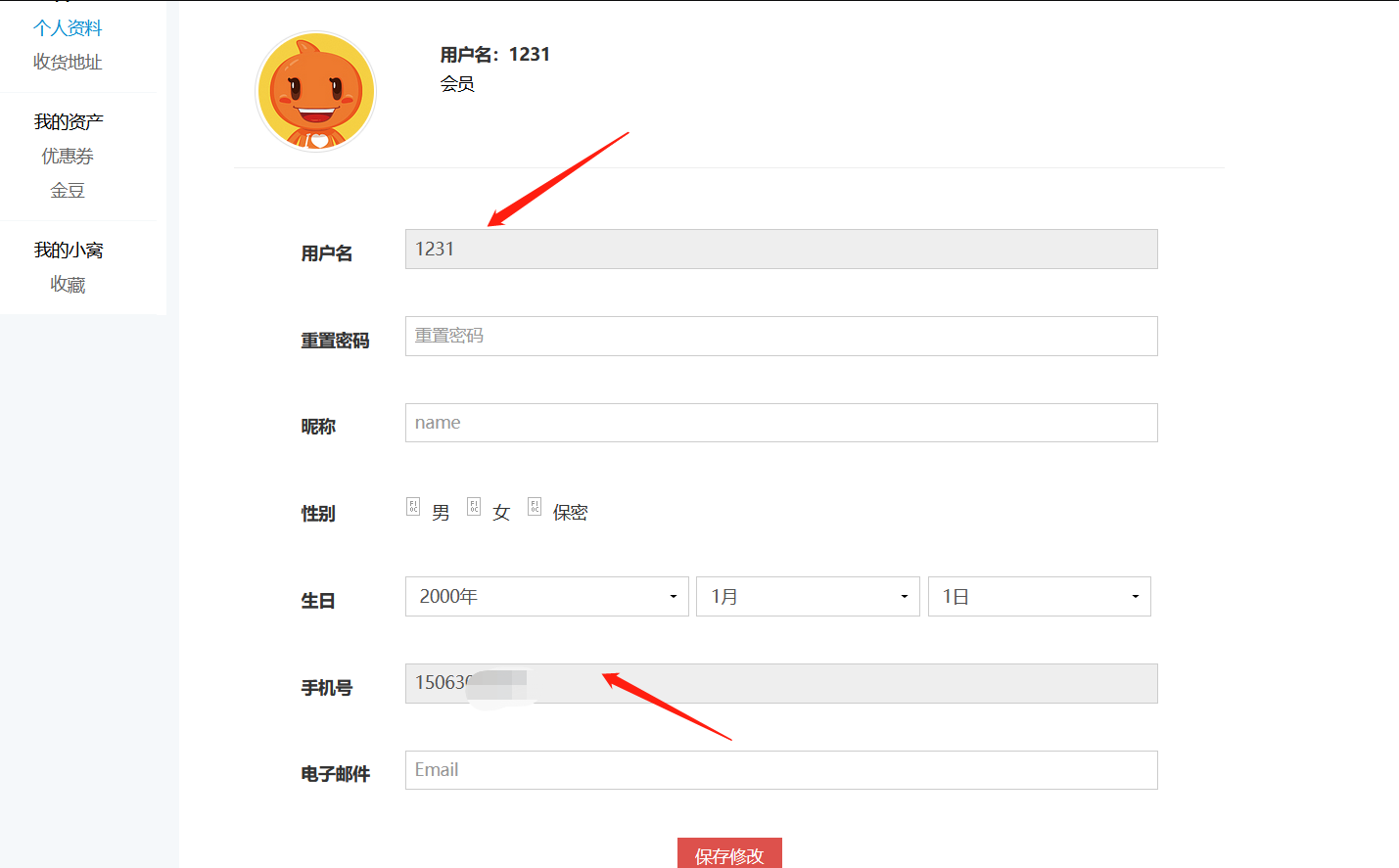

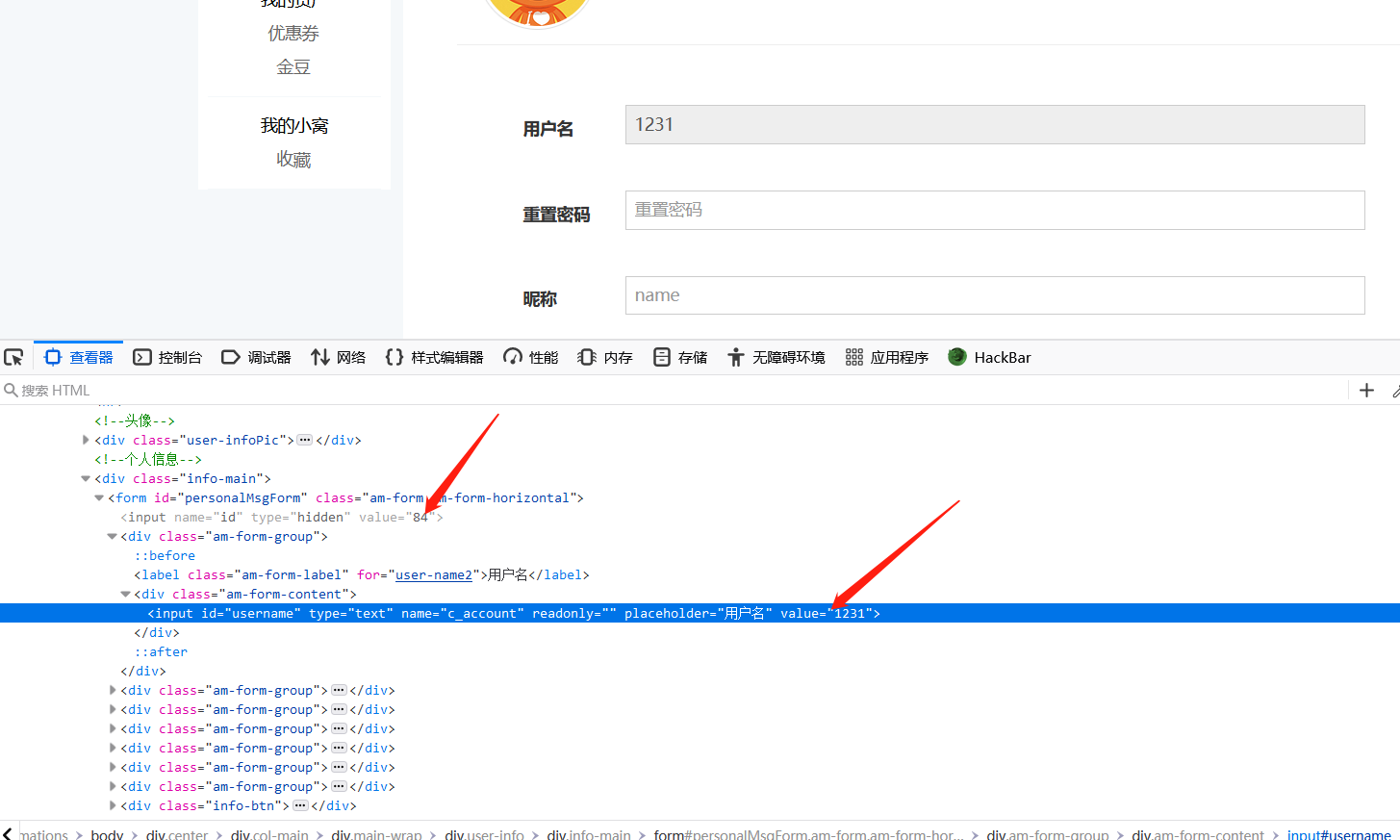

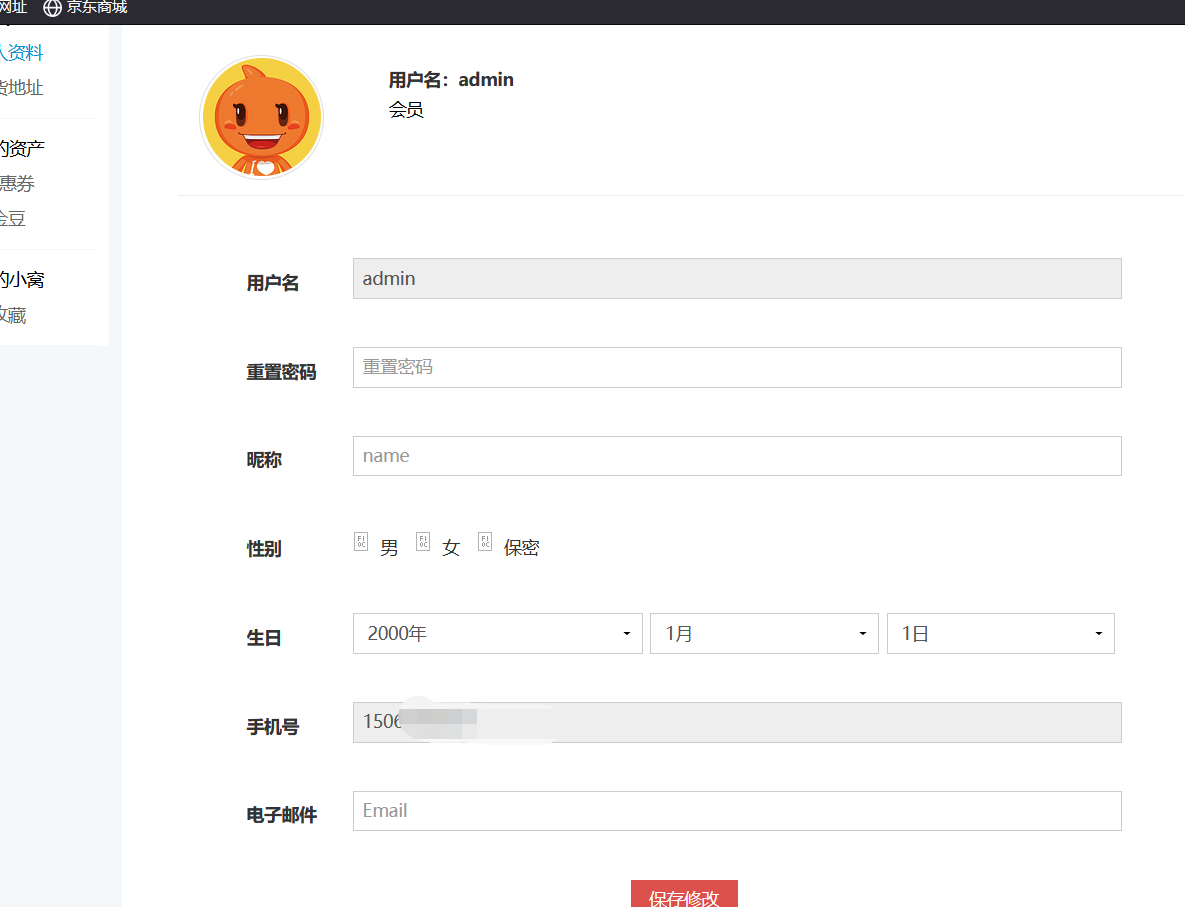

前言 == 大家好,我是来自WgpSec狼组安全团队的风起,本次给大家分享的是某物联网厂商商城记实的一次逻辑漏洞挖掘,也是比较早之前挖过的站点了,最近在整理文档的时候发现了之前写的报告,所以就给大家分享一下吧。整体来讲,没有什么奇淫巧计,只是一次平平无奇的漏洞挖掘。希望大家能够喜欢,那么我们开始吧! 漏洞挖掘 ==== 批量注册&用户名枚举 -------------- 从下图我们可以发现,输入的手机号已经被注册过了,说明该网站是不允许单手机号注册多个用户的。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-98c591acae52aa0888133ed281aa5569a4ee881b.png) 这里抓包可以发现,其实是异步发送了一个包进行验证,通过对/checkPhone.htm请求,来验证我们输入的手机号是否存在,这样我们可以利用这里得接口进行用户名枚举。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-1ddcd4b62985c93509d317a2fbf3047d18b35a6b.png) 但其实这里只要把这个包的电话号码随便修改一下,然后发送验证码,只要验证码为之前发送的,其他信息可以随便修改达到任意用户注册,当然还有一层就是他发送的是四位验证码,所以在某些场景下,写一个脚本,发送真实的手机号,然后爆破验证也可以实现抢注。关于验证码的问题在后面的测试也有缺陷。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-88c385209843b9e93ac9e8daaee70c7edf1ccfcf.jpg) 短信登录弱验证码 -------- 关于弱验证码的问题,在上面其实已经说过,就是这里,在我们输入已经注册过的手机号进行测试,发送验证码,发现是四位的验证码,那么我们可以生成一个0000-9999的数字字典进行爆破。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-cb17294e302258522624528fa53e4a5bf2df9ce8.png) 然后抓包尝试爆破,当然这里没有校验输入次数,如果进行了校验其实这里的漏洞是可以避免的,所以该处的修复意见通常就是使用字母+数字结合的验证码并进行输入次数限制。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-d0bc2fb327ead5c737fa3e33342eb4b838200b0f.png) 可以看到已经得到验证码了,再返回界面发现已经成功登录了。 短信轰炸 ---- 对于短信轰炸其实说有危害也有,说没有也没有,但是通常在做授权工作渗透测试时,不只是去拿权限,更多的是对系统整体安全的评估,哪怕是一个验证码失效也是需要记录下来的。该处其实利用很简单,对于验证码发送的时间限制仅仅只是前端,所以通过抓包重放即可无限制发送验证码且手机号码随意,这样如果被利用可导致无限制消耗短信资源。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-0f0fc70c428f77f741bb16c6d12650b3db324c94.png) 这里没啥可说的了,看图就好。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-6f569e97e9464d9a5c212cc63f8f24b8a34e9aec.jpg) 任意订单金额修改 -------- 这个漏洞就比较像样子了,对于一个商城系统来讲其实危害还是挺大的,就像是之前的肯德基门事件一样,但是很有意思的是,如果我们跟之前讲到的注册处验证码爆破实现匿名注册,那么是不是就可以薅羊毛了?嘿嘿,这种想法还是不能有的。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-8a8cc24901151ed406161315241fee834991f0fd.png) 上图是一个正常的下订单的界面,此时我们进行抓包看一下他传递了什么参数。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-26c85965fdeeb6b12628628b94a9bd957e8cb928.png) 我们可以看到传递了一个orderlist参数,此时如果你想到了url解码,那你就超过了50%的人了。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-d7a4879cd35333784e4014bea88db2b4d32dacce.png) 可以看到传递了键值对,很显然的是sum和p\_price键代表了金额相关。联想一下上图是不是知道了他们分别应该代表商品总金额和实付款呢?那么我们把这两个值修改为1然后重新url编码发送过去,看一下结果。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-11be8724dca2dd56ee3ee5eeab2979ab324067d8.png) 是不是有趣的一幕出现了呢? 任意用户名修改 ------- 从箭头所指处可以看到,用户名以及密码都是不可修改的,因为这两个值决定了登录时的唯一性,可以通过这两个信息进行登录,但是继续往下看。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-669457dc4d59d999c05407699e71492296c0b530.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-785a35d7ed46717d32590a54b8f53473f7f7d4fa.png) 我们看一下前端代码发现其实用户名及电话号码甚至id都是在input表单里的,而id只是用了一个hidden参数,那么我们进行完全修改一下。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/06/attach-6dee9f73f75974202bb6a41ce95c5a034f81215e.png) 可以看到用户名已经修改了,并且可以使用新的用户名登录。这里需要注意的一点就是,id只能修改为未注册的ID,这里猜想id是主键且唯一,所以不能重复。 猜想sql语句应该是: `select * from user where user=admin and pass="123456";` 只做了简单的用户名及密码的匹配,其实这个商城系统后来是拿下了shell权限,但是我也没有特地去看他这个功能点的SQL代码,所以就是猜想了。 后记 == 本次分享就到这里吧,没有什么亮点其实,算是真实环境下一次平常的挖洞过程了,当然可能还有其他的逻辑漏洞,但是当时一心拿权限挖的也不仔细所以就先列举上面这么多希望对大家有所帮助。 **最后祝大家前程似锦,心想事成。**

发表于 2021-06-05 15:42:46

阅读 ( 10032 )

分类:

渗透测试

2 推荐

收藏

3 条评论

起风了

2021-06-08 23:03

感谢分享

请先

登录

后评论

NmRs

2021-06-10 13:13

感谢分享

请先

登录

后评论

firehack

2022-04-17 21:09

感谢分享

请先

登录

后评论

请先

登录

后评论

风起

学生

7 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!