问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

浅谈如何让钓鱼攻击无所遁形

安全管理

一年一度的大型活动还在进行中,想必在这个过程中不管是BT还是甲方安全人员都会遇到各种各样的钓鱼攻击。本文的初衷就是助力各位BT相关人员分析研判各种钓鱼攻击,让钓鱼攻击无所遁形。

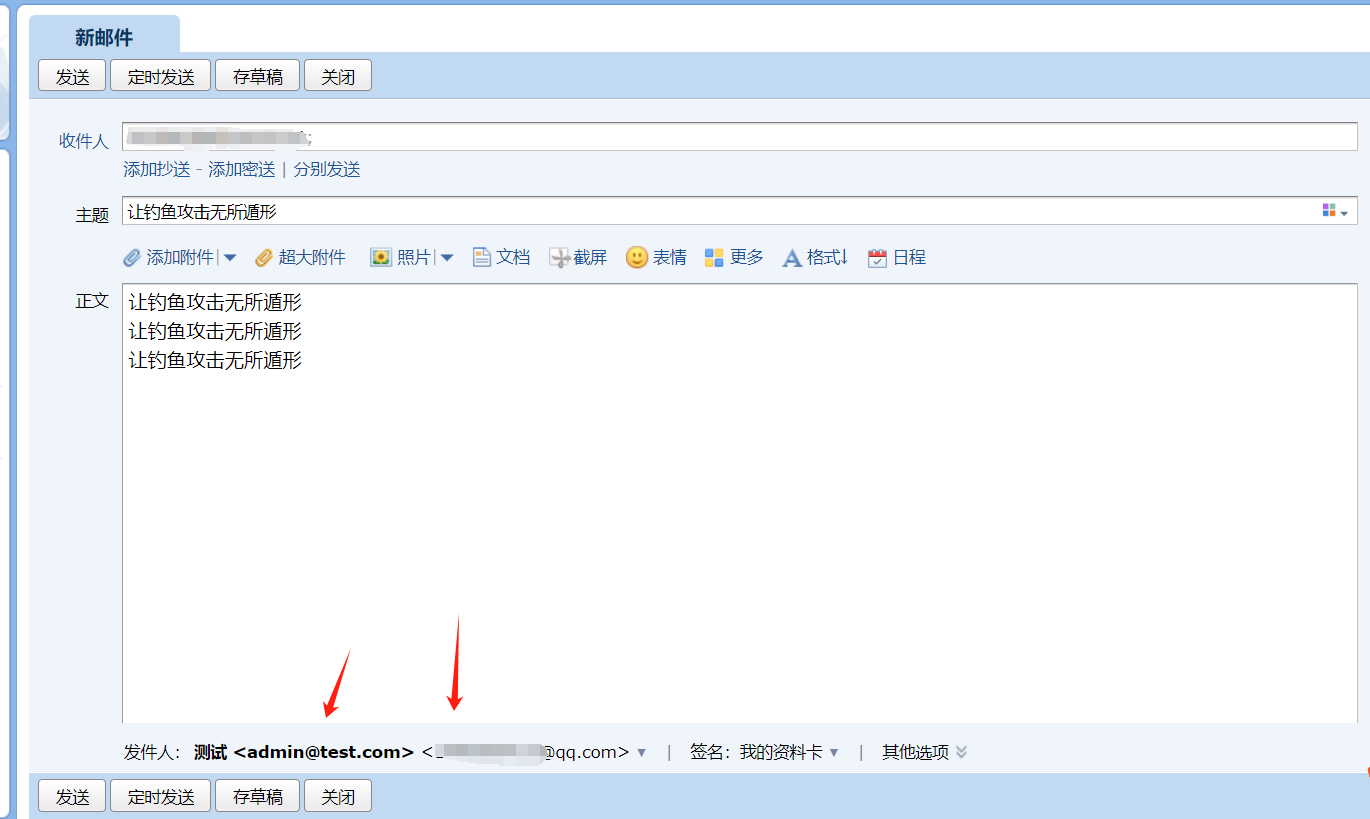

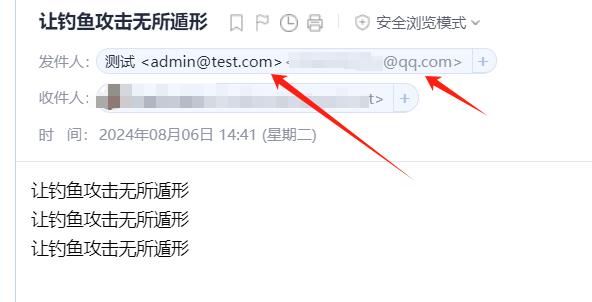

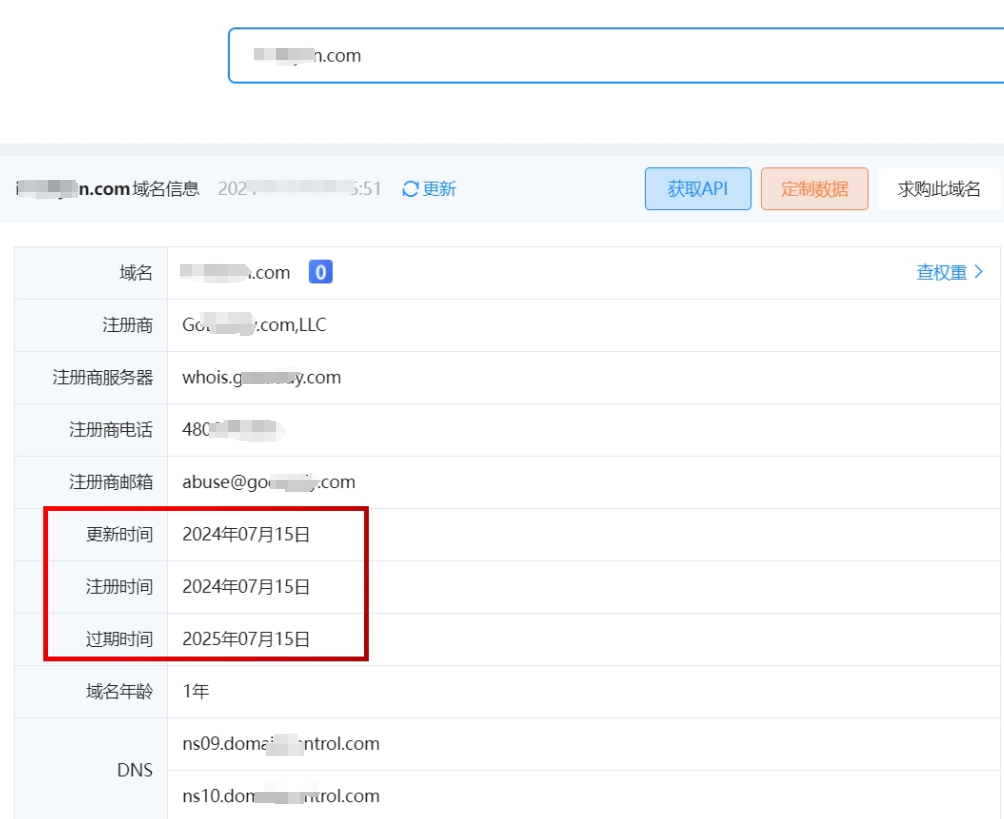

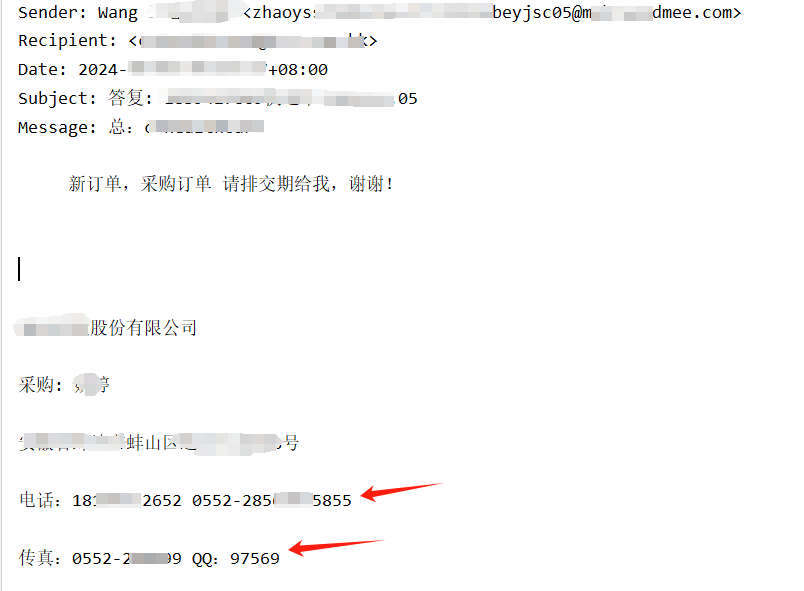

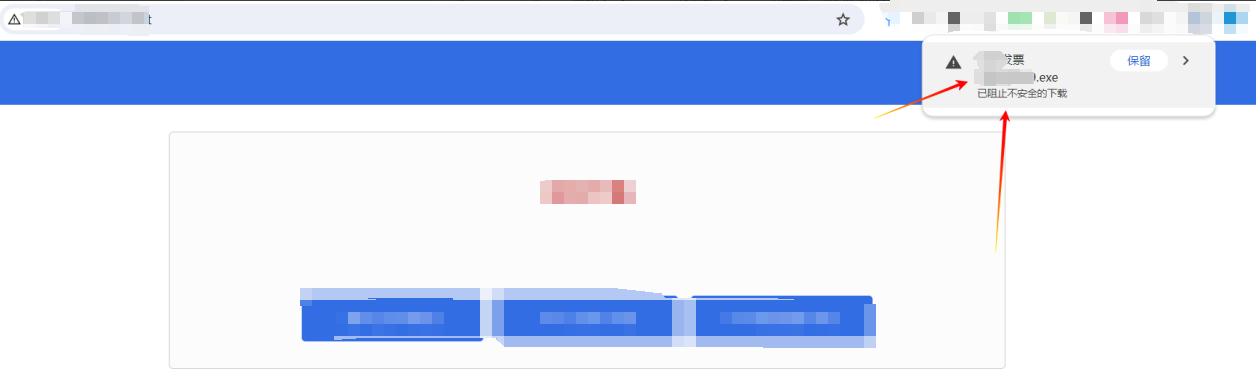

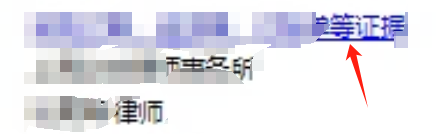

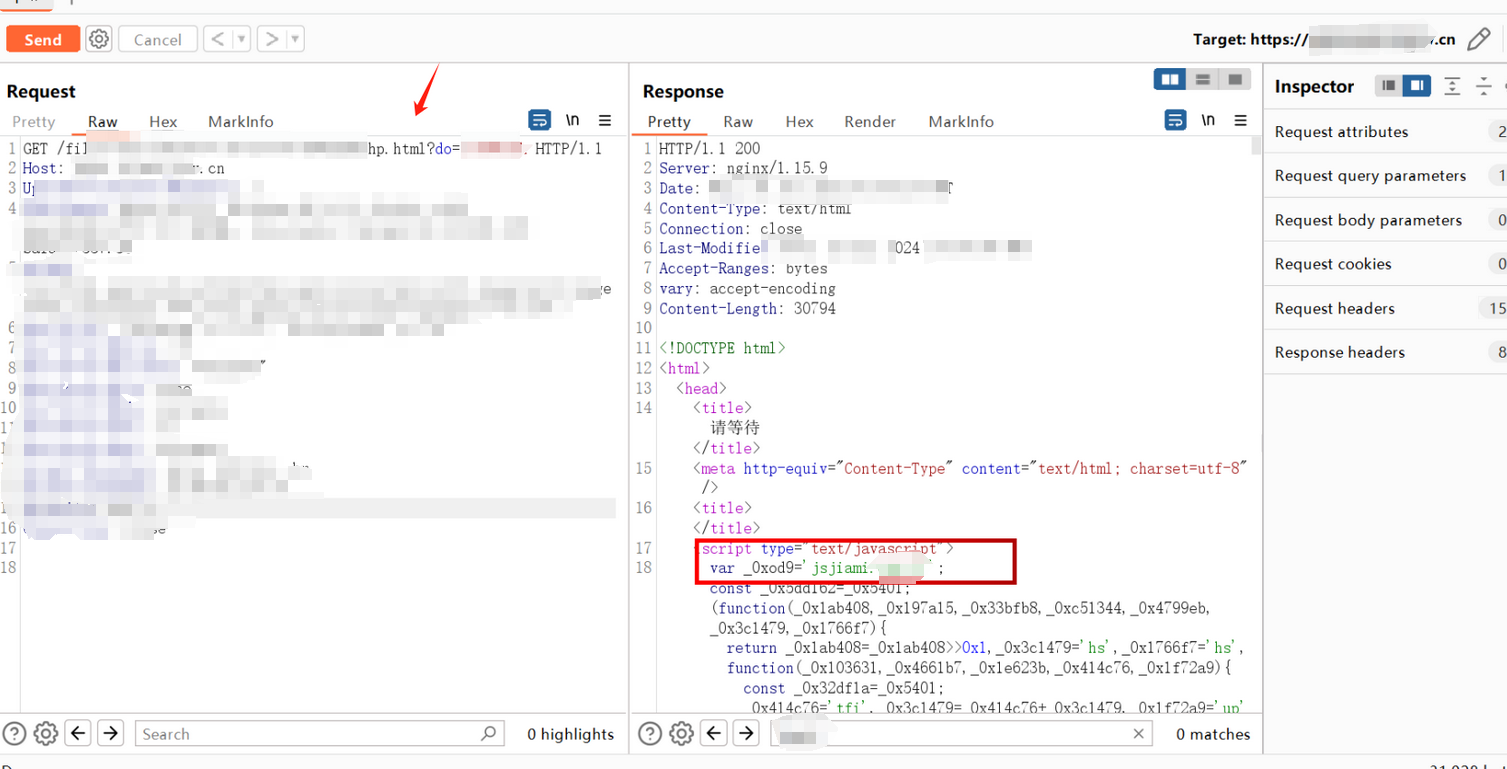

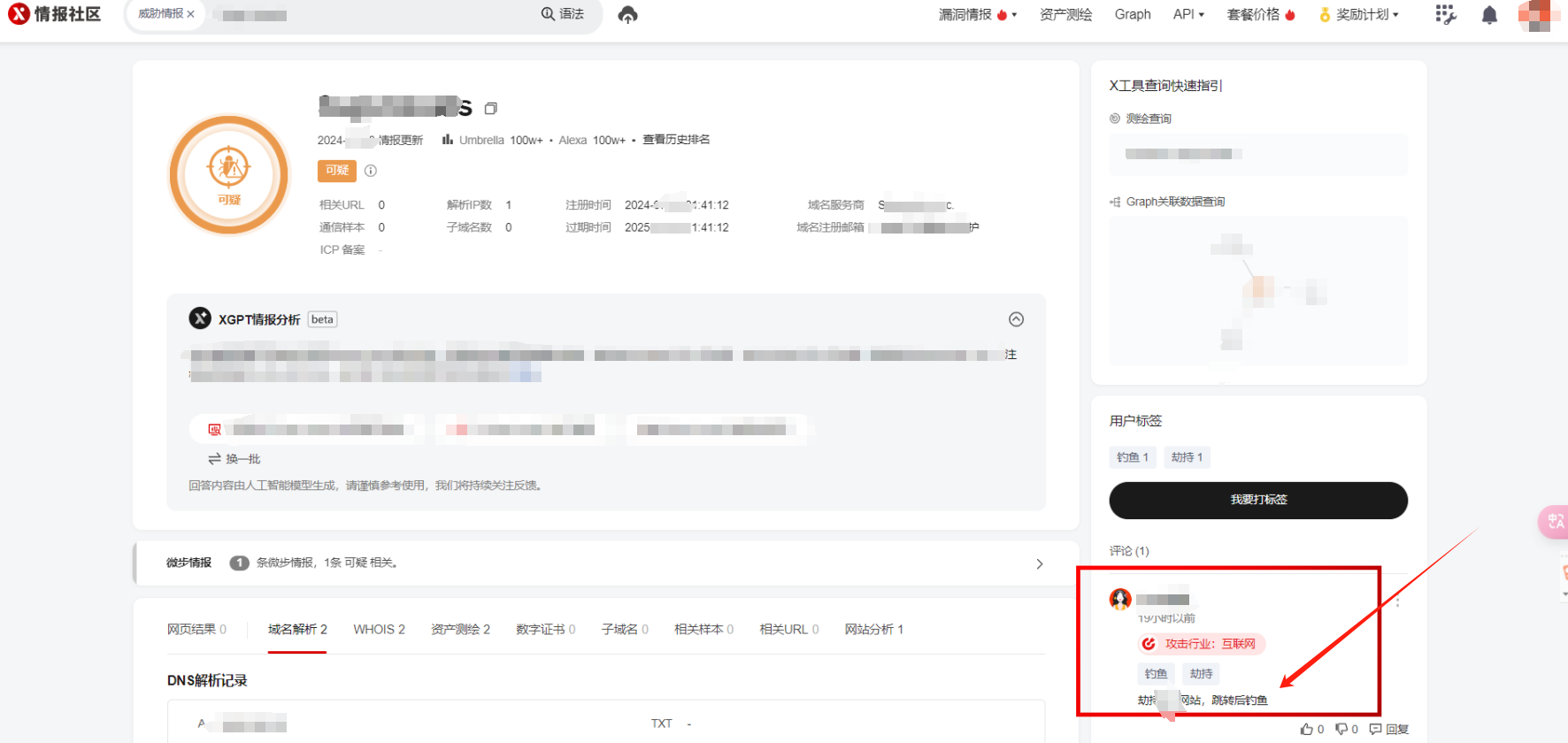

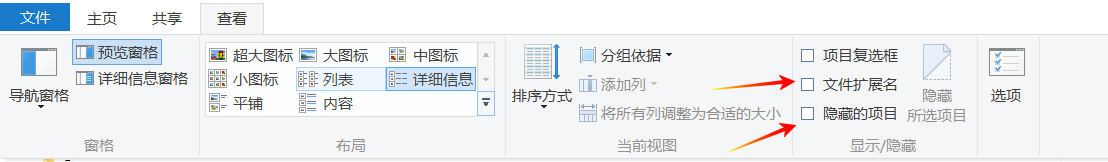

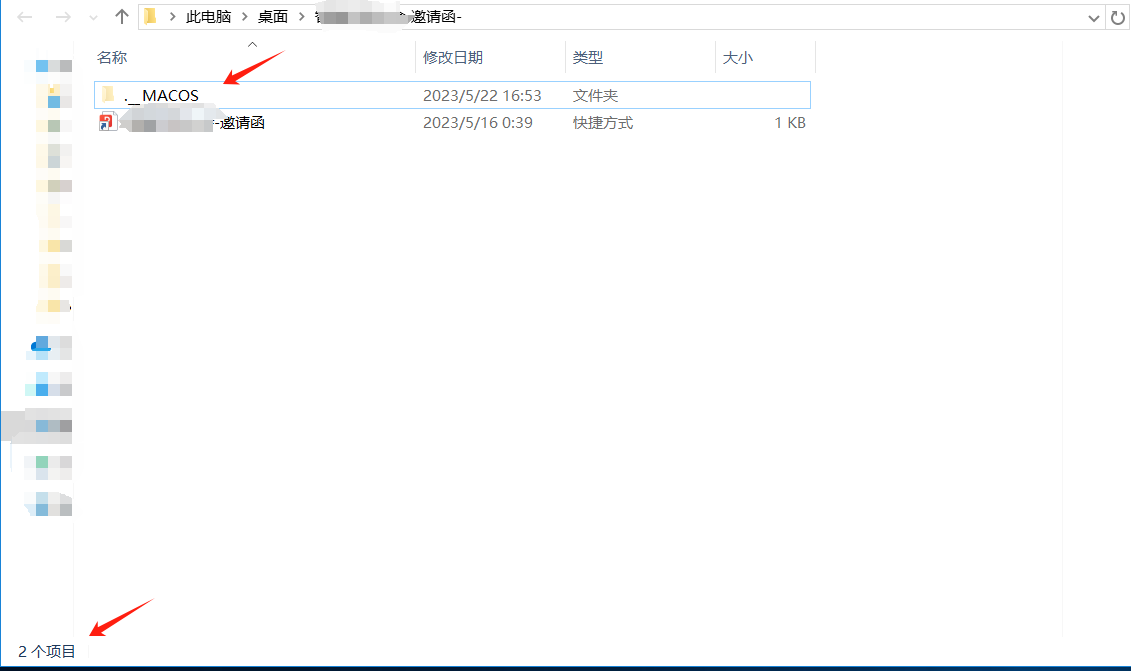

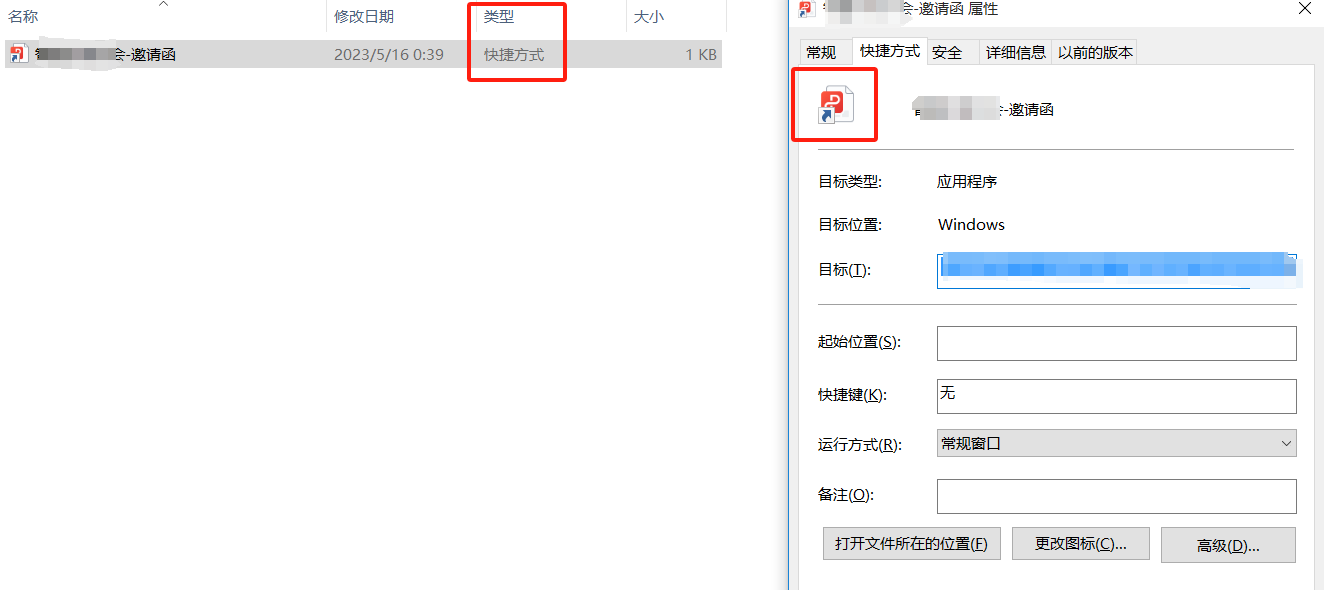

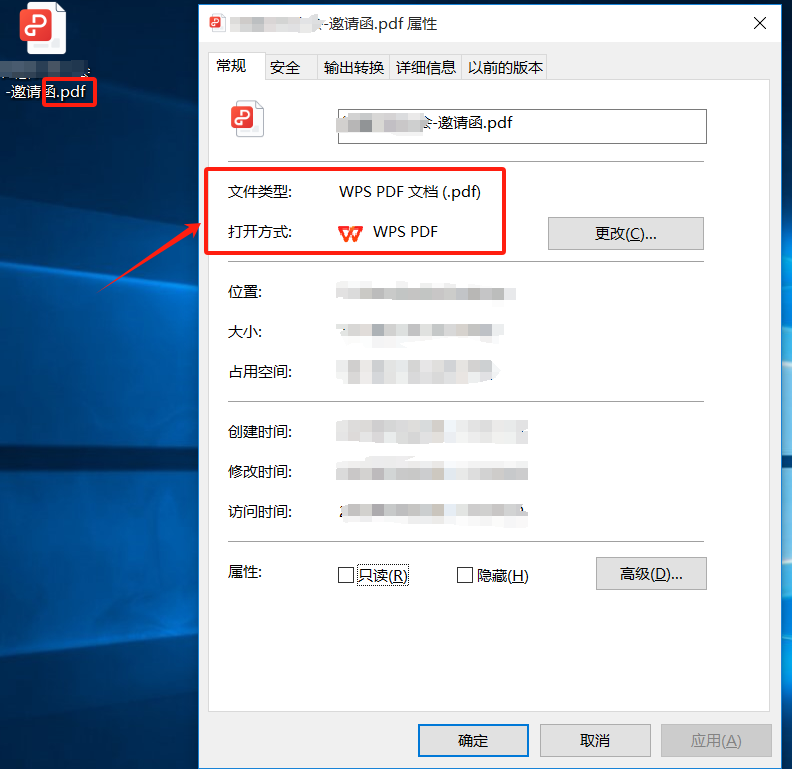

一年一度的大型活动还在进行中,想必在这个过程中不管是BT还是甲方安全人员都会遇到各种各样的钓鱼攻击。本文的初衷就是助力各位BT相关人员分析研判各种钓鱼攻击,让钓鱼攻击无所遁形。 本文是站在钓鱼邮件的角度进行分析讨论,但是通过延伸出来的几个点同样适用于其他钓鱼方式比如:电话钓鱼、微信QQ钓鱼等等。 ### 发件人信息 #### 修改昵称进行伪装 常用钓鱼手法中,有些攻击者可能会在邮箱中修改昵称伪造发件人邮箱 比如下面这样 将正常昵称修改为 `测试 <admin@test.com>`下图为收件人看到的效果 如果不注意看后面的信息 可能就会被攻击者伪造的信息迷惑  #### 通过邮箱域名进行判断 通过对发件人的邮箱域名进行分析 可以使用whois查询域名注册相关信息  遇到这种域名注册时间就在最近的需要重点关注 攻击者为了避免被溯源 比较喜欢在国外注册新域名 所以大多数钓鱼邮件的域名注册时间都是在最近一段时间 这里也需要注意的是攻击者也喜欢在注册域名的时候变换一些相近字符、特殊字符迷惑受害者 比如 `baidu.com` 可能会被注册成`baldu.com`等等 可变换字符较多 所以遇到类似情况的时候需要高度注意 看是否是真实域名 #### 邮箱伪造 在第二种情况中说的是注册域名时通过变换相近的字符进行伪装,而这种情况就是通过常用的SPF邮箱伪造进行发送邮件。关于SPF邮箱伪造大家可以查看以前发过的一篇文章[谈谈电子邮件伪造与电子邮件炸弹](https://mp.weixin.qq.com/s/XR51P6bndAzf4yquOdXhFA),这里就不过多介绍了 本来是想截一张图用来演示,时间原因就就不截图了 GitHub上有相关项目 大家可以自己去试试。 这个手法在七八年前使用频率就很高了,随着安全的发展对这种手法的防范也明显提高了,很多时候通过这种情况进行伪造邮件网关都过不了,这个不是我们本篇文章讨论的重点,能利用的情况也还是有的 遇到这种情况可以检查邮件头:在电子邮件的头信息中,可以找到一个叫做"Received-SPF"的字段。这个字段显示了SPF检查的结果。如果结果是"pass",那么邮件的发送服务器已经通过了SPF检查。如果结果是"fail"或者"softfail",那么邮件可能是伪造的。不过即使邮件通过了SPF检查,发件人地址仍然可能是伪造的,还是需要认真核实邮件内容 ### 邮件内容 #### 正文内容分析 有大部分钓鱼邮件在正文中都会有注明公司或者联系人电话姓名等等诱导受害者信任,我们也可以通过这些信息进行判断,以下为真实钓鱼邮件内容,原图有水印不方便展示,下面信息由脚本通过msg文件进行提取  发件人信息通过上面列举的几种方法区分析即可,我们在这里主要看公司名、电话和传真 通过爱企查查询发现公司真实存在且正文中地址与查询到的相符,但是电话和传真并不符合,而且位数也不准确 极有可能是攻击者随意输入,如果是正确的位数 也可以通过微信、支付宝等方式进行查询去判断是否是真实信息 也可以通过邮件内容与相关人员进行确认 最近是否存在相关业务 #### 链接、二维码分析 钓鱼邮件往往会伪造补助、律师函、发票、投标信息、投诉举报等等,在文中可能会附有链接、或者二维码,遇到二维码推荐先通过解码平台对二维码解码 判断链接是否安全再进行访问 <https://jiema.wwei.cn/>  解码二维码之后会得到一个链接,访问链接可能会遇到以下四种情况 ##### 问卷填写 攻击者通过免费的问卷平台创建问卷 通过某些高温补贴、福利领取等等信息 诱导受害者填写相关信息  问卷填写这种手法往往不会让受害者填写敏感信息,只是诱导填写一些基本信息,这种往往最不容易被发现 但是攻击者可通过这些信息去进行进一步的利用 扩大危害 遇到此种邮件应第一时间向相关人员进行核实是否为真实信息 ##### 账号密码填写 这种情况就比较常见了,伪造一个登录界面诱导受害者填写账号密码 在填写账号密码之前一定要确认域名是否正确 是否为官方网站 可以通过官方的ICP管理备案系统进行查询:<https://beian.miit.gov.cn/>  ##### 诱导文件下载 访问链接直接自动下载文件  遇到这种情况直接就是一个好家伙 上面这个案例是真实钓鱼邮件中在正文中附带一个链接,访问链接直接会下载一个发票.exe文件 如果遇到这种情况十有八九是钓鱼,啥好网站打开就直接下载exe文件 可以通过云沙箱进行分析但是操作要小心 防止误触打开文件  然后可以发现没有善意 全是恶意行为 ##### URL跳转 URL跳转也是用的比较多的一个手法,攻击者通过挖掘其他网站的漏洞通过URL跳转漏洞使受害者误以为访问官方网站时跳转到恶意网站 看一个遇到的真实案例,邮件原文截图由于水印太多就不放了,截了链接这一块(大家自行脑补一下原文)  访问这个链接发现是个非常正规的官方网站,但是过了几秒就跳转到了另一个域名 来抓包看一下 攻击者通过某个官方网站的任意文件上传漏洞,上传了一个html文件,但是这个文件进行了js混淆加密大致内容就是判断受害者的浏览器信息进行跳转 对跳转后的域名进行查询发现已经被其他人进行了标记 且使用的是相同的手法 遇到类似情况要对最后跳转访问的域名进行判断,确认最后访问的域名与链接的域名是否一致,如果不一致大概率为钓鱼攻击 上面案例中某个官方网站存在的相关漏洞,已经联系到相关人员,并已修复漏洞 ### 邮件附件 邮件附件常见的有压缩包、exe、word、pdf、excel格式等等 这里主要说说压缩包和exe文件如何判断 #### 压缩包 先看一个真实案例  有一个邀请函的压缩包,正常解压之后是下面这个样子  这时如果安全意识较低 可能会认为这就是一个正常的pdf文件 然后点击→上线 上面这种情况是在没有开启“文件扩展名”和“隐藏的项目”这两个选项 现在把这两个勾选上 再来看看解压之后的文件 可以看到多出来了一个文件 不过细心的小伙伴可能在之前就发现了在未勾选之前 这个“pdf文件”的类型是快捷方式 这个手法也是用的较多的一种,通过lnk文件链接到隐藏文件中的一个脚本文件,之后会运行正常的邀请函文件和恶意的木马 导致受害者以为就是一个正常的邀请函文件从而中招 针对这种压缩包通过隐藏文件进行钓鱼攻击的方式,可以通过开启“隐藏的项目”选项进行有效识别防范,如果解压某个压缩包之后发现还有隐藏文件,大概率是钓鱼 #### EXE文件 EXE文件相对来说也是容易判断的,如果有人直接在邮件附件或者微信聊天中发了一个exe文件诱导进行点击,你寻思寻思吧 常用的手法其实在上面的案例中也有提到过,通过修改文件图标或者修改文件名使用一些特殊符号、超长文件名等方式进行隐藏,不过只要掌握下面这些就能轻松识破  通过上面这个图片可以发现虽然这个邀请函的图片看上去是正常的PDF文件 但是在文件类型这里显示快捷方式,且打开了文件扩展名之后没有显示.pdf后缀 正常的pdf文件是下面这样的,有正确的后缀名且文件类型是PDF文档,有些文件名可能会通过特殊字符反转、超长文件名隐藏等方式进行钓鱼,但是只要开启“文件扩展名”选项,通过最后真正的后缀名就能判断出是否是钓鱼攻击  至于为什么在开头说针对钓鱼邮件的分析同样适用于其他方式的钓鱼,相信大家看到这里应该都明白了,不论是通过电话钓鱼还是各种平台如微信等方式进行钓鱼,其中的精髓是类似的 本文内容可能存在不准确之处,如果有师傅发现错误或者有补充的地方,欢迎指正!

发表于 2024-09-10 09:00:01

阅读 ( 5590 )

分类:

其他

3 推荐

收藏

0 条评论

请先

登录

后评论

昨天

1 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!