三星手机 CVE-2021-25361 漏洞分析

# Samsung CVE-2021-25361 漏洞分析及利用 ## **0x1 漏洞描述** 该漏洞编号为 `CVE-2021-25361`,官方描述如下。 ```txt CVE-2021-25361: Arbitrary file read/write vulnerability v...

chromium issue 1187403 分析

# chromium issue 1187403 分析 ## crash 复现 ### poc [chromium issue 1187403](https://bugs.chromium.org/p/chromium/issues/detail?id=1187403) 中描述了一个 UAF 漏洞,PoC 如下...

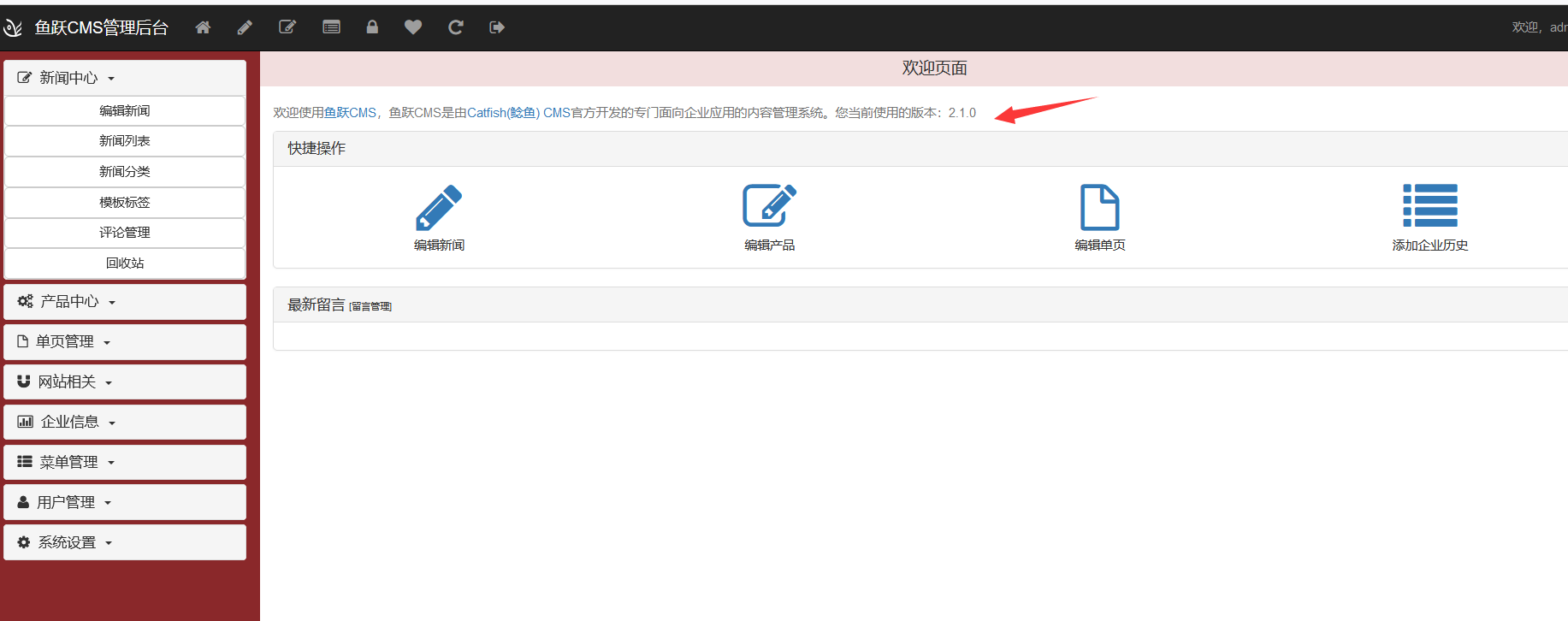

鱼跃CMS2.1.0插件处任意文件上传(删除)

一、源码地址以及版本 http://down.chinaz.com/soft/39353.htm [](https://shs3...

某OA-SQL注入

**1.1漏洞特征 通过构造绕过特殊的sql注入语句,对在线用户Session记录进行任意查询。利用该漏洞可以实现任意用户登录。配合任意文件上传漏洞,上传webshell。 1.2漏洞原理 攻击者通过对...

施耐德PLC认证绕过漏洞分析

近期Amris研究员发现CVE-2021-22779施耐德PLC一个身份验证绕过漏洞,可以与 UMAS 协议中的CVE-2020-7537漏洞联系在一起,会影响 Modicon M340 和 M580 PLC 的最新固件版本。要完全理解上述发现...

瞬态执行漏洞之Spectre V1篇(上)

在本文中,我们将为读者介绍基于推测机制的瞬态执行漏洞的相关概念和原理,并深入分析Spectre V1的PoC源码。

CVE-2021-3560的漏洞说明及利用流程

polkit是默认安装在很多Linux发行版上的系统服务。CVE-2021-3560是polkit中潜伏了7年之久的漏洞,于2021年6月份公布。该漏洞能使非特权本地用户获得系统root权限。CVE-2021-3560漏洞于polkit 0.113版引入,但是很多流行的Linux发行版直到最近才引入包含漏洞的版本。

代码审计之某代刷网系统

0x00前言 ------- 众所周知,目前这种代刷网在网络上还是比较常见的,所以今天准备对这类系统进行一波审计。 本文所使用的环境为***phpstudy的php5.2.17版本+apache*** 0x01正文 -------...

记一次文件上传

0x00 挖Src遇到的一个小tips 记录一下。 0x01 前台注册用户登录后台上传头像的一个点 正常上传jsp webshell + jpg 后缀 [ 和补丁分析

CVE-2021-34527是发生在windows打印服务中的漏洞,攻击者可以利用该漏洞使用低权限用户加载恶意DLL,实现远程代码执行。该漏洞于6月29日以0day的形式被披露[1],被称为PrintNightmare,直到7月6号,微软才推出相应的紧急补丁[2]。此外,该漏洞和微软六月份修复的CVE-2021-1675漏洞十分类似,都是通过加载DLL的方式实现代码执行。

session反序列化原理解读篇

session反序列化原理解读篇

另类方式拿下考场管理系统shell

日常测试

实战审计某云黑系统

临近期末,在复习之余偶尔有些枯燥无味,遂想找点小系统审计波玩玩。 这不,在某资源网上看到个云黑系统,就下载下来玩玩。

PHP反序列化漏洞这么学(细)!

PHP反序列化漏洞这么学(细)!

随缘审计 - cms/0day/后台篇(php)

随缘审计,不定时更,如果有做得不好的地方还请师傅们多多指点

记一次详细的代码审计

# 记一次详细的代码审计 ## 代码审计与漏洞分析 网上下载了一个小型的cms源码,将它搭建在本地,当我们看到如下界面时,最容易想到的是网上有公开的漏洞可以进行利用,通过网上查找并没有看到...

rConfig 3.9.6 文件上传

rConfig 存在文件上传